近期以来,针对金融、能源等关基行业的勒索攻击,又开始全球发酵。不久前,某金融机构在官网发布声明称遭受了勒索软件攻击,导致部分系统中断,LockBit组织确认对本次攻击负责。奇安信服务器安全专家提醒,LockBit勒索家族号称加密最快的勒索软件,包括波音公司在内,超过千家企业遭受LockBit勒索软件攻击。

图源于网络

金融、能源等行业更易受到勒索攻击

值得注意的是,这并非LockBit今年头一次发动扰乱全球金融体系的网络攻击,八个月前,ION Trading UK(一家为全球衍生品交易者提供服务的公司)遭遇LockBit勒索软件攻击,导致市场瘫痪,迫使其手动处理每天数千亿美元的交易。

众所周知,金融安全是国家安全的重要组成部分,是经济平稳健康发展的重要基础。与此同时,金融行业由于业务系统的复杂性,以及对数字化的高度依赖性,导致其容易受到勒索软件的攻击,且受到的损失更大。今年的一份报告估计,汇总全球自2018年以来的数据,金融业因勒索软件攻击造成宕机的经济影响高达323亿美元。而且,有报道称发生在金融业的勒索软件攻击正在增加。据SOCRadar在2023年上半年的统计,在勒索软件攻击的前十大目标行业中,金融业排名第7。

除了金融行业之外,同为关乎国计民生的能源行业也是勒索攻击的主要目标。国外网络安全公司发布了《针对能源行业的勒索软件攻击呈上升趋势-核能、石油和天然气是2024年的主要攻击目标》,总结了其发现的勒索软件攻击趋势。其中,针对能源行业的勒索软件攻击显着增加。在北美、亚洲和欧盟(EU)都发现了恶意活动。网络犯罪分子瞄准了这一领域,他们的行动假设是,由于涉及的数据资产价值更高,他们可以索取更有利可图的赎金。该公司报告显示,针对能源公司的勒索软件运营商将继续将勒索要求提高到700万美元以上。

奇安信服务器安全团队研究发现,2022年,LockBit成为最活跃的勒索软件团伙,拥有全球植入最多的勒索软件变种,并在2023年持续在全球发酵,根据其他网络机构的数据,2022年,大约六分之一的针对美政府办公室的勒索软件攻击由LockBit组织负责。遭受LockBit攻击的行业涵盖多个领域,包括金融业、制造业、能源、政府、医疗、教育、运营商等。

目前的LockBit不断演进迭代,经历了多个版本,现在主流的LockBit 3.0是勒索软件LockBit 2.0和 LockBit的延续,同时LockBit也将BlackMatter和 ALPHV(BlackCat Ransomware)等其他勒索软件集成到LockBit3.0中,更重要的是,有组织观察到LockBit利用工具进行二次勒索事件。

LockBit最常用的攻击手段,包括了利用钓鱼邮件攻击、利用系统漏洞攻击(例如永恒之蓝、log4j、OA漏洞等)、利用安全漏洞攻击(如弱口令、远程代码执行等网络产品安全漏洞)、利用远程登录攻击、利用网站挂马传播、利用移动介质传播、利用软件供应链传播、利用远程桌面入侵传播等,由于攻击手法多样,给网络安全防护造成极大的难度。

奇安信椒图提供防勒索版防治LockBit3.0专项方案

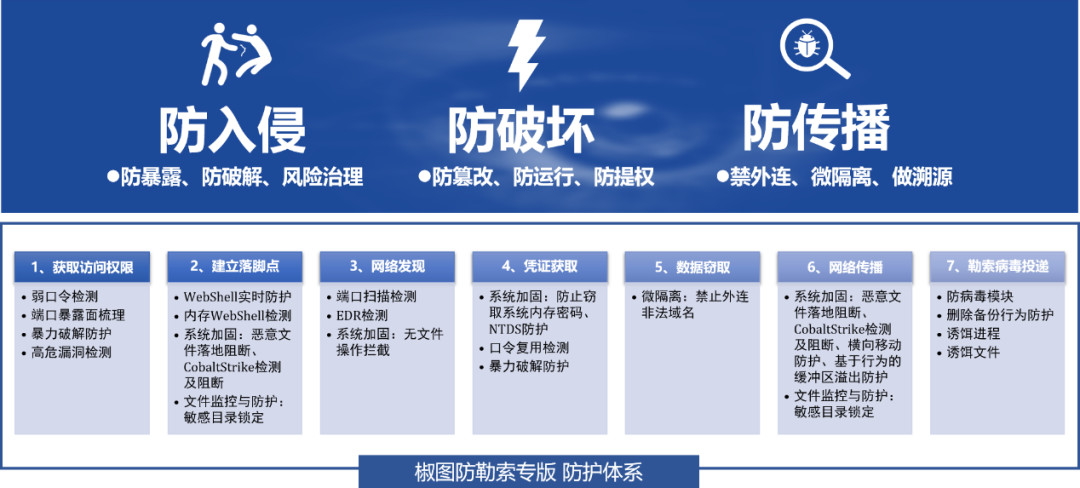

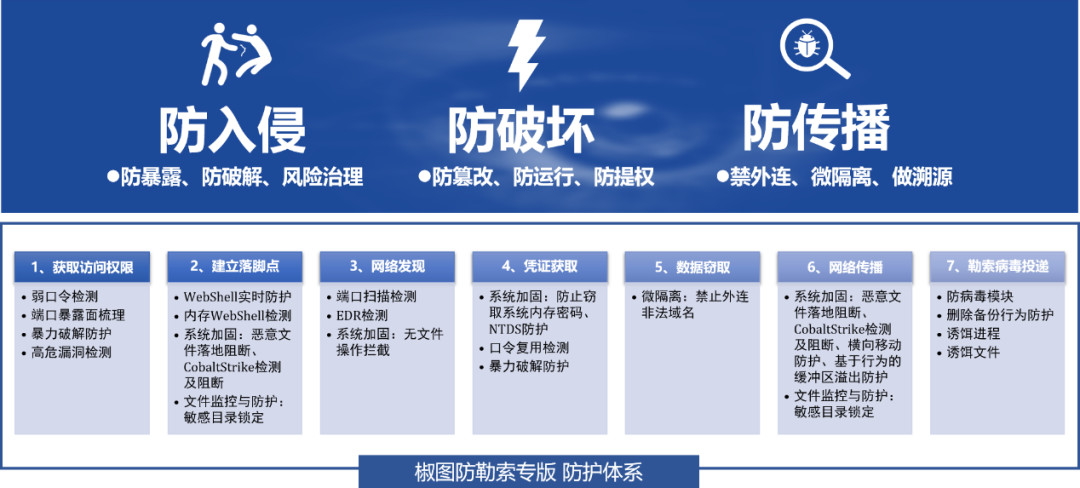

2023年初,奇安信发布了针对勒索攻击防护的服务器端安全产品——“椒图服务器安全管理系统-防勒索专版”,该产品可以从操作系统防护、危险文件读写执行防护、敏感端口访问防护、病毒实时防护、弱口令风险核查、漏洞风险核查以及勒索专项防护(勒索诱饵、系统还原点和卷影保护)七个层面形成递进式防护体系,从而在勒索病毒前期渗透和后期加密的各个入侵环节严密防护,积极对抗,构建勒索防护能力闭环。

图 椒图服务器防勒索专版防护体系

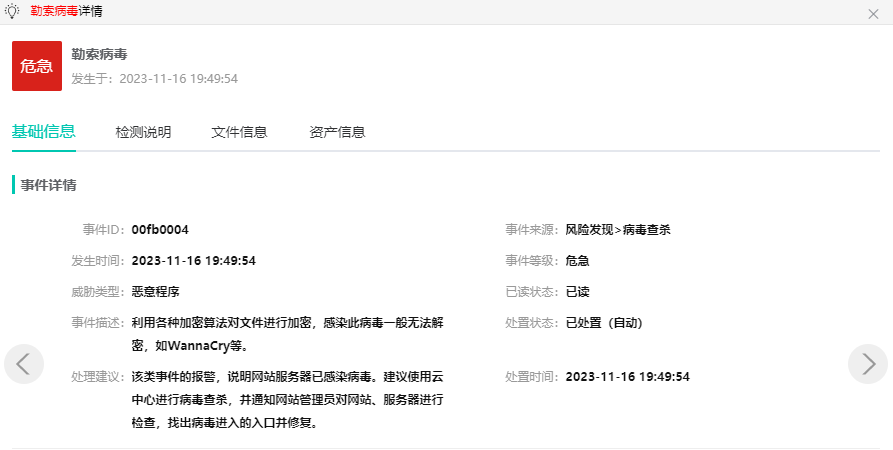

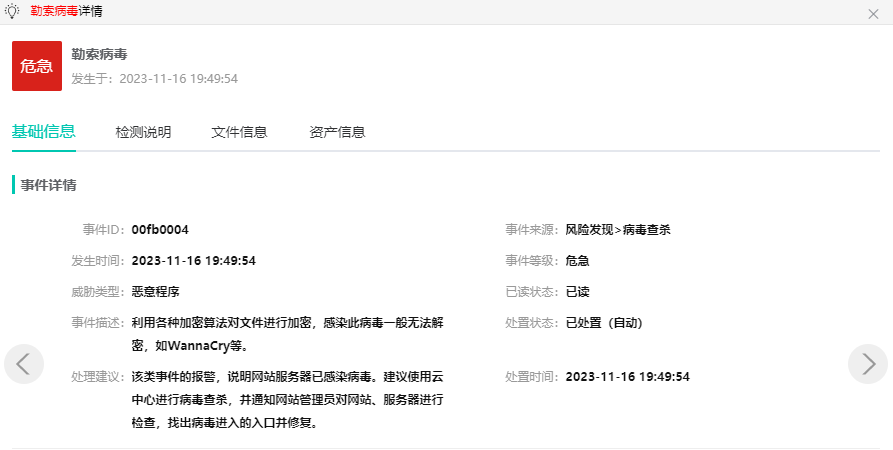

在病毒实时防护方面,椒图病毒检测功能支持LockBit勒索家族样本查杀。将椒图-防勒索版病毒码升级到最新版本,可有效防护勒索病毒落地。

图 勒索病毒创建实时防护效果图

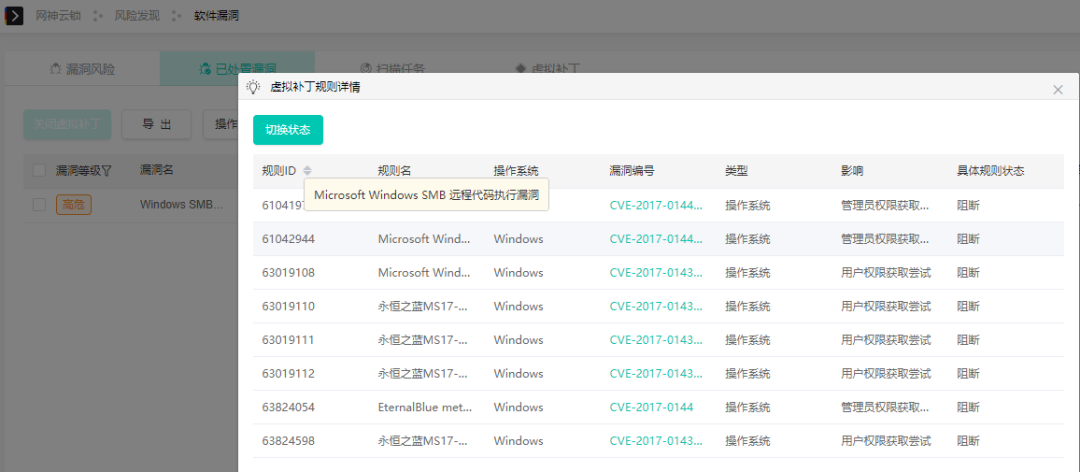

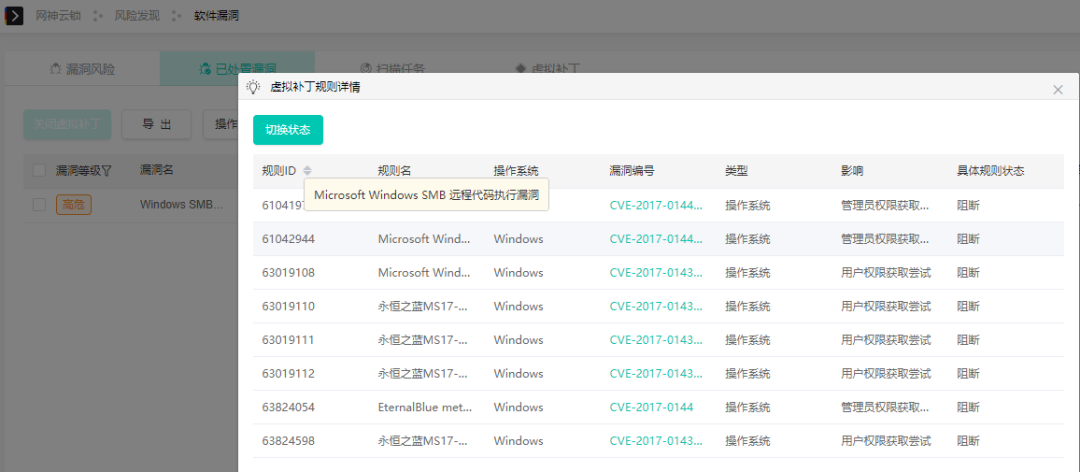

在漏洞风险核查方面,第一步是开启高危漏洞识别功能,通过下发已梳理在推荐模板中被勒索病毒武器化的高危漏洞扫描任务,在主机内部收集资产进行版本比对、POC发包方式精准识别服务器上的高危漏洞,根据扫描出来的漏洞进行修复,能有效降低勒索病毒利用高危漏洞攻击的风险。同时开启高危漏洞防护功能,椒图提供的虚拟补丁功能,是通过内核层过滤网络流量中的漏洞流量特征一对一防护,可以基于已识别出来的高危漏洞开启虚拟补丁功能实现不打实体补丁的情况下阻断攻击流量,防止攻击者利用高危漏洞投放勒索病毒。

图 漏洞虚拟补丁开启示例图

在主机加固防护层面,椒图针对目前已知的勒索病毒入侵方式,建立防护规则防止LockBit 3.0勒索病毒及变种对服务器进行渗透和感染。

在弱口令风险核查方面,开启弱口令核查功能,需要对系统、数据库、应用等众多弱口令进行检测,将不符合要求的弱口令用户密码进行展示,同时会将多个账号使用相同密码的复用情况做展示告警,方便用户及时掌控安全动态,及时整改弱口令风险,避免通过弱口令进行勒索入侵。同时开启暴力破解防护功能,对SSH、RDP协议分析系统登陆失败日志,结合设置的登录规则判断登录行为是否为暴力破解。具备对系统的登录验证及锁定能力,防止攻击者获取弱口令进行投毒行为。

在敏感端口访问防护方面,通过网络驱动获取系统网络流量的源地址,对流量数据包进行解析,识别IP类型,识别存在互联网暴露的端口并可配置禁止端口外网访问策略或配置只允许指定地址范围访问端口策略以限制敏感端口对外开放,减少恶意攻击者的突破点,比如端口扫描、暴力破解、拒绝服务攻击等,进而有效防止勒索病毒通过敏感端口投放病毒。

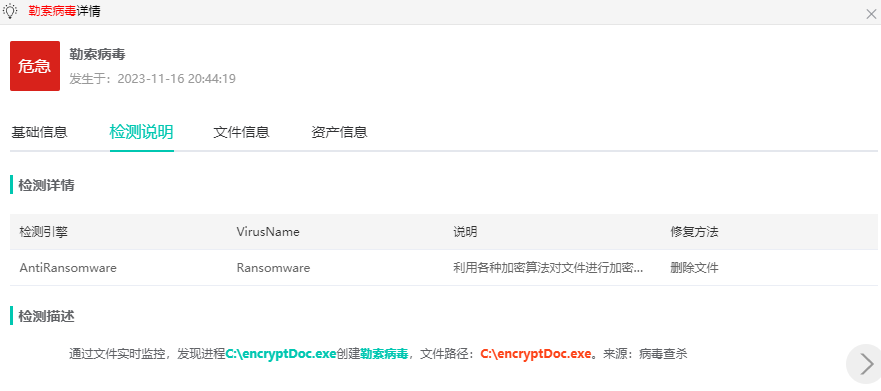

在文件监控与防护方面,基于勒索病毒在文件系统层、磁盘IO读写层进行勒索加密时的行为特征在文件监控与防护中设置特定后缀文件读、写、执行防护设置,有效防御勒索进程运行,阻塞勒索操作。

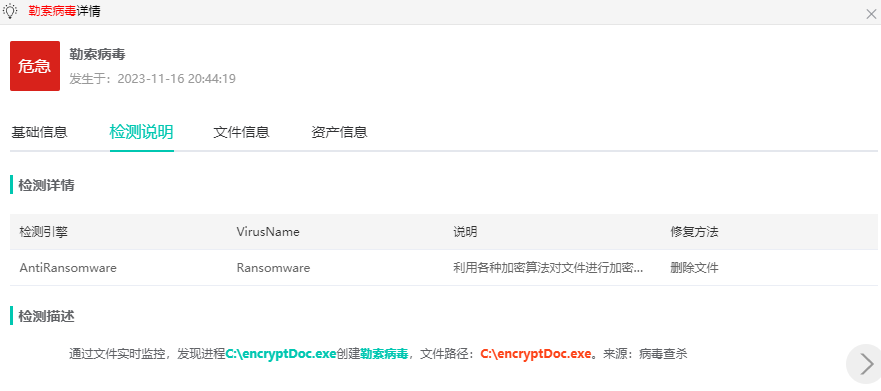

最后是勒索专项防护,包括开启勒索诱饵防护功能,系统会在操作系统中创建诱饵doc文件,并实时监控该文件的写入,正常业务不会访问到诱饵文件。当勒索病毒遍历系统中文档并加密时,也会对诱饵文件进行加密,同时该功能会监控到加密文件的勒索病毒进程,阻断该进程并隔离进程关联的勒索病毒文件。

椒图还提供了系统还原点和卷影保护功能,勒索病毒在尝试加密系统中的文件时,会先执行删除系统还原点及镜像卷的命令。开启该功能,通过监控并阻断这些命令的执行,保护Windows系统还原点及卷影不被勒索病毒删除,保障用户能过通过系统还原点和卷影恢复被加密的文件。

图 勒索攻击防护效果图

防勒索攻击的几点安全建议

近年来,以Lockbit为代表的勒索病毒攻击频频发生,给金融、制造业、能源等行业带来重要数据泄露、社会系统瘫痪等重大危害,甚至严重威胁了国家安全。面对来势汹汹的勒索攻击,政企组织该怎样自救?奇安信服务器安全专家归纳了以下几点建议。

⌲定期备份:定期备份所有数据,并确保备份存储在离线设备或云存储中。这样,即使受到勒索软件攻击也有冗余恢复数据;

⌲更新软件:及时更新操作系统、应用程序和安全软件,以填补漏洞和提高安全性;

⌲加强终端防护:可以部署天擎、天守等终端安全防护系统,可以在勒索病毒的事前攻击阶段、事中加密破坏阶段进行防御和拦截。通过六合高级威胁防护引擎和天守特有的“隐私防护”功能,有效阻止勒索攻击行为;

⌲建立强密码:使用强密码来保护所有帐户,并定期更改密码;

⌲系统加固:关闭非必要对外的服务、端口、共享等;

⌲提高安全意识:保持安全意识,警惕不明来历的电子邮件、链接和下载。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号