不久前,国家安全机关披露的一则消息震动全网:美国国家安全局(NSA)对国家授时中心(以下简称“授时中心”)实施了长达两年的APT攻击,从手机监控到计算机入侵,再到企图破坏高精度地基授时导航系统,42款网攻武器、4层嵌套加密、动态武器模块……在国家互联网应急中心(CNCERT)的深度分析研判和追踪溯源下,一系列细节首次公开。这其中,NSA在通信加密方面的精心策划和缜密操作,暴露了网络空间攻防已经迈入隐蔽与反隐蔽博弈的全新阶段。

CNCERT在分析中指出,NSA使用网攻武器构建了回环嵌套加密模式,这种加密模式的强度远超常规TLS通讯。常规TLS通讯在数据传输安全保障上已有一定成效,而此次NSA的加密手段更为复杂,使得通信流量难以解密还原。这一操作大幅增加了安全机构监测和防御的难度,也让NSA的攻击行为更难被发现和追踪,为其长时间潜伏和窃取信息创造了条件。

奇安信安全专家指出,NSA在加密攻击中,综合使用了AES、TLS1.2和TLS1.3等加密技术,同时先后启用42款特种网攻武器,这种多手段结合的方式,极大增加了威胁发现的难度。同样,在防守方面,也需要多种产品、技术和能力的体系化融合,其中对于TLS1.3协议等加密攻击的解析和发现,是政企机构未来不可或缺的安全能力。

攻击细节披露:4层加密隧道构建隐蔽窃密平台

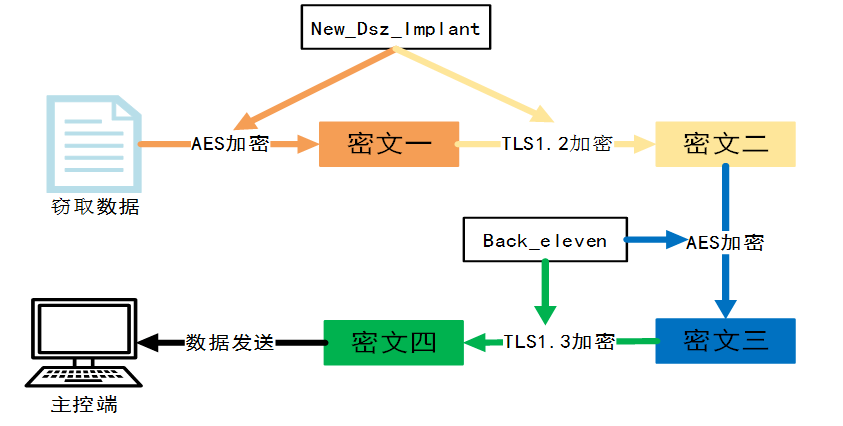

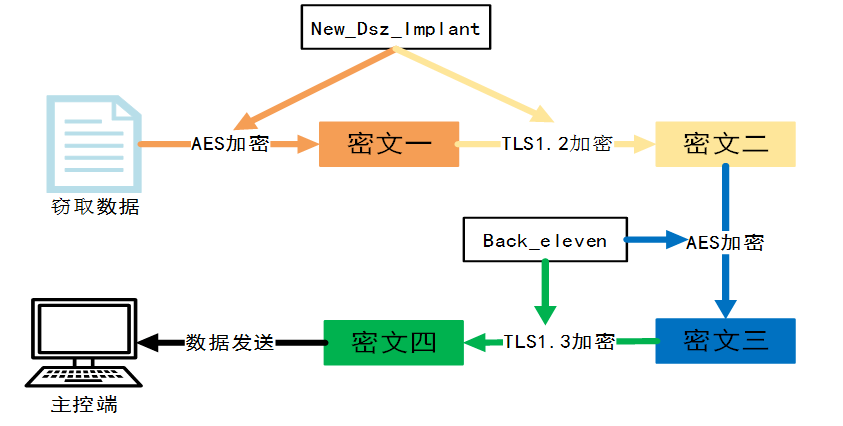

在此次对授时中心的攻击中,攻击者利用多款网络攻击武器相互配合,搭建起4层加密隧道,形成了隐蔽性极强且功能完善的网攻窃密平台。这4层加密隧道的构建,依赖多种先进加密技术,层层递进,为攻击行为保驾护航。

图:网攻武器加密模式

根据CNCERT的披露细节,攻击者会利用隧道搭建类武器,搭建网络通信和数据传输隧道,其中最后环节是借助TLS1.3加密协议完成数据传输给主控端,进而实现数据窃密。TLS1.2是目前应用较为广泛的加密协议,能够为客户端和服务器之间的通信提供安全保障,通过握手协议协商加密算法和密钥,对数据进行加密传输。而TLS1.3作为更新的版本,在安全性和性能上都有进一步提升,简化了握手过程,减少了加密延迟,同时增强了加密强度,成为广泛使用的加密协议。

趋势:攻击流量攻击已成网络空间主要威胁

如今,加密攻击已成为网络空间最主要的威胁之一。基于网络安全合规要求以及保障用户数据和系统安全的实际需求,越来越多的网站开始使用加密技术保护数据传输安全。据谷歌统计,目前在互联网上使用HTTPS加密流量已经超过九成。另据ESG机构的调研报告显示,超过95%的企业明确表示遭遇过由于加密流量引起的安全事件。而且,数字化程度越高的企业,加密流量占比往往越高。

以TLS1.2、TLS1.3等为代表的加密技术,原本是为了保障数据传输安全而设计,然而,这些技术却被黑客利用,成为其实施攻击的“隐蔽”通道。由于加密技术的保护,网络监控设备无法对加密流量进行有效监测和分析,导致网络监控实际处于半盲状态。黑客可以利用这一漏洞,对加密网站发起攻击,而这些攻击行为在网络侧难以被监测到,给网络安全带来了严重的风险。

在对授时中心的攻击中,NSA正是利用了加密技术的这一特点,借助复杂的加密手段隐藏攻击行为,长时间潜伏在授时中心的网络系统中,窃取大量敏感信息,甚至企图对高精度地基授时导航系统等重大科技基础设施发动攻击。如果这些攻击得逞,将严重影响“北京时间”的安全稳定运行,引发网络通信故障、金融系统紊乱、电力供应中断、交通运输瘫痪、空天发射失败等严重后果,甚至可能导致国际时间陷入混乱,危害损失难以估量。

当今,加密攻击已经成为专业攻击组织最常使用的手段,从近年来的实战攻防演习来看,国内很多政企单位,面对隐藏在加密流量中的攻击,由于缺乏可视化的手段和检查方法,不仅实战攻防演习中屡次丢分,在平时更是网络和数据安全的最大隐患之一,由此引发的安全事件屡见不鲜。

破解之策:奇安信SSLO结合天眼破解加密攻击难题

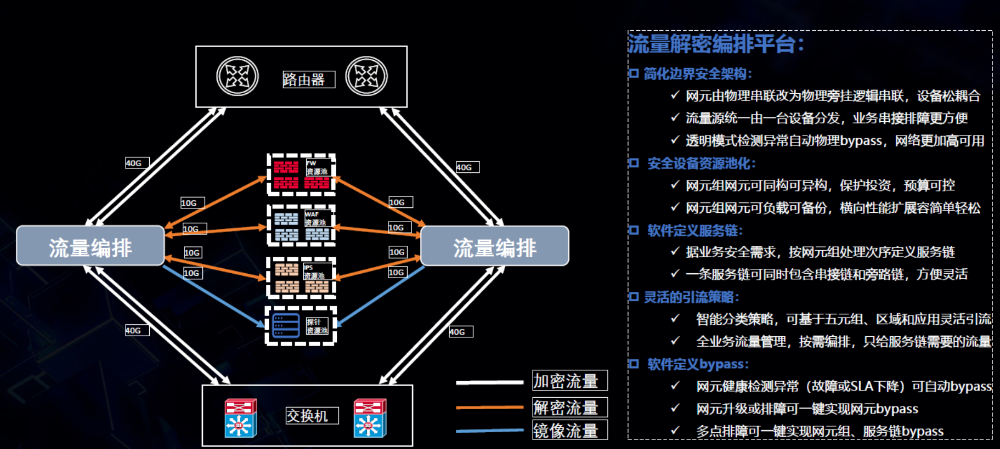

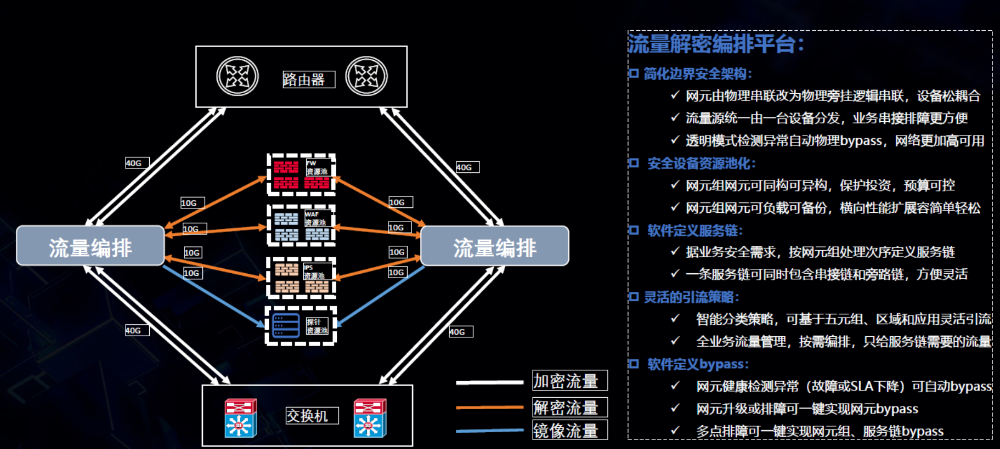

面对加密攻击带来的严峻挑战,奇安信推出的SSLO(流量解密编排器)结合天眼等威胁检测设备,为破解加密攻击难题提供了有效的解决方案。

奇安信SSLO聚焦传统流量解密方案中故障率高、缺乏弹性、维护困难,性能浪费、扩展性差等不足,创新的通过重构安全设备部署架构、安全设备资源池化、业务按需进行编排引流、SSL解密流量编排等技术手段,实现了一种弹性、资源池化、大加密流量场景可检测、管理更及时以及响应更敏捷的集成方案,让网络维护化繁为简,实现了安全、高性能、易管理的完美平衡。该产品具备二、三层、双向等多种部署模式,全面支持TLS1.2、TLS1.3等新标准,并获得了2024年世界互联网大会领先科技奖。

奇安信SSLO推出之后,很快在北京2022年冬奥会、中国电子集团,以及多个政府机构、大型央企等单位得到广泛使用。同时,奇安信集团旗下天眼新一代威胁感知系统(简称天眼)、态势感知与安全运营平台(NGSOC)、API安全卫士、安全代理网关SWG等主流产品,都联合SSLO推出针对加密流量威胁的检测及防护方案。

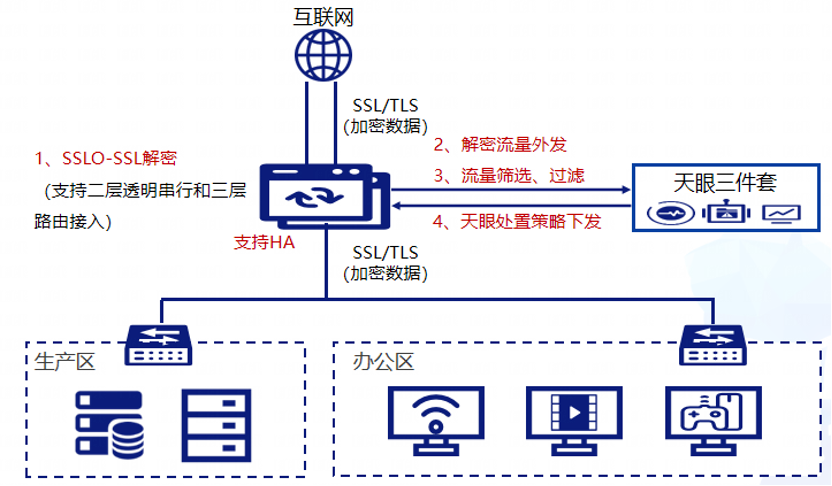

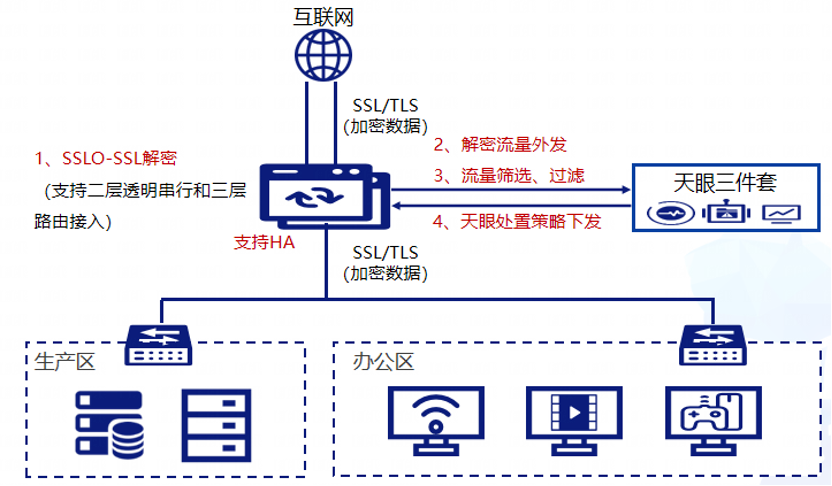

以天眼为例,在过去,企业为了确保业务网络通讯安全,通常会采用SSL/TLS等协议,在传输层对网络连接进行加密。但在此过程中,已经被攻击了的业务流量也会被加密,导致这部分业务流量存在监控盲区。就如同攻击者穿上了“保护衣”潜伏在业务流量中,肆意地从事破坏活动,而监测人员根本看不见。

通过天眼和SSLO的组合,后者将加密流量解密为明文流量后再发给天眼进行检测。原来,安全监测人员能看到什么流量检测什么流量,看不到的流量智能直接丢弃。现在,有了加密流量威胁检测设备后,从此没有看不到的流量,让使藏匿在加密流量中的威胁无所遁形。

SSLO还具备简化边界安全架构、安全设备资源池化、软件定义服务链、灵活的引流部署、软件定义bypass等多个优势,显著降低了广大客户的部署难度和维护成本。

结束语:

截至目前,奇安信以SSLO为基础的流量解密编排解决方案,已经在政府机构、金融、能源、制造业等多个行业实现了广泛应用,而且在国家重大活动的网络安全保障、关键行业的网络安全支撑以及社会服务方面发挥了重要作用。同时,该系列产品还引入了对国密SM2、SM3和SM4的支持,包括国密卸载、国密加密、国密流量编排等,可以有效助力各类政企机构加速实现国密落地,全面加强安全性的同时,更显著降低运维成本。

此次国家安全机构披露的授时中心遭攻击事件,再次警示我们加密攻击已成为网络空间的重大威胁。而奇安信SSLO结合天眼等设备的解决方案,为应对流量加密攻击威胁提供了有力支撑,为关键基础设施和企业的网络安全防护筑起了坚实屏障。在未来的网络安全防护工作中,业内无疑需要加强对加密攻击的重视和防范,不断提升网络安全防护能力,保障国家关键信息基础设施和政企数据的安全。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号