2021.10.21~10.28

攻击团伙情报

FIN7假冒安全公司招募人才发起勒索攻击

NOBELIUM针对委托管理权限以促进更广泛的攻击

TA551组织使用“SLIVER”红队工具展开攻击

LuoYu组织使用恶意软件WinDealer的攻击活动披露

涉俄APT组织“圣贤熊”针对军、政府展开经济犯罪和间谍攻击

攻击行动或事件情报

TeamTNT继续瞄准暴露的DockerAPI

利用Confluence服务器漏洞的攻击活动披露

TodayZoo网络钓鱼活动针对Microsoft365用户

MultiloginBot网络钓鱼活动伪装成合法网站分发恶意软件

针对巴以地区长达三年的攻击活动揭露

恶意代码情报

WizardUpdateMac恶意软件添加了新的规避策略

新型恶意软件“SQUIRRELWAFFLE”通过垃圾邮件进行传播

JSOUTPROXRAT针对印度金融行业

Pink:超大规模的物联网僵尸网络

漏洞情报

WinRAR漏洞允许执行任意代码

思科SD-WAN存在命令注入漏洞可导致任意代码执行

攻击团伙情报

01

FIN7假冒安全公司招募人才发起勒索攻击

披露时间:2021年10月21日

情报来源:https://geminiadvisory.io/fin7-ransomware-bastion-secure/

相关信息:

研究人员发现FIN7组织以BastionSecure为幌子运营,寻找程序员(PHP、C++、Python)、系统管理员和逆向工程师,以培养能够执行执行一系列网络犯罪活动所需任务的“员工”。

BastionSecure在他们的网站和后苏联国家的著名求职网站上发布看起来合法的工作机会,并为潜在雇员提供看起来有信誉的联系人以增加可信度。研究人员认为,BastionSecure专门招聘系统管理员的目的可能是为了发起勒索攻击活动,因为系统管理员能够绘制受感染的公司系统、执行网络侦察以及定位备份服务器和文件,这些技能都是勒索软件攻击的预加密阶段所必需的。

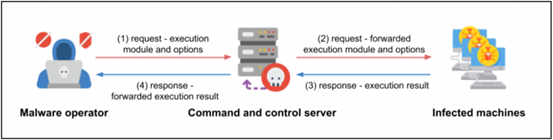

其内部使用的工具是后开发工具包Carbanak和Lizar/Tirion的组成部分,这两个工具包之前都归属于FIN7组并且可以可用于POS系统感染和勒索软件攻击。

02

NOBELIUM针对委托管理权限以促进更广泛的攻击

披露时间:2021年10月25日

情报来源:https://www.microsoft.com/security/blog/2021/10/25/nobelium-targeting-delegated-administrative-privileges-to-facilitate-broader-attacks/

相关信息:

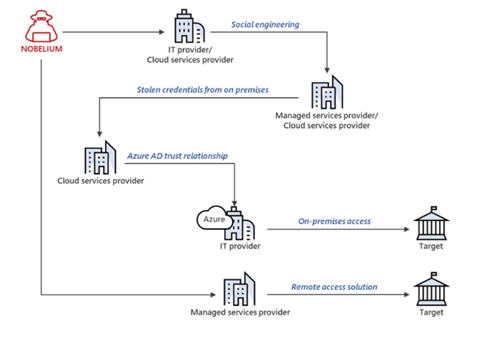

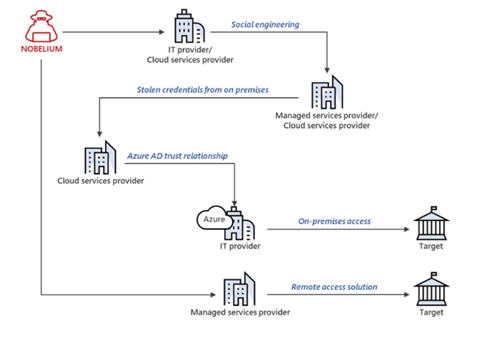

NobeliumAPT组织是SolarWinds事件的攻击者。此次攻击中NOBELIUM继续使用多样化的动态工具包,其中包括复杂的恶意软件、密码喷洒、供应链攻击、令牌盗窃、API滥用和鱼叉式网络钓鱼,以危害用户帐户和利用这些帐户的访问权限。

以服务提供商的特权帐户为目标,包括云服务提供商(CSP)、托管服务提供商(MSP)和其他IT服务组织,在云环境中横向移动,利用可信关系获取下游客户的访问权限,并实现进一步攻击或访问目标系统。

03

TA551组织使用“SLIVER”红队工具展开攻击活动

披露时间:2021年10月20日

情报来源:https://www.proofpoint.com/us/blog/security-briefs/ta551-uses-sliver-red-team-tool-new-activity

相关信息:

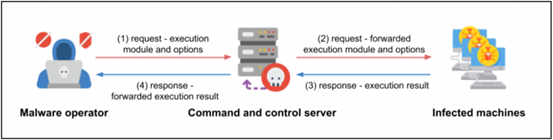

Proofpoint研究人员使用合法的“红队和对手模拟框架”从高度活跃的网络犯罪参与者TA551中识别出一项新活动。TA551通过电子邮件投递包含受密码保护的压缩Word文档。附件最终导致下载Sliver,这是一个开源、跨平台的对手模拟和红队平台,其功能包括信息收集、命令和控制(C2)功能、令牌操作、进程注入和其他功能。

TA551对SLIVER的使用展示了相当大的演员灵活性。作为通过电子邮件威胁活动利用初始访问的既定初始访问代理,TA551会危害受害者并可能代理访问,以启用CobaltStrike并最终部署勒索软件。使用SLIVER,TA551演员可以直接访问受害者并立即与受害者互动,具有更直接的执行、持久和横向移动能力。

04

LuoYu组织使用恶意软件WinDealer攻击活动披露

披露时间:2021年10月26日

情报来源:https://blogs.jpcert.or.jp/en/2021/10/windealer.html#1

相关信息:

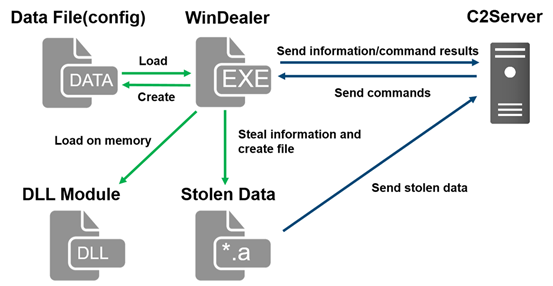

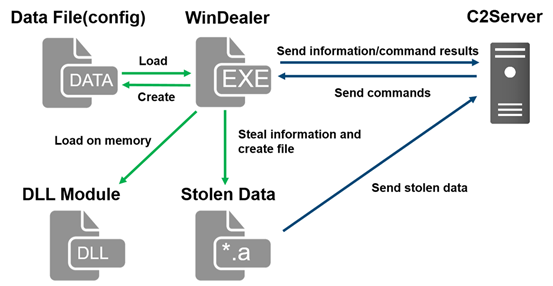

研究人员对Luoyu攻击组件WinDealer进行了分析,读取C:\ProgramData下的文件配置后,在其内存中加载DLL模块。窃取受害者PC,网络配置,SNS应用程序等信息,并将这些信息保存到%TEMp%目录带有.a后缀的文件中。然后发送到C2服务器。并且具有常规木马功能。

05

涉俄APT组织“圣贤熊”针对军、政府展开经济犯罪和间谍攻击

披露时间:2021年10月27日

情报来源:https://mp.weixin.qq.com/s/P2pBPbUb29Fv2_QaHiq9NA

相关信息:

近日微步情报局捕获一批针对格鲁吉亚、乌克兰地区的攻击样本,攻击者使用涉及军政、COVID疫苗等相关话题投递攻击诱饵。除此之外,也存在一些伪造成发票、比特币相关话题的鱼叉邮件。

基于已捕获攻击事件,攻击者的攻击意图同时包含偏APT类的高级情报刺探和偏黑产团伙类的个人信息窃密、敛财。单从这一点来看,与已披露的俄罗斯背景的Gamaredon组织存在一定相似之处。微步情报局通过整合已有线索并进行深度拓线分析,有如下发现:

•攻击者疑似具有俄罗斯背景,攻击目标以俄罗斯西南方向地缘邻国乌克兰、格鲁吉亚为主,涉及军、政府机构等行业单位,其最早活跃时间至少可追溯到2020年7月。

•攻击者攻击方式主要为鱼叉邮件攻击,所使用网络资产包括私有注册域名和攻击失陷站点,其中还包括少数国内的失陷站点。

•鉴于已发现的武器库资产特征明显区别于已披露组织,微步情报局根据SaintBot特马对其命名为SaintBear组织。

攻击行动或事件情报

01

TeamTNT继续瞄准暴露的DockerAPI

披露时间:2021年10月25日

情报来源:https://www.lacework.com/blog/teamtnt-continues-to-target-exposed-docker-api/

相关信息:

最近,研究人员发现了一个新的TeamTNTDocker镜像,该镜像冒充Apache服务器,针对野外暴露的DockerAPI。成功部署后,来自Dockerhub帐户“docker72590”的名为“apache”的Docker映像会创建一个crontab条目,该条目定期执行并下载额外的有效负载。

除已经被报告过的TeamTNT工具(如XMRig、massscan、pdns扫描仪等)外,研究人员此次发现了一个新的名为“htx-i-(x86|i686)”的x86和x64UPX打包Golang二进制文件,该文件包含暴力破解功能。此外,bash脚本还包括一个新的ssh密钥(T1098.004)和一个名为“lsb”的新帐户(T1136.001)。

Golang二进制文件包括针对Postgresql、Redis、OpenTelemetry的开源绑定,以及用于对ssh、Postgres和Redis服务执行暴力破解操作的自定义包。二进制文件中嵌入了几个硬编码的用户名/密码,以支持此扫描实用程序的暴力破解操作。

02

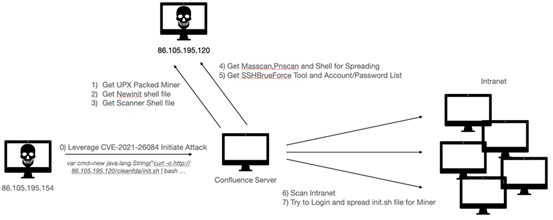

利用Confluence服务器漏洞的攻击活动

披露时间:2021年10月21日

情报来源:https://www.fortinet.com/blog/threat-research/recent-attack-uses-vulnerability-on-confluence-server

相关信息:

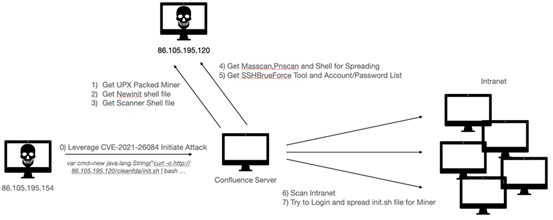

2021年8月,Atlassian研究人员发布了有关CVE-2021-26084的公告,声称攻击者可以在未打补丁的服务器上执行任意代码。

9月,研究人员观察到许多针对此漏洞的攻击者,其目标是下载恶意负载,然后在用户网络中安装后门或挖矿软件。这些威胁包括Cryptojacking、Setag后门、在无文件攻击和Muhstik僵尸网络。

03

TodayZoo网络钓鱼活动针对Microsoft365用户

披露时间:2021年10月22日

情报来源:https://www.microsoft.com/security/blog/2021/10/21/franken-phish-todayzoo-built-from-other-phishing-kits/

相关信息:

微软披露了一系列大规模的凭据网络钓鱼活动,这些活动利用自定义网络钓鱼工具包“TodayZoo”,将至少五个不同的组件拼接在一起,目的是窃取用户登录凭据信息。

在TodayZoo网络钓鱼活动中,电子邮件发件人冒充Microsoft,伪装成密码重置或传真和扫描仪通知,将受害者重定向到凭据收集页面。网络钓鱼工具包是由从其他工具包中提取的大量代码拼凑而成的,这些代码由其他工具包经销商重复包装和使用,或由一些诈骗卖家出售。

TodayZoo与基于Dancevida的工具包存在一定联系,“DanceVida”更像是一个代码块,而不是一个成熟的网络钓鱼工具包。因此,使用DanceVida的工具包在交付、诱饵和位置方面相当多样化。DanceVida与TodayZoo凭据网络钓鱼活动中观察到的内容共享组件是“Office-RD117”,它与一个名为“FudTool”的在线卖家有关,该卖家还在各种论坛和其他网站上提供其他网络钓鱼工具包以及电子邮件和短信传送工具。

04

MultiloginBot网络钓鱼活动伪装成合法网站分发恶意软件

披露时间:2021年10月22日

情报来源:https://www.zscaler.com/blogs/security-research/new-multiloginbot-phishing-campaign

相关信息:

Multilogin是一个应用程序,旨在让您更轻松地同时登录单个网站或平台上的多个帐户。最近,ZscalerThreatLabz发现了一个实时网络钓鱼活动,该活动通过诱骗用户下载恶意安装程序来针对真正的Multilogin用户。安装程序托管在新注册的网站“multilogin-uk[.]com”和“multilogin-us[.]com”(于2021年9月2日注册)上,它们与合法网站“multilogin[.]com”相似。为了冒充合法网站,攻击者非常注意匹配从网站布局到用于下载应用程序的url模式的每一个细节。

恶意安装程序会在受感染的机器上安装一个用Dotnet编写的窃取程序(名为multilogin)。这个窃取者从受害者的系统收集敏感信息,并以zip格式将其发送到Telegrambot的C2服务器。

05

针对巴以地区长达三年的攻击活动揭露

披露时间:2021年10月26日

情报来源:https://mp.weixin.qq.com/s/8g-IgRp3XPi5NJ4VDWoedg

相关信息:

研究人员发现一起针对巴以地区攻击活动,攻击者使用了多种商业间谍软件,包括SpyNote、Mobihok、WH-RAT、888RAT,同时也基于开源代码构建了独有的间谍软件EsecretRAT。通过分析发现,该攻击活动自2018年开始,并持续至今。

攻击者通过将合法的应用打包进间谍软件进行伪装,伪装对象为各种社交应用、阿克萨电台、阿克萨清真寺、耶路撒冷指南、PDF查看器等应用。

Threema是一款付费的开源端到端加密即时通讯应用程序。攻击者会将间谍软件伪装成Threema应用进行攻击活动。通过伪装对象的CC信息,研究人员发现了疑似攻击者使用的钓鱼链接,该钓鱼链接伪装成Facebook网站。另外,在部分受害者手机中,样本出现在WhatsApp文档路径中,进一步说明攻击者使用社交工具进行载荷投递。

恶意代码情报

01

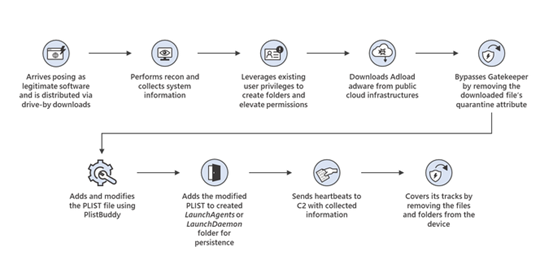

WizardUpdateMac恶意软件添加了新的规避策略

披露时间:2021年10月22日

情报来源:https://twitter.com/MsftSecIntel/status/1451279679059488773

相关信息:

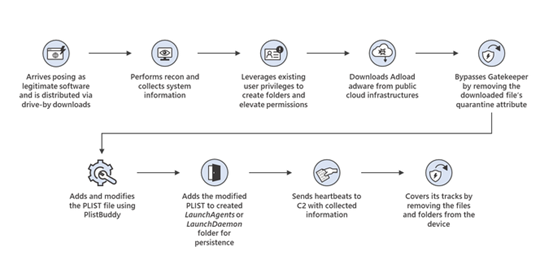

研究人员披露了macOS恶意软件的新变种,称为WizardUpdate(也称为UpdateAgent或Vigram),更新后使用新的规避和持久性策略。

早些时候发现的最新变种很可能是通过冒充合法软件下载分发。研究人员在10月份收集的样本进行了多项升级,包括能够:

•部署从云基础设施下载的二级负载

•通过使用SQLite枚举LSQuarantineDataURLString获取受感染Mac的完整下载历史记录

•通过从下载的有效负载中删除隔离属性来绕过Gatekeeper

•使用PlistBuddy修改PLIST文件

•利用现有的用户配置文件来执行命令

•更改sudoers列表以授予普通用户管理员权限

在感染目标的Mac后,恶意软件开始扫描和收集发送到其命令和控制(C2)服务器的系统信息。WizardUpdate的开发人员还在最新变体中加入了逃避功能,可以通过删除在受感染Mac上创建的文件夹、文件和其他工件来掩盖其踪迹。

02

新型恶意软件“SQUIRRELWAFFLE”通过垃圾邮件进行传播

披露时间:2021年10月26日

情报来源:https://blog.talosintelligence.com/2021/10/squirrelwaffle-emerges.html

相关信息:

最近,一种称为“SQUIRRELWAFFLE”的新威胁正在通过垃圾邮件活动更广泛地传播,使用新的恶意软件加载程序感染系统。这是一个恶意软件家族,其传播越来越频繁,可能成为垃圾邮件领域的下一个大玩家。

SQUIRRELWAFFLE为攻击者提供了对系统及其网络环境的初步立足点,然后可以根据攻击者选择尝试将其访问货币化的方式来促进进一步的破坏或其他恶意软件感染。在许多情况下,这些感染还被用来传送和感染其他恶意软件(如Qakbot和渗透测试工具CobaltStrike)的系统。

03

JSOUTPROXRAT针对印度金融行业

披露时间:2021年10月21日

情报来源:https://blogs.quickheal.com/multi-staged-jsoutprox-rat-targets-indian-cooperative-banks-and-finance-companies/

相关信息:

JSOutProx是一种基于JScript的模块化RAT,以.hta文件的形式提供给用户,并首先由mshta.exe进程执行。最初的攻击向量是鱼叉式网络钓鱼电子邮件,其中包含一个压缩附件,其中包含一个“.hta”文件,文件名与金融交易相关。附件具有类似双扩展名的格式,例如“_pdf.zip”、“_xlsx.7z”、“_xls.zip”、“_docx.zip”、“_eml.zip”、“_jpeg.zip”、“_txt.zip”等。

研究人员发现,攻击者通过单独的C2针对印度公司进行JSOutProxRAT活动。攻击者发送鱼叉邮件会给印度小型金融银行员工的目标个人,通过窃取受害者的电子邮件联系方式,在其列表中添加了更多目标。

04

Pink:超大规模的物联网僵尸网络

披露时间:2021年10月23日

情报来源:https://blog.netlab.360.com/pinkbot/

相关信息:

2019年12月,研究人员发现了一起大规模的物联网安全事件。黑客利用了设备生产供应链中的某些组件的0-day漏洞,入侵某网络运营商的家庭用户设备并植入恶意程序,持续地使这些设备变成新的僵尸节点,进而构建起了一个超大规模的僵尸网络。相关样本中包含大量以pink为首的函数名,所以我们称之为PinkBot。这次攻击事件中受控的设备数量特别巨大,是历史上已公开领域内的规模最大的物联网僵尸网络。

PinkBot是一个同时融合了“P2P”和“CNC”的混合结构僵尸网络。一般情况下,它将时效性要求不高的指令(如管理配置信息)通过P2P的方式传递,将时效性要求较高的指令通过CNC模式集中分发。

Pink恶意程序从功能上可以划分为3个模块:植入、驻留、控制。当Pink恶意程序被植入设备并运行后,它会主动封堵设备的自动升级通道,大大增加了应急处置和在线修复的难度,危害程度极高。通过对该事件的深入分析,研究人员认为此次攻击事件已经超出了僵尸网络的范畴,是一次高级定向攻击事件。

漏洞相关

01

WinRAR漏洞允许执行任意代码

披露时间:2021年10月26日

情报来源:https://www.ptsecurity.com/ww-en/about/news/winrar-vulnerability-allows-execution-of-arbitrary-code/

相关信息:

研究人员发现,在WinRAR试用版中存在一个严重漏洞。该漏洞允许攻击者拦截和修改发送给应用程序用户的请求。这可用于在受害者的计算机上实现远程代码执行(RCE)。

在WinRAR的易受攻击版本中,WinRARWeb通知程序发送的Web请求可以作为MITM(中间人)攻击的一部分被拦截,或者创建后门或执行RCE攻击——执行任意文件来自远程SMB服务器。成功的攻击需要设置虚假的Wi-Fi热点、入侵路由器、欺骗DNS,或者只是与受害者在同一网络上。从SMB服务器运行文件时,对可执行文件扩展名有拒绝名单限制。特别是在启动.bat、.vbs、.exe、.msi文件时,会提示恶意文件提示并提示操作。攻击者可以绕过限制并使用WinRAR或MicrosoftOffice的旧漏洞来掩盖启动。

02

思科SD-WAN存在命令注入漏洞可导致任意代码执行

披露时间:2021年10月20日

情报来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-sd-wan-rhpbE34A

相关信息:

CiscoIOSXESD-WAN软件的CLI中存在一个漏洞,该漏洞可能允许经过身份验证的本地攻击者以root权限执行任意命令。

该漏洞是由于系统CLI的输入验证不足。攻击者可以通过对受影响的设备进行身份验证并将精心设计的输入提交到系统CLI来利用此漏洞。成功的利用可能允许攻击者以root权限在底层操作系统上执行命令。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号