2021.10.28~11.04

攻击团伙情报

OperationVikrant:屹立于精神内景中的钢铁巨象

起底国家级APT组织:蔓灵花(APT-Q-37)

APT-C-59(芜琼洞)组织2021年攻击行动揭秘

针对我国和南亚次大陆等国家的钓鱼攻击活动分析

疑似DonotAPT组织使用最新域名资产进行攻击活动

Patchwork利用钓鱼文档传播BADNEWS木马新变种

攻击行动或事件情报

多家印度银行遭钓鱼仿冒,分发窃密应用

BlackMatter组织在攻击活动中使用新恶意工具Exmatter

恶意代码情报

安卓窃密软件Snake分析

Chaos勒索软件变种针对Minecraft日本玩家

HelloKitty勒索软件利用多个漏洞进行DDoS攻击

巨型僵尸网络Pink已感染超160万台设备

银行木马Mekotio卷土重来,免杀手法再升级

漏洞情报

TrojanSource漏洞可致新型供应链攻击

Google发布紧急更新,修复Chrome已被利用的0day

Google发布Android11月更新,总计修复39个漏洞

攻击团伙情报

01

OperationVikrant:屹立于精神内景中的钢铁巨象

披露时间:2021年11月04日

情报来源:https://mp.weixin.qq.com/s/NA4RTclLJoCpcaui4XiC8w

相关信息:

奇安信威胁情报中心在2020年时发现了一个位于南亚区域长期针对巴基斯坦进行间谍活动的APT组织,奇安信内部编号APT-Q-42。该团伙其主要攻击方式与其他南亚组织别无二致,通过自己搭建邮件服务器并发送鱼叉邮件的方式向目标投递带有恶意DDE文档和热点事件相关的PDF/WORD文档。

APT-Q-422020年投递的诱饵包括:巴基斯坦内阁秘书处采购清单、Covid19疫情政策相关PDF文档、巴基斯坦民航局国际旅客健康申报表。研究人员发现,该组织在2021年开始利用空的PDF和损坏的PDF来诱导受害者打开恶意的DDE文档。DDE代码将从动态域名中下载PS脚本并执行,实现持久化等功能,经过重定向后会从Dropbox托管平台上下载最终的Python木马。

02

起底国家级APT组织:蔓灵花(APT-Q-37)

披露时间:2021年11月01日

情报来源:https://mp.weixin.qq.com/s/d3UIxCxLKBjIW5kal3OKOQ

相关信息:

虎符智库特约奇安信集团旗下红雨滴团队,开设“起底国家级APT组织”栏目,逐个起底全球各地区活跃的主要APT组织。本次锁定南亚地区比较活跃的APT组织之一:蔓灵花。

蔓灵花是据称有南亚背景的APT组织,具有强烈的政治背景,至少从2013年11月以来就开始活跃。该组织主要针对巴基斯坦、中国两国,其攻击目标为政府部门、电力、军工业相关单位,意图窃取敏感资料。奇安信内部跟踪编号为APT-Q-37。

此外文中将介绍蔓灵花组织的背景、攻击手段、相关攻击工具以及著名攻击事件。详情见情报来源链接。

03

APT-C-59(芜琼洞)组织2021年攻击行动揭秘

披露时间:2021年11月02日

情报来源:https://mp.weixin.qq.com/s/WBpML3BTxFPHmBgyunmEEA

相关信息:

2021年上半年,360高级威胁研究院发现了来自同一个新APT组织的多起攻击活动,根据该组织的攻击特征分析显示,研究人员发现其相关攻击行动未与目前已知APT组织关联,同时观察到该组织的两次攻击行动中都使用了0day漏洞攻击手段,所以将其背后的攻击者命名编号为APT-C-59(芜琼洞)。

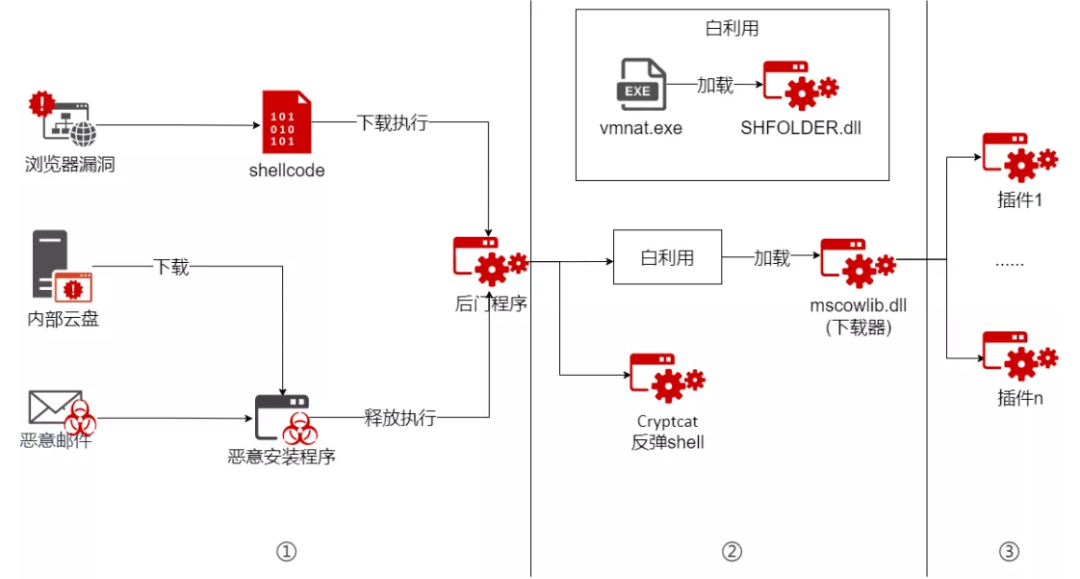

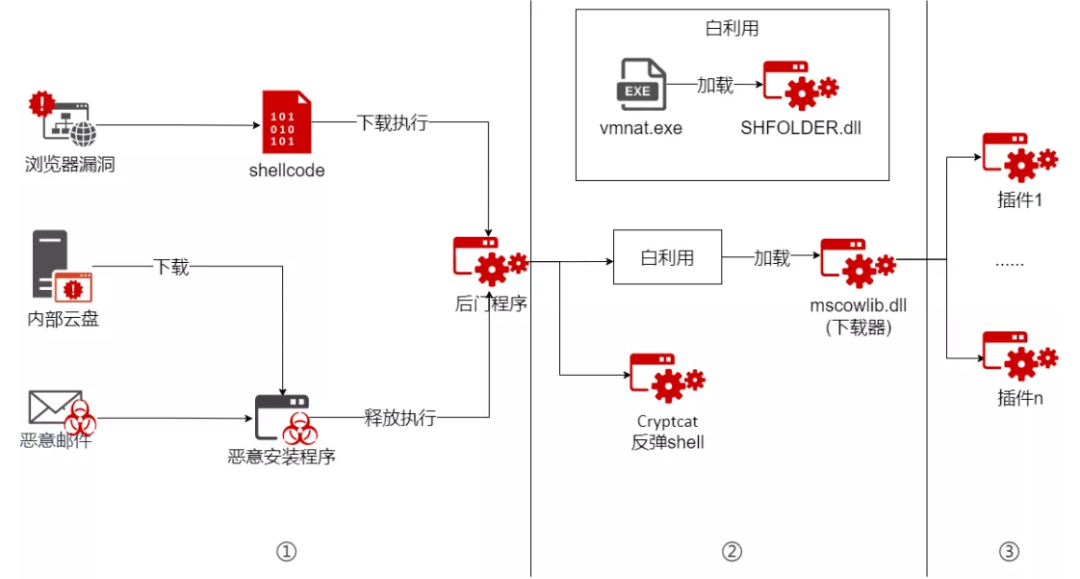

APT-C-59(芜琼洞)组织的最早的攻击活动可以追溯到2020年8月,早期该组织就利用了部分浏览器的伪协议0day漏洞攻击我国相关单位,同时还攻击了越南地区的部分受害者。通过攻击数据综合分析,研究人员认为该组织的攻击目标地区是以东亚和东南亚为主,涉及政府、智库、媒体、医疗多个行业。

04

针对我国和南亚次大陆等国家的钓鱼攻击活动分析

披露时间:2021年11月01日

情报来源:https://mp.weixin.qq.com/s/CGHDuJAb4dav_th25yYpWA

相关信息:

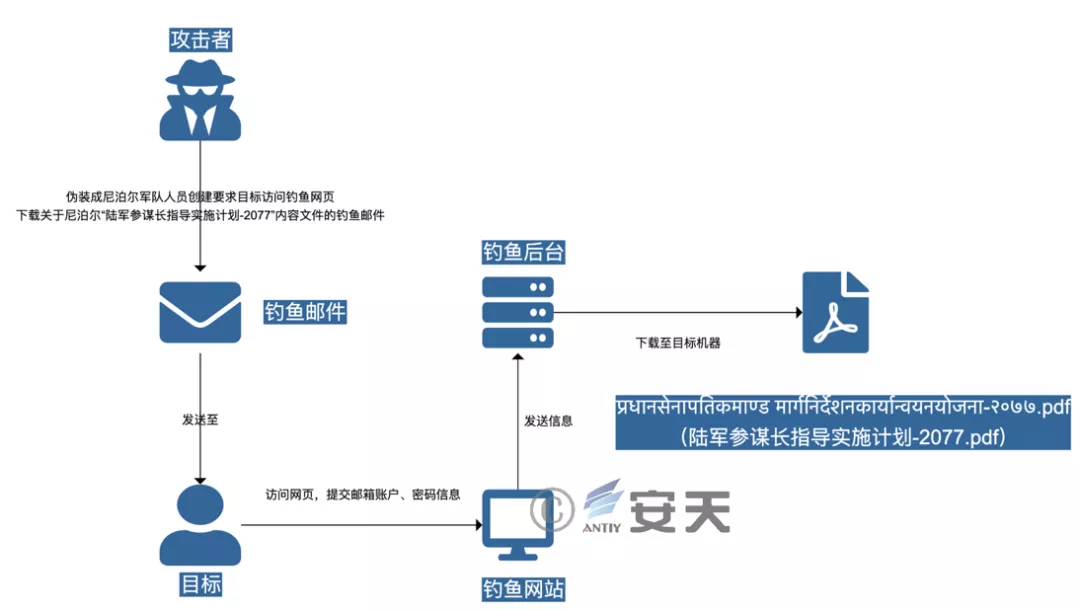

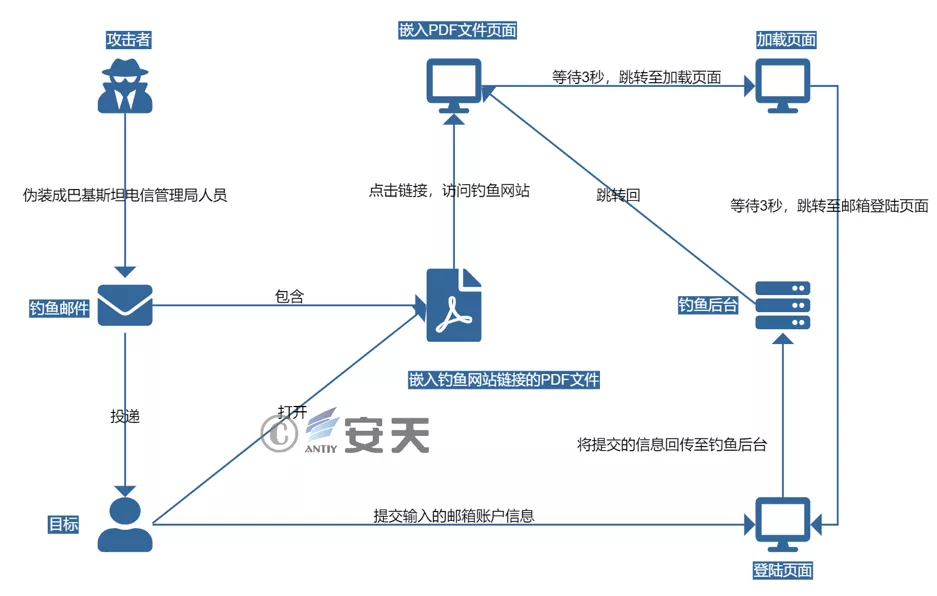

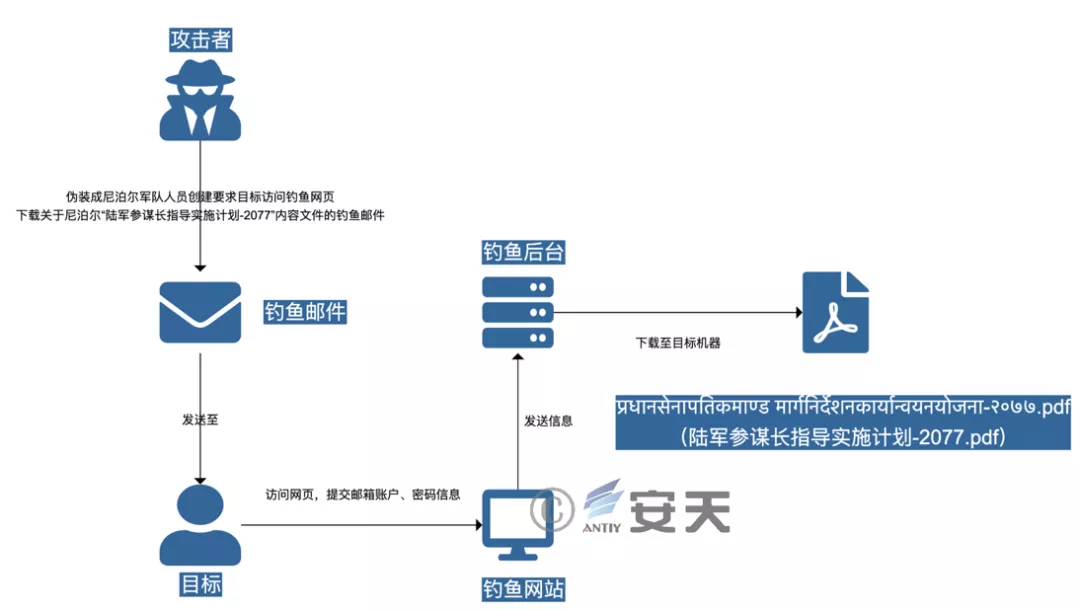

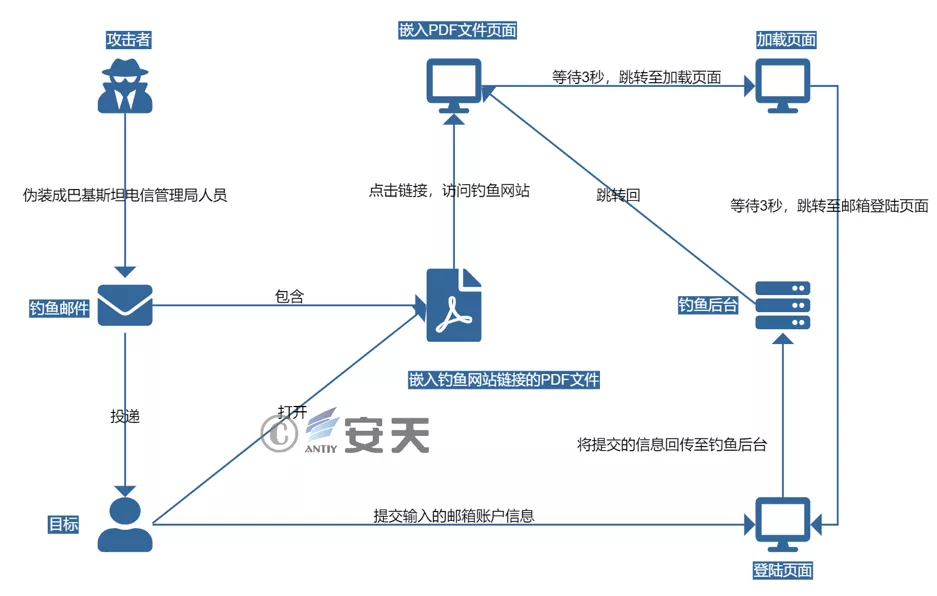

2021年3月份以来,安天捕获了多起针对我国和部分南亚次大陆国家等的钓鱼攻击活动,该活动涉及网络节点数目众多,主要攻击目标为中国、尼泊尔、巴基斯坦、斯里兰卡、孟加拉国、阿富汗以及马尔代夫等国家的政府、国防军事以及国企单位。攻击者会将自身伪装成目标国家的政府或军队人员,向对方邮箱投递挂有钓鱼附件或嵌有钓鱼链接的攻击邮件,并诱导目标通过链接访问攻击者通过各种方式搭建的钓鱼网站,收集受害者输入的账号密码以供情报收集或横向攻击所用。

通过对这系列攻击活动进行关联分析,安天发现活动的最早时间可追溯至2019年4月份,同时发现其与上半年另一批次对南亚地区的木马投递活动具有密切的关系。其中在正文中嵌入钓鱼链接的攻击活动:伪装成尼泊尔军队进行攻击的流程如下:

在附件中嵌入钓鱼链接:伪装成巴基斯坦电信管理局的钓鱼攻击活动流程如下:

05

疑似DonotAPT组织使用最新域名资产进行攻击活动

披露时间:2021年11月02日

情报来源:https://mp.weixin.qq.com/s/2YAhq4akIx1KLi7G7mtEsg

相关信息:

近期,安恒威胁情报中心在日常威胁狩猎中捕获到多个DonotAPT组织的攻击活动样本。

样本保持着Donot组织一段时间以来的攻击特征,即利用宏代码在用户目录下释放可执行文件,该文件为下载器,启动后设置持久化并尝试下载后续。研究人员在本次攻击活动中发现了属于该组织的新的域名资产。

06

Patchwork利用钓鱼文档传播BADNEWS木马新变种

披露时间:2021年11月02日

情报来源:http://blog.nsfocus.net/apt-patchwork/

相关信息:

近期,绿盟伏影实验室捕获了一例疑似针对巴基斯坦新能源、高新技术等重点企业的钓鱼文档。经过分析,研究人员确认该钓鱼文档来自APT组织Patchwork在今年10月份发动的鱼叉攻击活动,文档被伪装成带有巴基斯坦联邦税务局抬头的税收减免申请表,被用于窃取符合减税条件的国家重点企业员工的个人信息。

本次鱼叉攻击活动,其直接目标为窃取巴基斯坦有价值群体的个人信息。该活动带有典型的Patchwork行为特征,包括相同的诱饵构造逻辑、漏洞利用构造逻辑与攻击组件等。相较以往版本,本次出现的BADNEWS变种木马精简了CnC地址获取逻辑,通过降低行为的隐蔽度,使整体攻击流程更加直接和迅速。

攻击行动或事件情报

01

多家印度银行遭钓鱼仿冒,分发窃密应用

披露时间:2021年10月29日

情报来源:https://www.zscaler.com/blogs/security-research/how-phishing-campaign-targeting-indian-banking-users-distributing-sms

相关信息:

Zscaler的研究人员最近发现了一个复杂的网络钓鱼活动,目标是印度国家银行、旁遮普国家银行、联合银行、HDFC和Canara等印度顶级银行的客户。精心设计的钓鱼网页很难与合法网站区分,攻击者的目的是收集受害者的银行凭证,包括账户持有人姓名、注册手机号、银行账号/卡号、ATM密码、IFSC代码和有效期。并且为了通过双因子安全认证,攻击者还会在受害者的手机上安装一个短信窃取软件,利用此软件监视受感染的移动设备上的短信,并与C2服务器通信。

受害者通过钓鱼网站下载的短信窃取软件将自身描述为一个银行支持应用程序,应用名称为SBIQuickSupport,并有相应银行的官方标志。一旦安装,该应用程序会请求允许从手机发送/查看信息。恶意应用还通过设置RECEIVE_BOOT_COMPLETED权限在受感染的设备中持续存在,以便它可以在设备重启后自启动。如果任何权限被拒绝,恶意应用就会显示一个警告对话框,迫使用户授予权限。

02

BlackMatter组织在攻击活动中使用新恶意工具Exmatter

披露时间:2021年11月01日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/blackmatter-data-exfiltration

相关信息:

Symantec的安全团队发现了BlackMatter勒索软件的操作者在攻击中使用自定义数据渗透工具Exmatter,它的设计目的是在将勒索软件部署到受害者的网络之前,从一些选定的目录中窃取特定类型的文件,并将它们上传到攻击者控制的服务器上。BlackMatter与威胁组织Coreid有关,该组织此前还制造过Darkside勒索软件。

Exmatter被编译为.NET可执行文件并进行了代码混淆处理。在运行时,它会检查命令行参数中是否有字符串nownd和-nownd。如果匹配任何一个,它尝试通过调用“ShowWindow”API隐藏自己的窗口。为了识别要导出的文件,它将检索受感染计算机上所有逻辑驱动器的驱动器名,并收集所有文件路径名,同时也会忽略部分目录,如“C:\ProgramData\Desktop”。Exmatter对文件的大小和类型也会进行筛选,它还会试图通过LastWriteTime对文件进行优先级过滤,最后将符合条件的文件上传到远程SFTP服务器。当Exmatter完成了数据的渗透后,它会清除自身痕迹。

攻击团伙情报

01

安卓窃密软件Snake分析

披露时间:2021年10月28日

情报来源:https://www.cybereason.com/blog/threat-analysis-report-snake-infostealer-malware

相关信息:

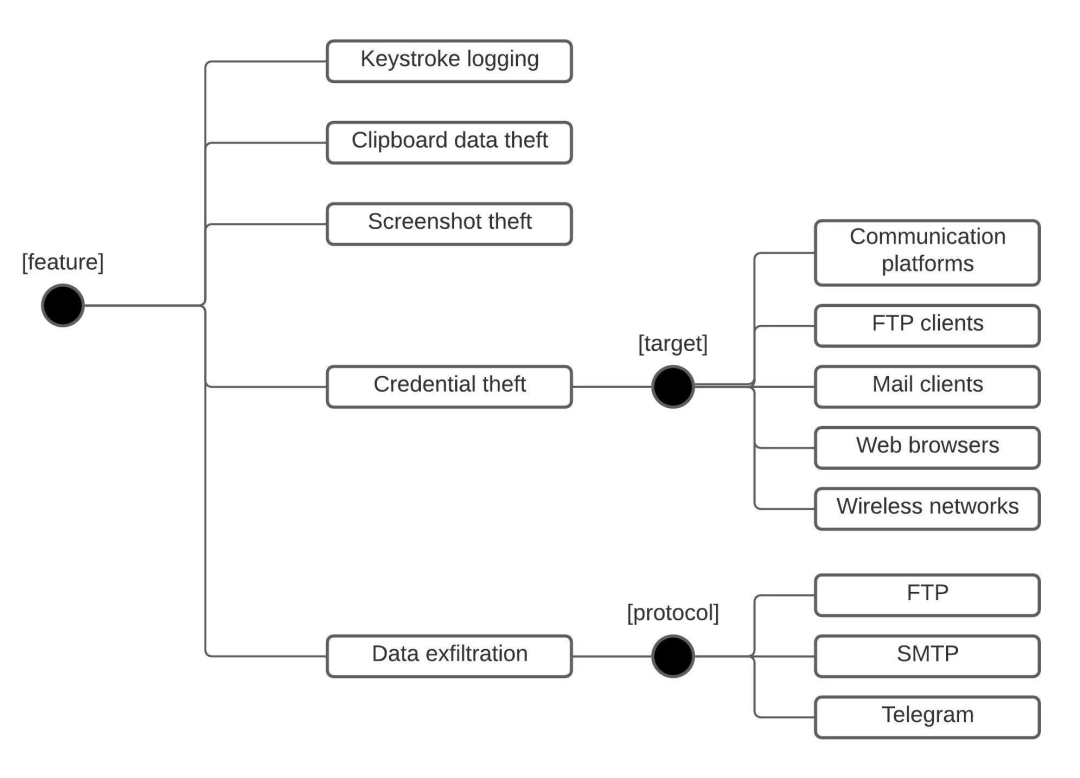

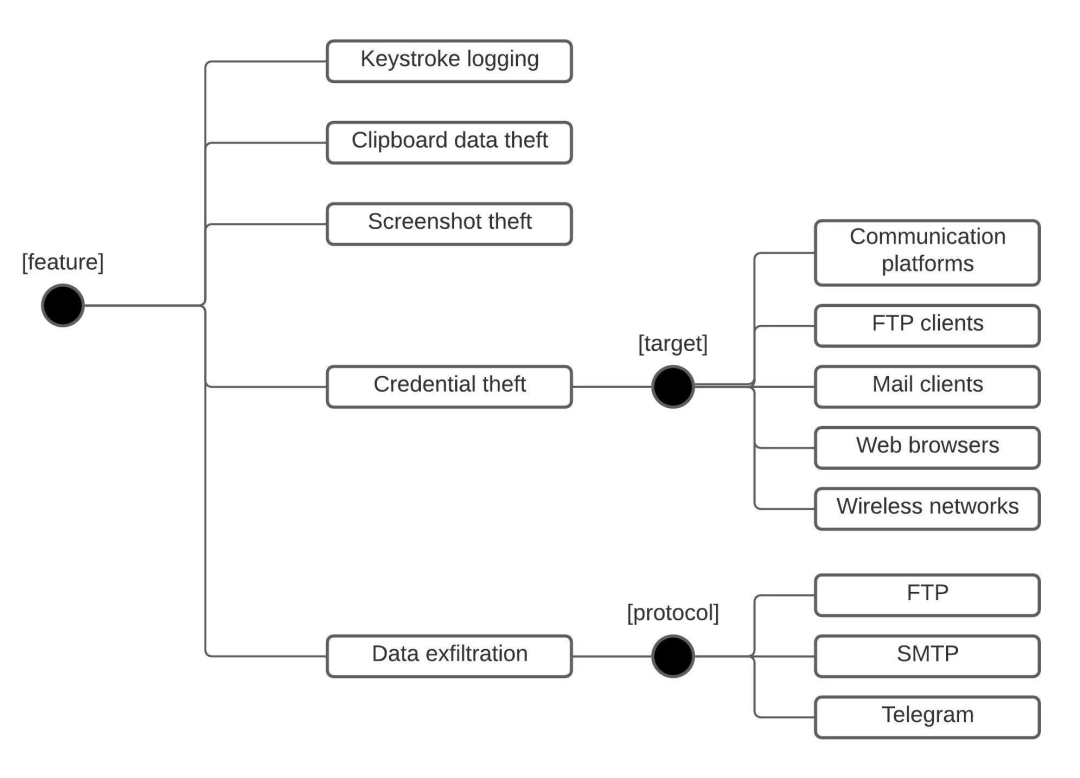

Snake是一个功能丰富的盗取信息的恶意软件。Snake有击键记录以及剪贴板数据、截图和密码凭证盗窃功能。Snake可以从50多个应用程序中窃取证书,其中包括FTP客户端、电子邮件客户端、通信平台和web浏览器。Snake可以通过多种协议窃取数据,如FTP、SMTP和Telegram。自2020年11月以来,Snake就一直对个人隐私和安全构成威胁。2021年8月下旬,使用Snake恶意软件的感染数量激增,行业或目标受害者的地理位置没有具体趋势。

恶意攻击者通过钓鱼邮件将Snake作为附件分发。这些附件通常是带有诸如img、zip、tar和rar等扩展名的归档文件,并存储一个实现了Snake恶意软件的.net可执行文件。可执行程序将Snake恶意软件的信息窃取功能在被感染的系统上运行,并建立持久性。并且,安全人员发现Snake和两种常见的窃取信息的恶意软件FormBook和AgentTesla在临时感染阶段有相似之处。

02

Chaos勒索软件变种针对Minecraft日本玩家

披露时间:2021年10月28日

情报来源:https://www.fortinet.com/blog/threat-research/chaos-ransomware-variant-in-fake-minecraft-alt-list-brings-destruction

相关信息:

FortiGuard最近披露了关于勒索软件Chaos变种新一轮攻击活动的细节。此次活动主要针对沙盒游戏Minecraft的日本玩家。该变体不仅加密文件,还会破坏其他文件使其无法恢复。受害者即使选择支付赎金仍可能导致数据丢失。攻击者使用的诱饵是文本文件altlist,其中包含了伪装成被盗Minecraft帐户凭据的Chaos可执行文件,玩家想在不被禁号的情况下攻击或伤害其他玩家,就会利用altlist来搜索被盗帐户。

一旦可执行文件被打开,恶意软件就会在被攻击的机器上搜索小于2117152字节的文件并对其进行加密。然后用从“a-z0-9”中选择的四个随机字符作为文件扩展名修改这些文件。大于21117152个字节的文件则会被随机字节填满,即使支付赎金,也无法找回文件。因此这并不是单一的勒索软件攻击。之后,攻击者会留下ReadMe.txt文件要求受害者用比特币或预付卡支付赎金,赎金为2000日元(约合人民币5200元)。勒索信只有日语,这表明此勒索软件变体专门针对日本Windows用户。同时,该勒索软件还会在受感染的系统上删除备份文件,这将阻止受害者恢复任何被加密的文件。

03

HelloKitty勒索软件利用多漏洞进行DDoS攻击

披露时间:2021年10月28日

情报来源:https://www.ic3.gov/Media/News/2021/211029.pdf

相关信息:

FBI在10月28日发布了关于勒索运营团伙HelloKitty的紧急警报。HelloKitty(又名FiveHands),自2020年11月开始活跃,于2021年1月首次被发现。HelloKitty通常会使用双重勒索技术,向受害者施加压力。如果受害者不迅速响应或不支付赎金,攻击者将对受害者公司面向互联网开放的网站发起分布式拒绝服务(DDoS)攻击。此外,攻击者要求受害者以比特币支付赎金,且赎金还会依据不同的受害者进行额度定制。如果没有支付赎金,攻击者就会将受害者数据发布到Babuk网站或将其出售给第三方。

HelloKitty勒索软件使用了SonicWall产品中被泄露的凭证或已知漏洞(CVE-2021-20016、CVE-2021-20021、CVE-2021-20022、CVE-2021-20023)。一旦进入网络,攻击者将使用渗透工具套件,如CobaltStrike,Mandiant’sCommando,或PowerShellEmpire,预装了公开可用的工具,如Bloodhound和Mimikatz,来绘制网络地图,并在渗漏和加密数据之前获取系统高级权限。FBI已公开了大量的IOC,旨在帮助安全人员和系统管理员防范来自HelloKitty的攻击活动。

04

巨型僵尸网络Pink已感染超160万台设备

披露时间:2021年10月29日

情报来源:https://blog.netlab.360.com/pinkbot/

相关信息:

360Netlab研究团队在10月29日披露了在过去六年发现的最大僵尸网络的细节。因为其大量的函数名称以pink为首,所以取名Pinkbot。该僵尸网络已感染了超过160万台设备,其中96%位于国内。它主要针对基于MIPS的光纤路由器,利用第三方服务的组合,例如GitHub、P2P网络和C2服务器,还对部分域名的解析查询采取了DNS-Over-HTTPS的方式。研究人员称,迄今为止,PinkBot发起了近百次DDoS攻击。

05

银行木马Mekotio卷土重来,免杀手法再升级

披露时间:2021年11月03日

情报来源:https://research.checkpoint.com/2021/mekotio-banker-returns-with-improved-stealth-and-ancient-encryption/

相关信息:

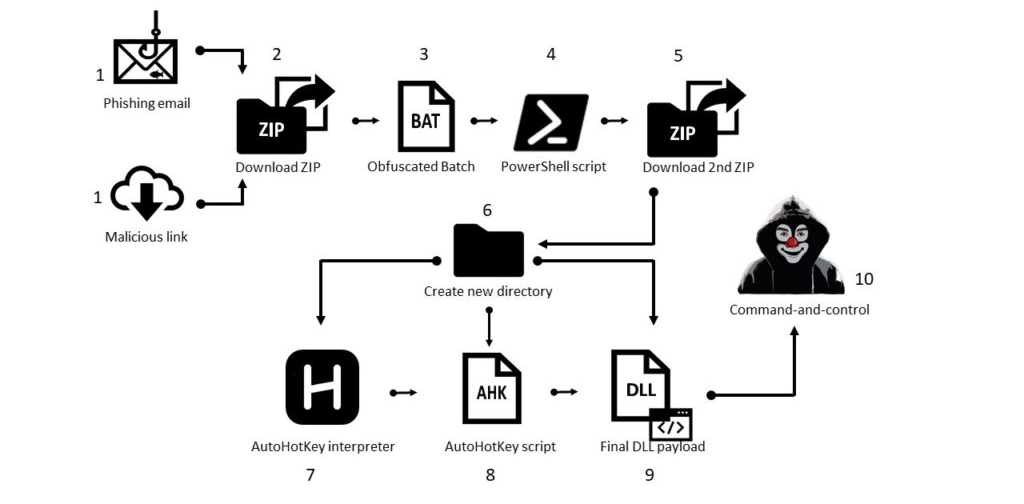

针对拉美国家的模块化银行木马Mekotio最近又呈现爆发趋势。新的一波活动是在西班牙国民警卫队于2021年7月宣布逮捕16名参与Mekotio分发的人员之后开始。安全人员认为相关网络犯罪团伙主要来自巴西,他们与西班牙黑帮合作传播恶意软件。这次逮捕虽然阻止了西班牙黑帮的活动,但并没有阻止其背后的真正威胁团伙。

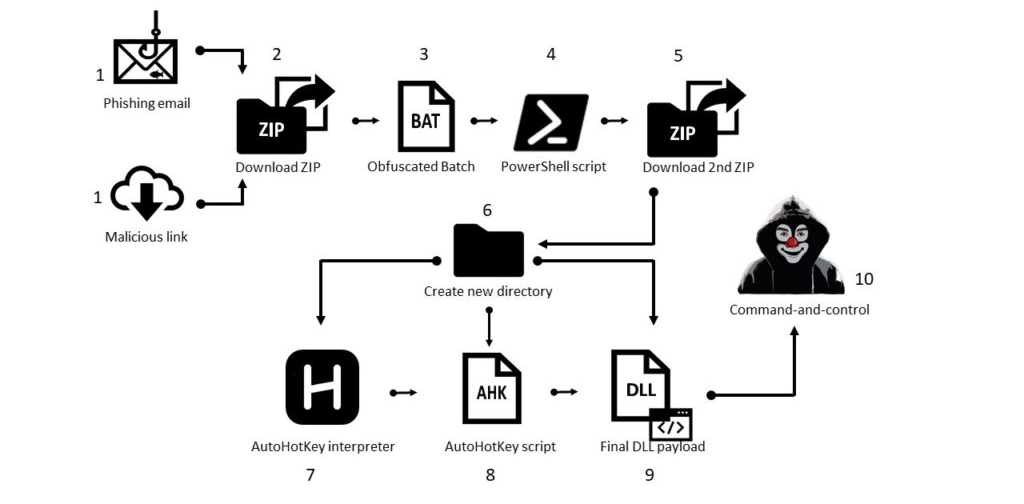

Mekotio的新感染载体通过钓鱼邮件附件传播,并包含了这些新特点:一个更隐秘的批处理文件,至少有两层混淆;新的无文件的PowerShell脚本直接在内存中运行;使用Themidav3打包最终有效负载DLL。其中新的混淆技术,借助简单的代换密码,能够成功躲避大部分杀软的检测。

漏洞相关

01

TrojanSource漏洞可致新型供应链攻击

披露时间:2021年11月02日

情报来源:https://mp.weixin.qq.com/s/mtyZ5eIlNI0fPz0v39x0_w

相关信息:

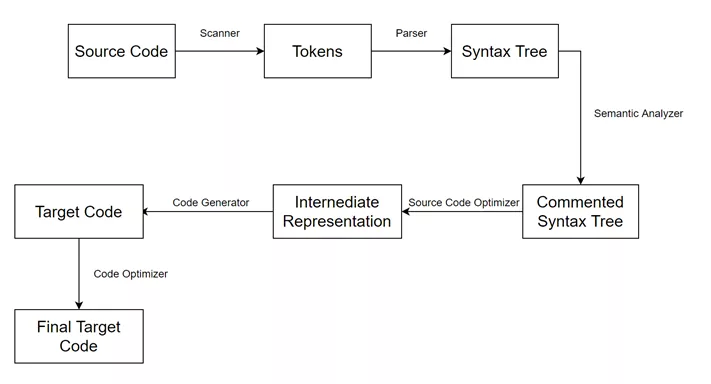

剑桥大学的研究人员在11月1日公开了一个影响大多数计算机代码编译器和许多软件开发环境的漏洞TrojanSource。该漏洞存在于Unicode中,有两种利用方法:其一是使用Unicode的Bidi算法(CVE-2021-42574),对字符进行视觉上的重新排序,使其呈现与编译器和解释器所不同的逻辑顺序;另一种是同形文字攻击(CVE-2021-42694),即利用在视觉上看起来相似的不同字符。该漏洞适用于C、C++、C#、JavaScript、Java等广泛使用的编程语言,可用于供应链攻击。

02

Google发布紧急更新,修复Chrome已被利用的0day

披露时间:2021年10月28日

情报来源:https://chromereleases.googleblog.com/2021/10/stable-channel-update-for-desktop_28.html

相关信息:

Google在10月28日发布的紧急更新修复了Chrome中的8个漏洞,其中包括2个已被在野利用的0day。这2个0day分别为Intents中对于输入的验证不足漏洞CVE-2021-38000,和ChromeV8JavaScript引擎中的实现不当漏洞CVE-2021-38003。此外,还修复了释放后使用漏洞CVE-2021-37997、CVE-2021-37998和CVE-2021-38002,以及V8中的类型混淆CVE-2021-38001等漏洞。

03

Google发布Android11月更新,总计修复39个漏洞

披露时间:2021年11月02日

情报来源:https://source.android.com/security/bulletin/2021-11-01

相关信息:

Google在本周一发布了Android11月份的更新,总计修复39个漏洞。此次更新修复了一个已被在野利用的0day,是由释放后使用导致的本地提权漏洞CVE-2021-1048。此外,还修复了多个严重的漏洞,包括远程代码执行漏洞CVE-2021-0918和CVE-2021-0930,影响高通组件的CVE-2021-1924和CVE-2021-1975,以及AndroidTV远程服务中的远程代码执行漏洞CVE-2021-0889等。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号