本文4851字阅读约需14分钟

国家级APT(AdvancedPersistentThreat,高级持续性威胁)组织是有国家背景支持的顶尖黑客团伙,专注于针对特定目标进行长期的持续性网络攻击。

奇安信旗下的高级威胁研究团队红雨滴(RedDripTeam)每年会发布全球APT年报【1】、中报,对当年各大APT团伙的活动进行分析总结。

虎符智库特约奇安信集团旗下红雨滴团队,开设“起底国家级APT组织”栏目,逐个起底全球各地区活跃的主要APT组织。本次我们依然锁定在南亚地区,介绍本地区常年活跃的另一个国家级黑客团伙:肚脑虫(DonotTeam)。

08

肚脑虫

肚脑虫是据称有南亚背景的APT组织,其攻击活动最早由奇安信威胁情报中心于2017年率先发现并公开披露。

肚脑虫组织主要针对巴基斯坦、中国、斯里兰卡、泰国,以及克什米尔地区等国家和地区发起攻击,对政府机构、国防军事部门以及商务领域重要人士实施网络间谍活动。奇安信内部跟踪编号为APT-Q-38

背景

肚脑虫,又名DonotTeam、SectorE02,是一个据称有南亚背景的APT组织,该组织的攻击活动最早由奇安信威胁情报中心于2017年率先发现并公开披露。肚脑虫组织的攻击活动最早可追溯到2016年,迄今为止该组织一直处于活跃状态。

肚脑虫组织主要针对巴基斯坦、中国、克什米尔地区、斯里兰卡、泰国等南亚国家和地区发起攻击,对政府机构、国防军事部门以及商务领域重要人士实施网络间谍活动。

肚脑虫组织在一些攻击活动中使用的工具特征和网络基础设施,与南亚的其他攻击组织,比如蔓灵花(BITTER)、摩诃草(Patchwork),存在重叠,不排除这些组织由更高层级的机构领导协调的可能性。

2021年11月19日,环球时报披露南亚地区的国家级APT组织

攻击手段与工具

肚脑虫组织的攻击活动涉及Windows和Android双平台。

在Windows平台上,肚脑虫组织常用带有宏代码或者远程模板的恶意文档发起攻击,攻击流程一般为恶意文档释放中间组件,再通过多阶段downloader下载插件执行具体的木马功能。在整个攻击流程中,一些中间阶段的组件在进入下一阶段前会通过bat脚本执行自删除操作,或者后一阶段的组件在执行之后会删除前一阶段的组件,从而大大降低整个攻击流程中代码暴露的风险。此外,肚脑虫组织在早期攻击活动中就开始以GoogleDoc文档服务为载体传递C&C服务器信息。

肚脑虫组织针对Android平台的恶意软件有时会结合钓鱼网站进行传播。恶意软件常常经过多方面伪装:

(1)软件图标伪装,图标伪装为具有针对性的应用软件(比如克什米尔新闻、印度锡克教等相关应用),或者伪装成通用型应用软件(比如VPN、谷歌服务);

(2)运行后行为伪装,运行后要么通过展示正常应用的功能隐藏自身,要么通过提示欺骗性信息(如软件已卸载)并且隐藏图标删除快捷方式以隐藏木马程序。

(一)攻击手段

1.鱼叉攻击

通过鱼叉邮件投递恶意文档是肚脑虫组织常用的一种手段。与其他攻击组织不一样的是,肚脑虫组织制作的恶意文档有时候是空白内容,不包含与文档名相关的具体诱饵内容。该组织经常使用的恶意文档有如下几种类型:

(1)宏代码文档

通过文档中的宏代码释放后续组件并执行。宏代码往往会弹出错误消息提示框,让受害者误以为宏代码未能成功执行,降低受害者警惕心。

(2)远程模板文档

通过远程模板注入的方式远程加载携带CVE-2017-11882漏洞的文档,然后通过漏洞文档释放后续组件并执行。2021年肚脑虫组织开始利用RTF文档注入远程模板,借助RTF文档中的unicode编码方式隐藏远程模板的URL,以绕过对URL的静态检测。

2.钓鱼网站

肚脑虫组织常借助钓鱼网站传播移动端恶意软件。在首次披露的移动端攻击活动中,肚脑虫组织构建了一个简单的工具应用下载网页托管移动端恶意软件。肚脑虫组织还多次伪造针对巴基斯坦的在线交友网站,并在网站中提供相应社交聊天应用的下载,而这些应用实际上是该组织的Android木马。

(二)使用工具及技术特征

肚脑虫组织针对Windows平台先后使用了两套独有的恶意代码框架:EHDevel和yty,这两套框架均支持通过插件拓展木马功能。

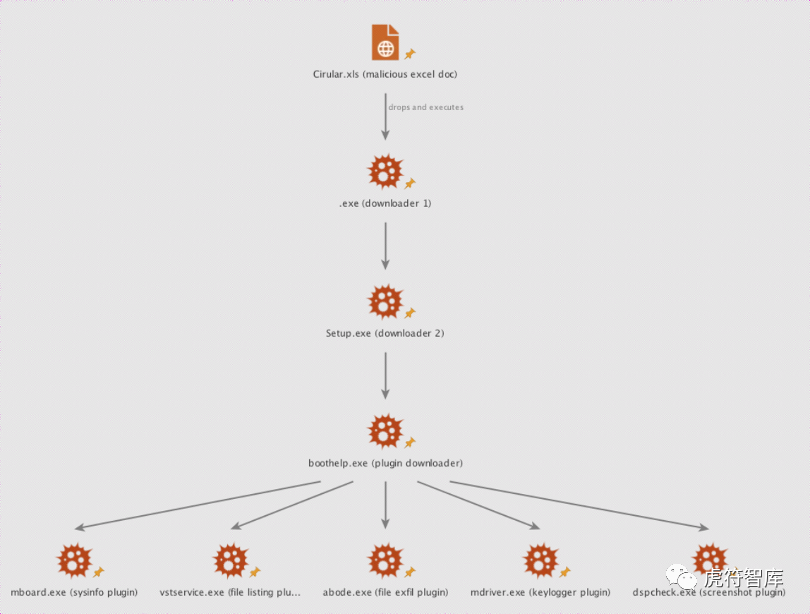

近年来该组织使用的恶意代码虽然不断在更新,但整体结构并没有脱离yty框架,该框架的结构可分为两阶段downloader和一系列功能插件:

(1)第一阶段downloader组件检测运行环境,实现持久化,创建具有系统隐藏属性的文件目录,然后收集各类主机信息并回传给C&C服务器,再从C&C服务器下载第二阶段downloader;

(2)第二阶段downloader用于下载各类功能插件,运行插件执行具体的木马功能。

其中yty框架的第一阶段downloader由恶意文档直接释放,或是恶意文档先释放中间组件,再由中间组件进一步释放或者从C&C服务器下载。目前已知的插件功能包括:截图、键盘记录、收集特定类型文件、浏览器敏感信息窃取、文件上传等。

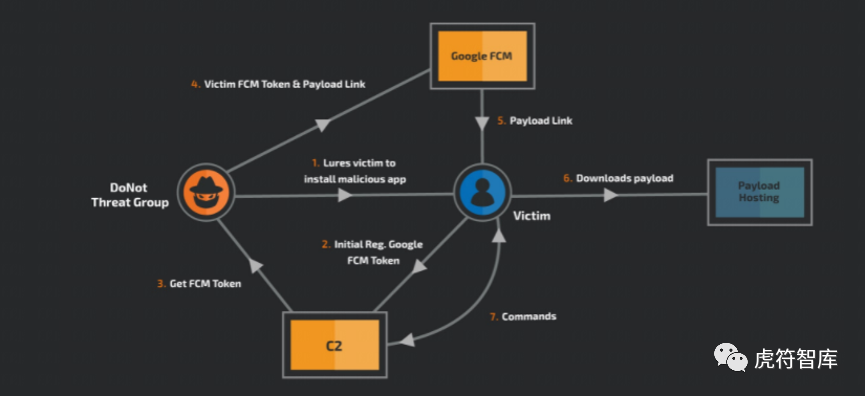

肚脑虫组织针对Android平台的恶意软件通常伪装为正常应用诱使受害者安装然后隐蔽运行,该组织的Android木马获取受害者设备的地理位置、通话录音、通讯录、短信等敏感数据。肚脑虫组织不断升级移动端攻击手法,自2020年起开始借助GoogleFirebaseCloudMessaging(FCM)服务向恶意软件下发下载后续载荷的URL,不仅增加了隐蔽性,而且可以做到随时更换C&C服务器以保持对感染设备的控制。

著名攻击事件

(一)肚脑虫组织首次曝光

2017年3月,国内某安全厂商发现了一类定向攻击的样本,疑似是未知的APT组织的攻击行动样本。同年6月,奇安信威胁情报中心红雨滴团队确认并曝光了该APT组织针对巴基斯坦的定向攻击活动,并详细分析和披露了该组织使用的独有的EHDevel恶意代码框架【2】。

2018年3月,国外安全团队ASERT继续披露了该组织新的恶意代码框架yty,并根据PDB路径中的机器用户名将该组织命名为Donot【3】。奇安信威胁情报中心将该APT组织正式命名为“肚脑虫”组织(Donot的音译)。

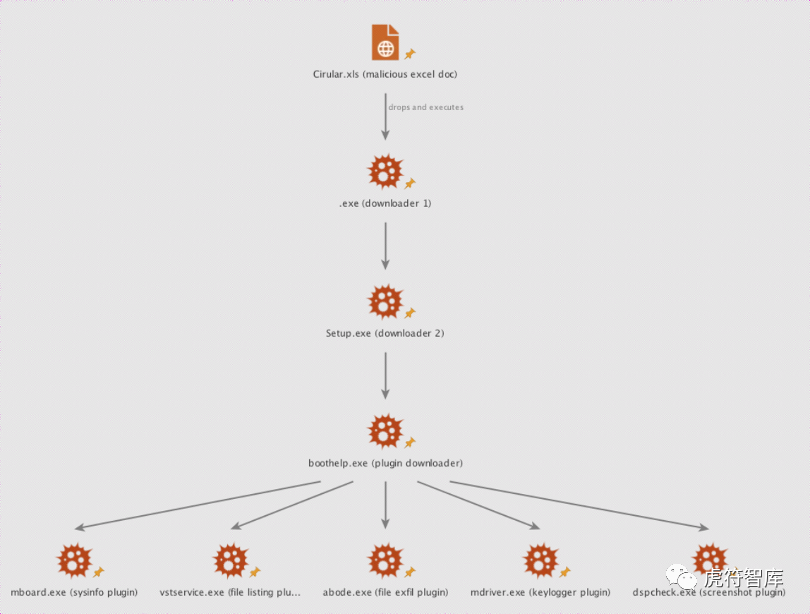

图1ASERT披露的yty恶意代码组件【3】

(二)移动端攻击活动首次披露

2018年8月,肚脑虫组织针对移动端的攻击活动首次披露【4】。在此次攻击活动中,肚脑虫组织将恶意APP伪装为如KNSLite(克什米尔新闻服务)、VPN、谷歌服务等应用,并在免费在线网站平台Weebly上搭建了一个简单的钓鱼网站用于传播恶意软件。

恶意APP最早出现于2017年7月,在2018年进入活跃期,攻击目标为克什米尔地区。这些恶意APP均为Android木马,能够响应远程攻击指令执行录音、上传联系人/通话记录/短信等操作,收集的受害者信息可能用于后续的鱼叉邮件和短信投递。

(三)针对在华巴基斯坦商务人士的定向攻击

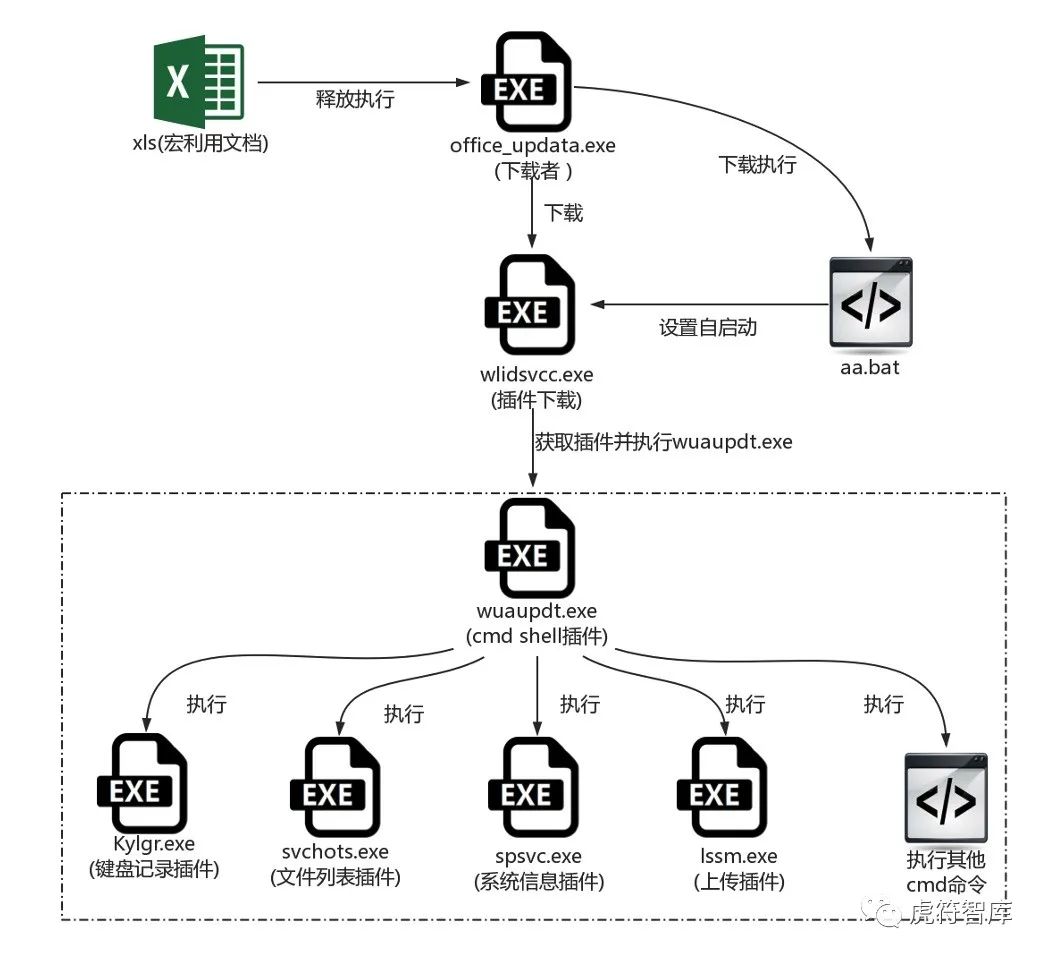

2018年12月,奇安信披露了肚脑虫组织对在我国境内的巴基斯坦重要商务人士的定向攻击活动【5】,该轮攻击活动最早发生在2018年5月。在此次攻击中,攻击者继续使用恶意代码框架yty,通过鱼叉钓鱼邮件诱骗攻击目标打开带有恶意宏代码的文档,释放的木马对攻击目标机器进行了长时间的控制。肚脑虫组织在此攻击活动中依然让中间组件执行自删除操作,试图减少攻击痕迹。

从捕获的攻击活动来看,该组织仍以巴基斯坦相关人士作为首要攻击目标,甚至将攻击范围扩大到包括在华的巴基斯坦人员和机构。

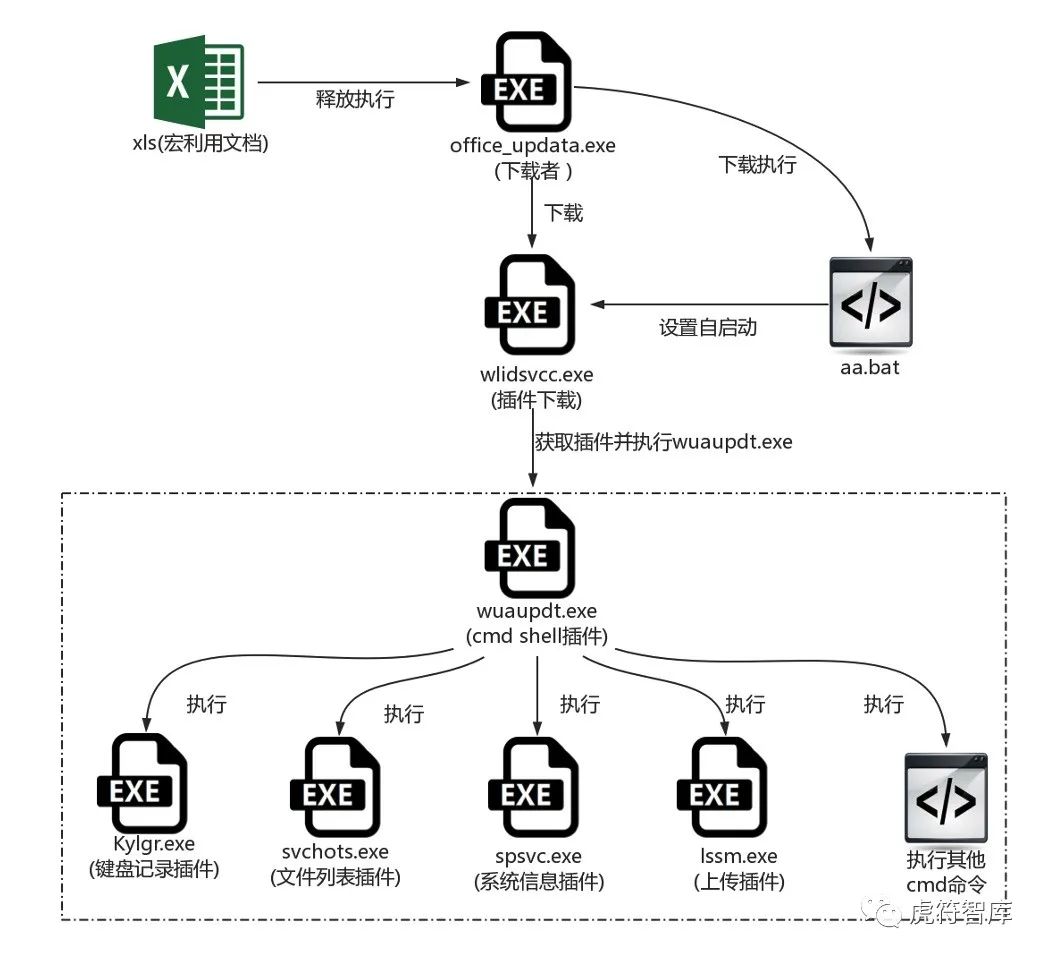

图2肚脑虫组织针对在华巴基斯坦商务人士的定向攻击流程【5】

(四)对巴基斯坦政府的鱼叉攻击

2019年3月至7月期间肚脑虫组织对巴基斯坦政府机构、国防情报部门持续实施鱼叉攻击【6】。肚脑虫组织在此次攻击后期阶段投递的诱饵文档会通过宏代码弹出“文件已损坏”等错误信息欺骗受害者,降低受害者的警惕心。

肚脑虫在这次攻击中使用的yty框架具有与针对在华巴基斯坦商务人士攻击活动中相同的特征:

(1)下载功能插件的URL格式为“/orderme/[计算机名]-[随机数]”,[计算机名]-[随机数]在木马执行时生成并保存在文件中,用于区分不同的感染设备,攻击者可以根据URL指定特定的感染者获取后续插件;

(2)下载插件的downloader从C&C服务器获取3种类型的响应,分别是:“Content-Type:application”,“Content-Type:cmdline”和“Content-Type:batcmd”。

(五)印巴克什米尔冲突期间传播Android木马

2019年4月,奇安信高级威胁研究团队捕获到与肚脑虫组织相关的Android木马样本,发现该组织对使用的恶意安卓APK框架进行大规模升级【7】。携带木马的恶意APP名为“KashmirVoice”(克什米尔之声),当时印度和巴基斯坦在克什米尔地区的摩擦加剧,而克什米尔之声本身是用于宣传印度军方暴力行为的网站,疑似由巴基斯坦建立,因此该APP有很可能是针对一些会访问该网站的巴基斯坦人所精心定做。

2019年9月,印巴在克什米尔地区冲突不断升级,肚脑虫通过仿冒KashmirNewsService(克什米尔新闻服务)的APP“KNS”传播木马【8】。恶意APP运行以后,并没有像以往一样隐藏自身图标,而是通过仿冒KashmirNewsService(克什米尔新闻服务)展现给用户完整的新闻APP功能,从而让受害者放心使用,增加自身的隐蔽性。

(六)利用钓鱼网站和社交软件发起移动攻击

2020年4月,国内安全厂商监测到肚脑虫组织通过将恶意软件伪装成在线聊天工具RapidChat,利用钓鱼网站和社交软件发起网络攻击【9】。此次攻击活动中,攻击者搭建了名为RapidChat在线聊天功能的钓鱼网站,网站首页介绍称其为全世界巴基斯坦人最喜欢的聊天场所,伪造了多名分布在世界各地巴基斯坦虚假人物。网站还提供了相应的聊天APP软件下载。

通过该链接下载的APP软件实际上为Android木马,此次攻击样本的恶意功能和云端执行命令与肚脑虫之前的Android平台攻击样本完全一致,不过攻击者在此次攻击样本中添加了后台延时运行的相关包,以支持其在高版本Android系统上实现后台运行。

(七)移动端武器库升级再度发起攻击

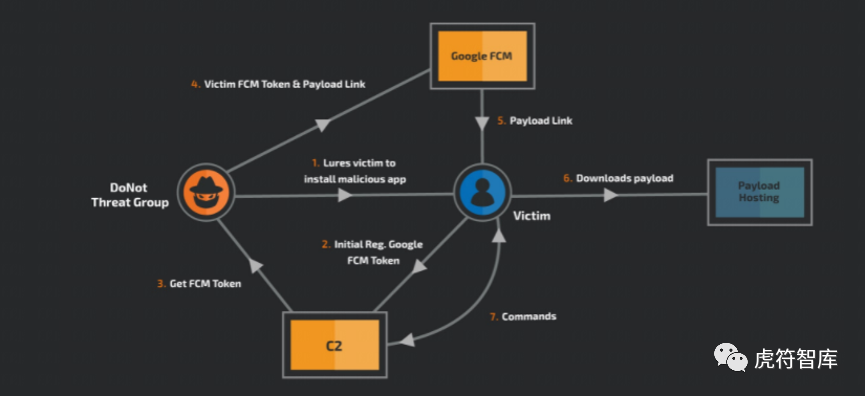

2020年10月,国内外安全厂商均发现肚脑虫组织的Android木马开始利用GoogleFirebaseCloudMessaging(FCM)服务下发用于下载后续载荷的C&C服务器信息【10,11】。

图3肚脑虫组织在移动端攻击活动中使用GoogleFCM服务【10】

在此次攻击活动中,肚脑虫组织使用伪装成巴基斯坦流行的在线交友网站LoveHabibi的钓鱼网站传播恶意APP。根据对受害者地理位置的分析,肚脑虫此次攻击的目标主要为巴基斯坦和克什米尔地区,并且受害者可能包含军事背景人员。攻击中使用的恶意软件具有以下特点:

(1)攻击者可以根据从感染设备回传的信息选择特定受害者下载后续载荷,减少了后续载荷暴露的风险;

(2)借助FCM服务下发C&C服务器信息,隐蔽性强,并且即使现有C&C服务器暴露,攻击者也可以及时切换到新的C&C服务器,维持对感染设备的控制。

总结

长期以来,肚脑虫组织针对南亚多国的政府、军事部门进行频繁的网络间谍活动,攻击活动具有强烈的政治背景。该组织使用的攻击手法整体上比较固定且具有自己的特色。

为了对抗安全软件的检测查杀和安全人员的分析追踪,肚脑虫组织仍在持续不断地升级更新自己的武器库和攻击手段,以保证攻击过程的隐蔽性,减少后续攻击载荷暴露的风险。

由于肚脑虫组织和南亚其他攻击组织存在联系,该组织在未来的攻击活动中可能会采用更加多样化的攻击手法。

注解

https://ti.qianxin.com/uploads/2021/02/08/dd941ecf98c7cb9bf0111a8416131aa1.pdf

https://ti.qianxin.com/blog/articles/pakistan-targeted-apt-campaign/

https://www.netscout.com/blog/asert/donot-team-leverages-new-modular-malware-framework-south-asia

https://blogs.360.cn/post/analysis-of-apt-c-35.html

https://ti.qianxin.com/blog/articles/donot-group-is-targeting-pakistani-businessman-working-in-china/

https://redalert.nshc.net/2019/08/02/sectore02-updates-yty-framework-in-new-targeted-campaign-against-pakistan-government/

https://ti.qianxin.com/blog/articles/stealjob-new-android-malware-used-by-donot-apt-group/

https://ti.qianxin.com/blog/articles/analysis-of-the-attack-activity-of-donot-apt-organization-(bornar-Insects)-camouflage-kmisch-news-app/

https://blogs.360.cn/post/APT-C-35_target_%20at_Pakistan.html

https://blog.talosintelligence.com/2020/10/donot-firestarter.html

https://blogs.360.cn/post/APT-C-35_target_at_armed_forces_in_Pakistan.html

关于作者

奇安信集团红雨滴团队(RedDripTeam,@RedDrip7),依托全球领先的安全大数据能力、多维度多来源的安全数据和专业分析师的丰富经验,自2015年持续发现多个包括海莲花在内的APT组织在中国境内的长期活动,并发布国内首个组织层面的APT事件揭露报告,开创了国内APT攻击类高级威胁体系化揭露的先河。截至目前,持续跟踪分析的主要APT团伙超过47个,独立发现APT组织14个,持续发布APT组织的跟踪报告超过90篇,定期输出半年和全年全球APT活动综合性分析报告。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号