2022.11.17~11.24

攻击团伙情报

APT-C-09(摩诃草)组织针对巴基斯坦最新攻击活动

疑似APT42入侵美国政府网络

Kasablanka组织LodaRAT恶意软件分析

WatchDog黑客组织持续瞄准东亚云服务商

攻击行动或事件情报

疑似中东某国情报部门针对也门开展间谍活动

针对中东国家的钓鱼攻击在世界杯前激增

DEV-0569组织分析报告

研究人员发现一个窃取加密货币的网络钓鱼活动

恶意代码情报

新型僵尸网络RobinBot正快速扩张

研究人员发现34个恶意版本的CobaltStrike黑客工具包

BatLoader恶意软件下载器已传播至全球系统

新的WannaRen勒索软件变体针对印度目标

漏洞情报

AtlassianBitbucketServerandDataCenter命令注入漏洞通告

研究人员发布针对macOS沙箱逃逸漏洞的概念验证利用代码

攻击团伙情报

01

APT-C-09(摩诃草)组织针对巴基斯坦最新攻击活动

披露时间:2022年11月23日

情报来源:https://mp.weixin.qq.com/s/LOZTOz4Lo6cOpeD4mMC29g

相关信息:

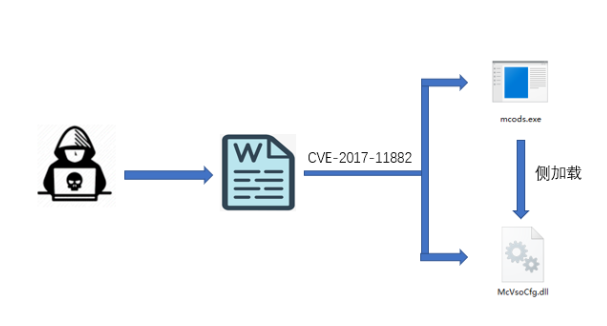

APT-C-09(摩诃草)(又称白象、Patchwork、DroppingElephant)是一个疑似具有南亚国家背景的APT组织,从2015年至今,该组织一直处于活跃状态,长期保持着针对巴基斯坦等周边国家的政府、医疗、军事、科研等领域的网络攻击活动。

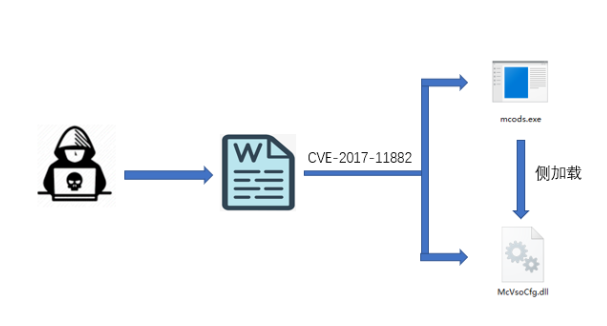

该组织善于抓住热点事件及政府工作会议作为诱饵,并采用鱼叉式网络攻击手段投递攻击载荷。本次攻击中,该组织投递带有CVE-2017-11882漏洞的恶意RTF文档,以“2022年总理赈灾基金”和“跨部门研讨会-AML/CFT报名表格”为诱饵进行伪装,释放“BADNEWS”最新变种木马程序进行窃密行动。

此外,本次攻击活动主要以巴基斯坦为攻击目标,载荷加入了巴基斯坦时区校验以及更可靠的加密方式,并且ShellCode加入反调试手段。

02

疑似APT42入侵美国政府网络

披露时间:2022年11月16日

情报来源:https://www.cisa.gov/uscert/ncas/alerts/aa22-320a

相关信息:

APT42被认为是APT35组织的一个子集,它使用高度针对性的鱼叉式网络钓鱼和社会工程技术。近日,网络安全和基础设施安全局(CISA)的最新消息称,从2022年6月中旬到7月中旬,疑似APT42组织利用未修补的VMwareHorizon服务器中的Log4Shell漏洞针对美国联邦民用行政部门(FCEB)系统进行初始访问,然后利用powershell下载后续攻击载荷,安装XMRig加密挖掘软件,横向移动到域控制器(DC),破坏凭据,然后植入Ngrok反向代理在多个主机上以保持持久性。

03

Kasablanka组织LodaRAT恶意软件分析

披露时间:2022年11月17日

情报来源:https://blog.talosintelligence.com/get-a-loda-this/

相关信息:

研究人员发现了Kasablanka组织LodaRAT恶意软件的新变种,其行为变化包括添加了感染附加的可移动存储设备的功能,添加了新的字符串编码算法等。

LodaRAT其基于AutoIt编写,且存在许多未经过混淆的样本,因此攻击者使用AutoIt反编译器可以获得其源代码,这导致LodaRAT可在短时间内出现众多新变种。

此外,易于访问源代码的特点使得对LodaRAT功能感兴趣的其它组织更具吸引力。在一些案例中,LodaRAT已被观察到与某些恶意软件(如RedLine、Neshta和以前未记录的名为S500的VenomRAT变体等)同时进行部署。

04

WatchDog黑客组织持续瞄准东亚云服务商

披露时间:2022年11月16日

情报来源:https://www.cadosecurity.com/watchdog-continues-to-target-east-asian-csps/

相关信息:

研究人员最近发现有关黑客组织WatchDog的活动重新出现在视野中。WatchDog是一个著名的机会主义者,其经常对各种云服务提供商托管的资源进行加密劫持攻击,且攻击者似乎主要利用配置错误的云实例获取初始访问权限。

此前关于WatchDog组织的报告显示,其采用了一种独特的技术,即利用简单的shell脚本替换常见的系统实用程序(如top和ps)。同样的技术也出现在此次活动的有效载荷中。根据活动中存在的恶意shell脚本和Monero钱包ID,研究人员将本次攻击活动归因于WatchDog组织。此外,脚本的某些部分专门用于检索和设置矿工软件:XMRig,该恶意软件以文件名“zzh”保存,并在受感染系统的/tmp目录下运行。

目前,WatchDog仍然活跃,并对腾讯和阿里云等云服务提供商的用户构成重大威胁。

攻击行动或事件情报

01

疑似中东某国情报部门针对也门开展间谍活动

披露时间:2022年11月18日

情报来源:https://mp.weixin.qq.com/s/sh4UVkRSmI0BhV2r9z3CxQ

相关信息:

2022年3月30日,在海湾合作委员会(简称“海合会”)主持下,由也门国内多方参加的解决也门问题磋商会(简称“利雅得磋商”)正式开始。在此期间,研究人员发现了一起围绕“利雅得磋商”事件开展的移动端网络攻击活动。活动主要针对参会的也门记者和媒体人士,且受害者主要分布在西亚和北非的阿拉伯国家和地区,其中也门的受害者最多。

攻击者主要通过将攻击样本伪装成海合会为也门提供支持计划、沙特也门开发和重建计划等的相关应用程序,再借助WhatsApp、短信、邮件等方式对特定人群发送钓鱼消息,诱导目标安装SpyNote商业间谍软件。通过开源情报得知,攻击者疑似为中东某国情报部门。

另外,通过对此次攻击的网络基础设施进行扩线关联,活动和今年8月份发布的《Kasablanka组织向Windows和Android平台发起攻击》情报中的事件存在关联。

02

针对中东国家的钓鱼攻击在世界杯前激增

披露时间:2022年11月17日

情报来源:https://www.trellix.com/en-us/about/newsroom/stories/research/email-cyberattacks-on-arab-countries-rise.html

相关信息:

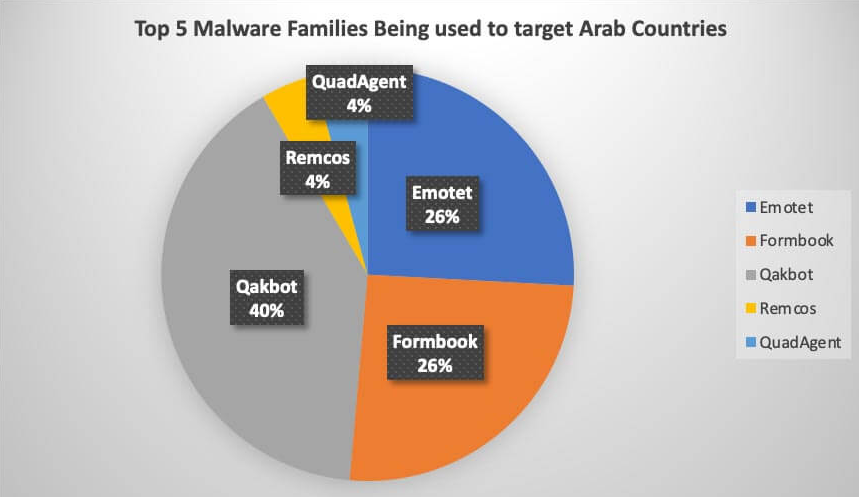

根据最新研究,随着卡塔尔世界杯的来临,针对中东地区的基于电子邮件的网络钓鱼活动较10月份翻了一倍。其中许多电子邮件声称来自国际足联(FIFA)或者售票处,也有部分冒充特定的球队经理、FIFA实施禁令的通知、世界杯官方合作伙伴等。攻击者通过使用与比赛相关的各种诱饵瞄准受害者,其主要目标包括进行金融欺诈、凭据收集、数据泄露、间谍行动等。

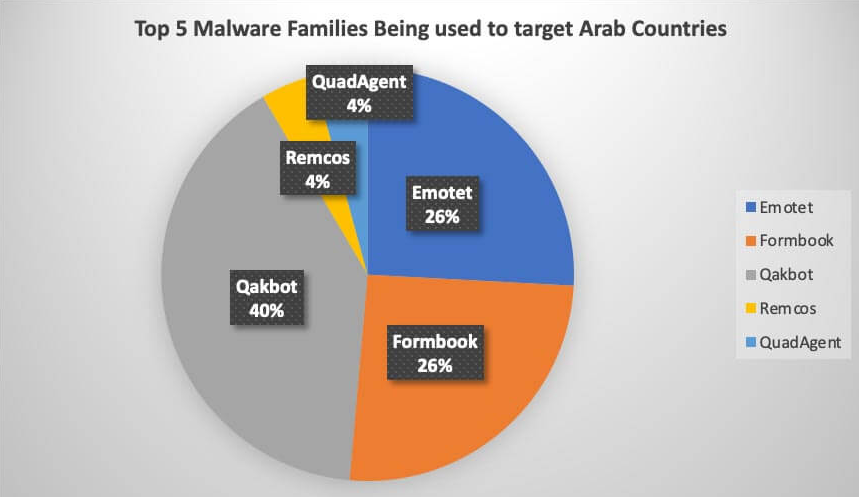

此外,研究人员发现了多种针对中东国家的恶意软件家族,例如Qakbot、Emotet、Formbook、Remcos和QuadAgent等。Trellix预测,此系列钓鱼攻击活动将持续到2023年1月。

03

DEV-0569组织分析报告

披露时间:2022年11月17日

情报来源:https://www.microsoft.com/en-us/security/blog/2022/11/17/dev-0569-finds-new-ways-to-deliver-royal-ransomware-various-payloads/

相关信息:

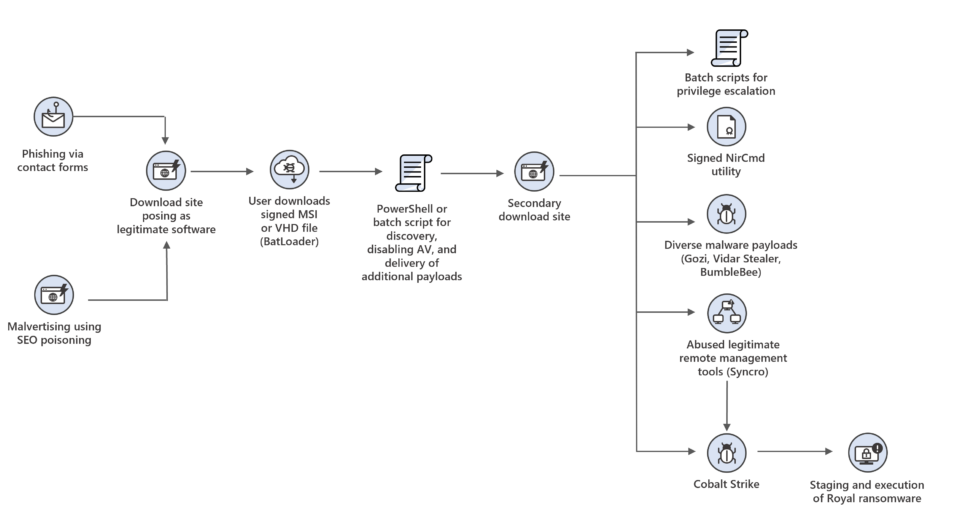

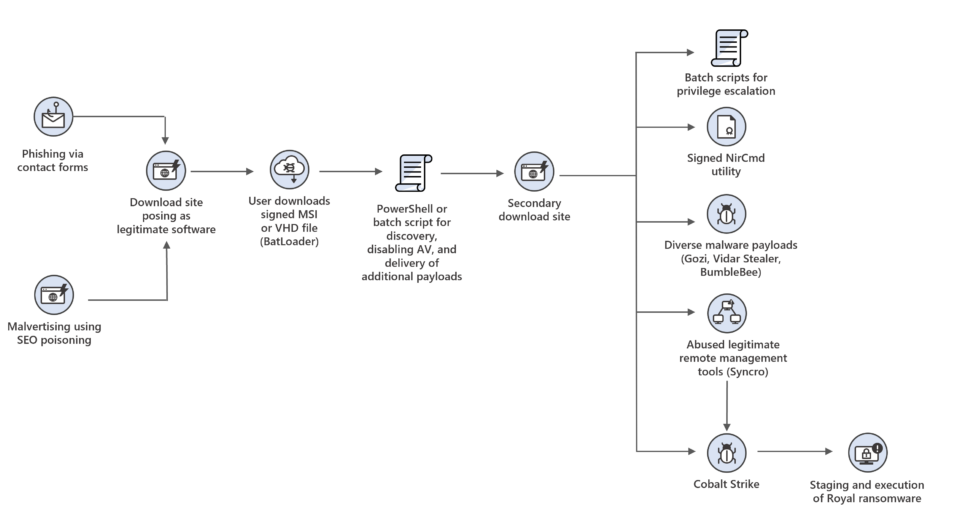

研究人员发现DEV-0569威胁行为者最近的活动导致了Royal勒索软件的部署。DEV-0569特别依赖恶意广告、网络钓鱼链接,这些链接会通过冒充软件安装程序或嵌入在垃圾邮件、虚假论坛页面和博客评论中的更新等方法进行传播。

研究人员观察到该组织的一些交付技巧调整如下:

使用目标组织网站上的联系表来提供网络钓鱼链接

在看似合法的软件下载站点和合法存储库上托管伪造的安装程序文件,使恶意下载看起来对目标来说是真实的

通过使用GoogleAds来扩展他们的恶意广告,有效地融入正常的广告流量

其恶意链接指向BATLOADER下载器,且伪装成MicrosoftTeams或Zoom等合法应用程序的安装程序或更新程序。此外,研究人员还观察到使用虚拟硬盘(VHD)等文件格式来冒充第一阶段有效载荷的合法软件。这些VHD还包含导致下载DEV-0569的恶意软件负载的恶意脚本。

04

研究人员发现一个窃取加密货币的网络钓鱼活动

披露时间:2022年11月21日

情报来源:https://pixmsecurity.com/blog/phish/cybercrime-group-expands-cryptocurrency-phishing-operation/

相关信息:

研究人员发现一个窃取加密货币的网络钓鱼活动正在进行,攻击者在绕过多因素身份验证并获得对Coinbase、MetaMask、Crypto、KuCoin账户的访问权限后,进行加密货币窃取。

攻击者滥用MicrosoftAzureWebApps服务托管网络钓鱼站点,通过模拟虚假的交易确认请求将受害者诱骗到这些钓鱼网站。当受害者打开钓鱼网站,他们会看到一个“帮助客户”的聊天窗口,攻击者利用此窗口通过多个流程逐步欺骗受害者。攻击者在网站上诱骗受害者填写登录凭证,伪造与合法网页相似的页面提示受害者填写验证码,并利用网页上的聊天功能与受害者聊天,以获得账户的访问权限。

恶意代码情报

01

新型僵尸网络RobinBot正快速扩张

披露时间:2022年11月22日

情报来源:https://mp.weixin.qq.com/s/CQgBh46m3aU1ZDs503M8AQ

相关信息:

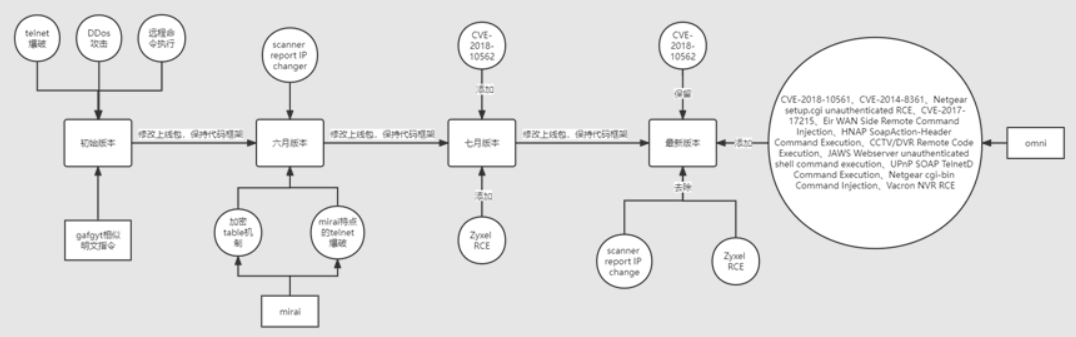

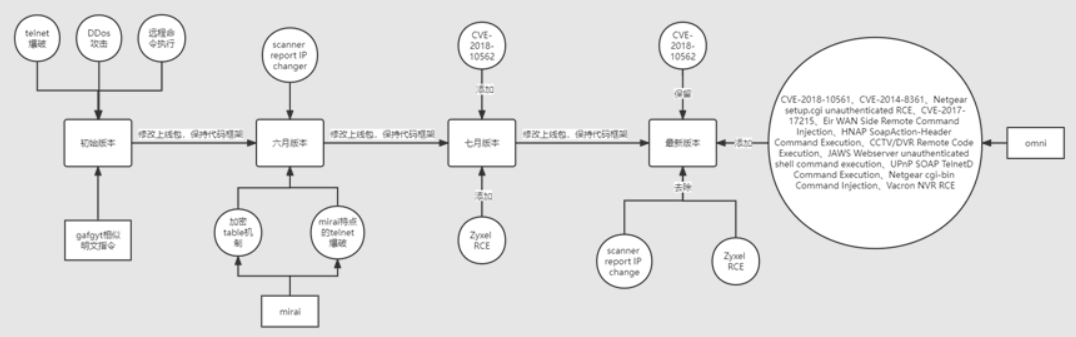

2022年11月初,奇安信威胁情报中心威胁监控系统监测到一起未知家族恶意样本传播事件。经过我们分析,捕获的恶意样本借鉴了Mirai和Gafgyt家族的恶意代码,支持多种自己命名的DDoS攻击方式,可以通过Telnet服务弱口令暴破传播,同时还集成了与Omni家族相似的多个漏洞Exp,目前正在网上快速传播。根据攻击者创建的特殊文件夹名称,我们把这个家族命名为RobinBot。

此外,RobinBot的指令机制与Gafgyt家族类似,包含三大类:执行恶意命令、DDoS攻击、辅助功能。

研究人员通过对RobinBot样本的回溯分析发现,其C语言版本最初于2022年5月出现,并且还具有一个功能相似的跨平台jar版本。RobinBot的JAVA版本比C语言版本更早进行传播,期间曾多次伪装成Minecraft相关工具及插件(包括KauriVPN、PlaceholderAPI、Vulcan等)。目前,RobinBot僵尸网络仍在频繁地更新迭代并处于快速扩张阶段。

02

研究人员发现34个恶意版本的CobaltStrike黑客工具包

披露时间:2022年11月18日

情报来源:https://cloud.google.com/blog/products/identity-security/making-cobalt-strike-harder-for-threat-actors-to-abuse

相关信息:

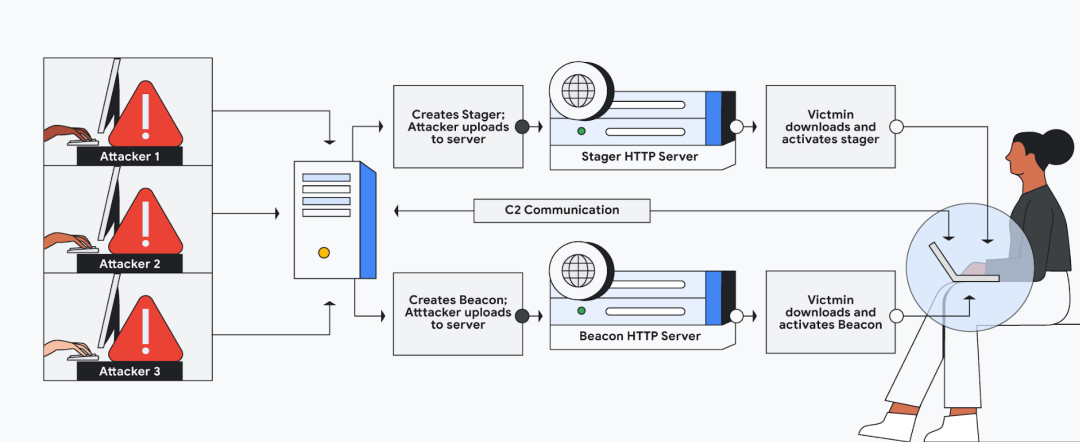

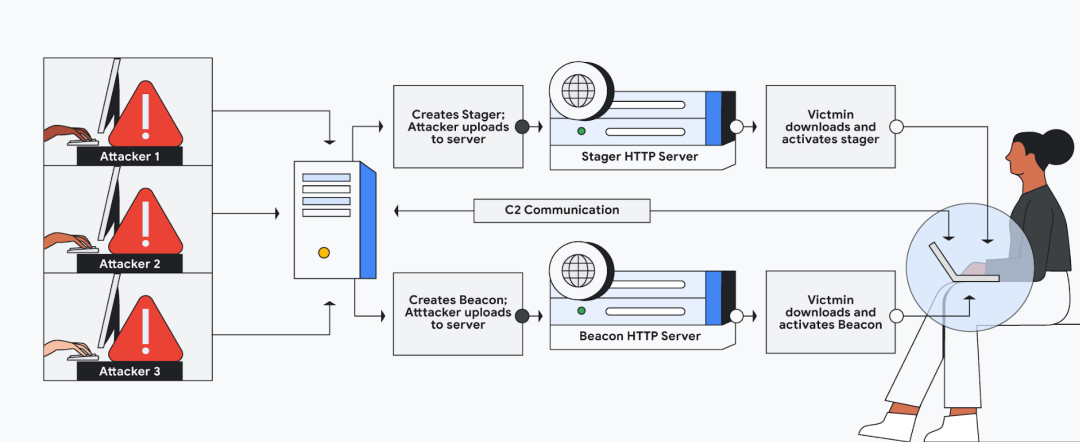

研究人员发现了34个不同的恶意CobaltStrike工具包,其中最早的版本于2012年11月分发布。根据调查结果,这些版本从1.44到4.7,总共有275个独特的JAR文件。

CobaltStrike是多个软件工具的集合,整合到一个JAR文件中。参与者首先激活团队服务器组件,该组件设置一个集中式服务器,该服务器既作为命令和控制(C2)端点运行,又作为多个参与者控制受感染设备的协调中心。其内包含多个用于Javascript、VBA宏和Powershell脚本的交付模板,它们可以部署称为stager的小型shellcode(无盘)植入程序。这些stagers通过支持的通信渠道之一(包括HTTP/HTTPS、SMB和DNS)回叫团队服务器,以下载称为Beacon的最终阶段植入程序。

研究人员表示,CobaltStrike在网络安全领域具有广泛的应用,虽然其原本的意图是模拟真实的网络威胁,以测试网络的防御能力,但是有越来越多的黑客将未经授权的版本进行武器化,作为受害者网络中的横向移动工具,并用于进行后续的网络攻击活动。

03

BatLoader恶意软件下载器已传播至全球系统

披露时间:2022年11月14日

情报来源:https://blogs.vmware.com/security/2022/11/batloader-the-evasive-downloader-malware.html

相关信息:

研究人员跟踪发现,在过去几个月里,一种危险的新型恶意软件加载程序:BatLoader,已迅速感染全球的系统。该植入程序可在受害者系统上分发各种恶意软件,包括Ursnif银行木马、Vidar信息窃取程序、CobaltStrike、Syncro远程控制工具等。

攻击者的主要策略为:在受感染的网站上托管伪装成流行商业软件(如LogMeIn、Zoom、TeamViewer、AnyDesk)的恶意软件,并利用搜索引擎优化(SEO)中毒方法引诱用户访问网站并下载恶意的msi文件,最终通过执行恶意PowerShell脚本运行BatLoader恶意软件加载程序。此外,BatLoader严重依赖批处理脚本和PowerShell脚本来获取初始加载的特点使得其在早期阶段难以检测发现。

目前,MDR团队在过去90天内观察到了43次成功感染活动,且其主要目标行业包括商业、金融、制造、教育、零售、IT、医疗保健等

04

新的WannaRen勒索软件变体针对印度目标

披露时间:2022年11月23日

情报来源:https://www.trendmicro.com/en_us/research/22/k/wannaren-returns-as-life-ransomware--targets-india.html

相关信息:

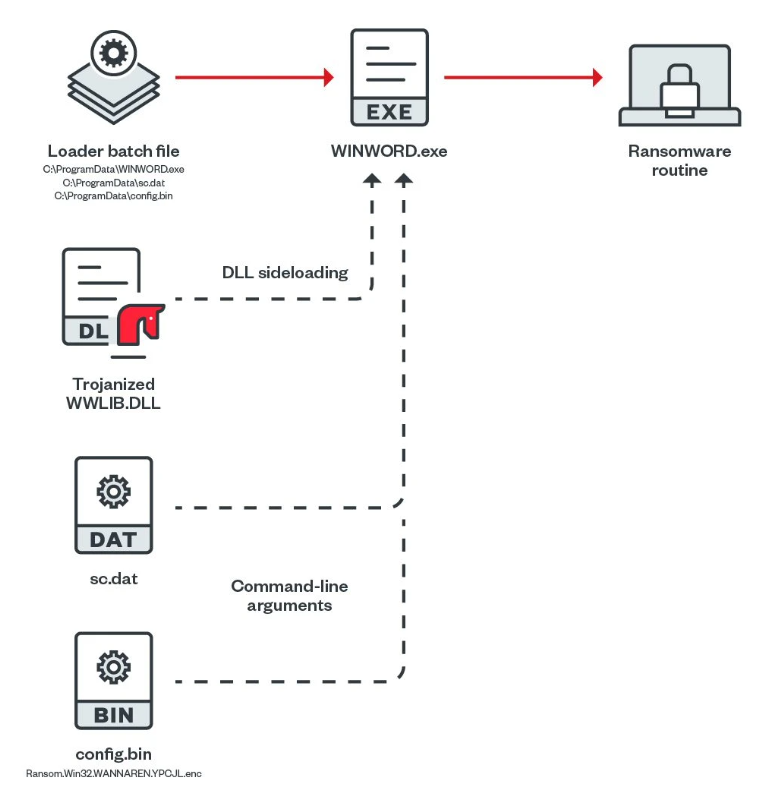

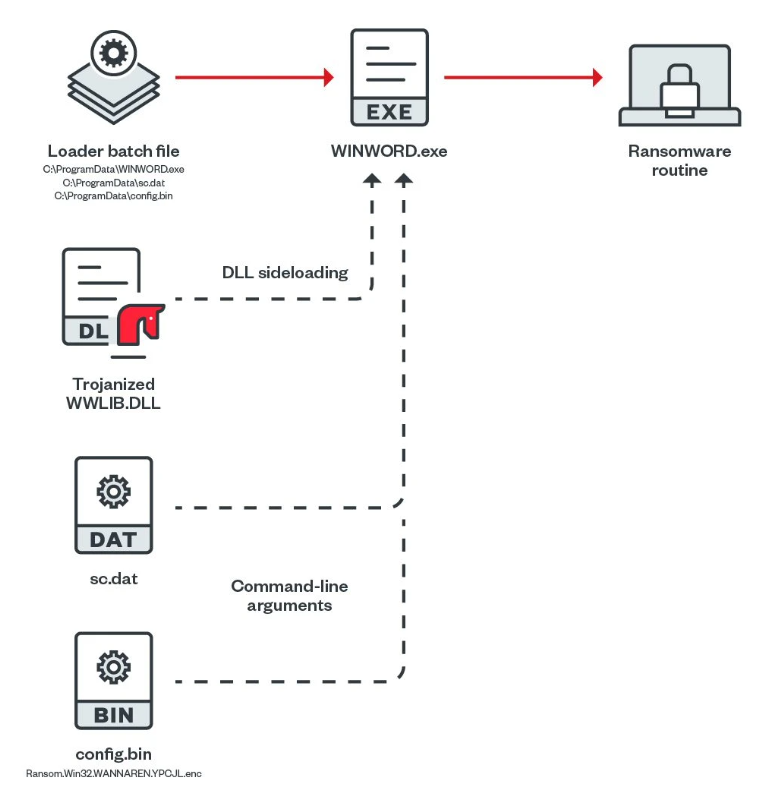

2022年10月,研究人员发现了WannaRen的新变体,并根据其加密扩展将其命名为Life勒索软件,此次攻击目标针对印度组织。

WannaRen勒索软件的2020变体作为与激活工具捆绑在一起的恶意PowerShell代码进行分发。然后该脚本获得一个PowerShell下载器,该下载器连接到一个链接以检索恶意勒索软件模块。与之前的版本不同,Life新变种使用批处理文件下载并执行WINWORD.exe来进行DLL侧载,将勒索软件加载到内存中。Life勒索软件加密文件后,会为其添加扩展名“.life”。然后在%Desktop%文件夹中创建赎金票据“README.txt”。

漏洞情报

01

AtlassianBitbucketServerandDataCenter命令注入漏洞通告

披露时间:2022年11月21日

情报来源:https://mp.weixin.qq.com/s/SfiSxsEVhIbTsl-bX0l4ZQ

相关信息:

AtlassianBitbucketServer是一款Git代码托管解决方案。该方案能够管理并审查代码,具有差异视图、JIRA集成和构建集成等功能。AtlassianBitbucketDataCenter是AtlassianBitbucket的数据中心版本。

近日,奇安信CERT监测到AtlassianBitbucketServerandDataCenter中存在命令注入漏洞(CVE-2022-43781),拥有其用户名控制权限的攻击者可利用环境变量进行命令注入,成功利用此漏洞的远程攻击者可在目标机器上执行任意命令。鉴于该漏洞影响范围较大,建议尽快做好自查及防护。

02

研究人员发布针对macOS沙箱逃逸漏洞的概念验证利用代码

披露时间:2022年11月21日

情报来源:https://securityaffairs.co/wordpress/138815/hacking/macos-sandbox-escape-flaw.html

相关信息:

研究人员发布了macOS沙箱逃逸漏洞的技术细节和概念验证(PoC)利用代码,该漏洞被标记为CVE-2022-26696,CVSS评分为7.8。研究人员表示,远程攻击者可以触发该漏洞以逃逸受影响的ApplemacOS中安装的沙箱,攻击者需要先获得在目标系统上执行低权限代码的能力才能够利用此漏洞。此外,攻击者能够将漏洞利用代码嵌入文档中并加载MythicJXA有效载荷进行武器化。研究人员已将此问题报告给供应商。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号