据国际权威咨询机构Gartner统计,2019年使用商业威胁情报的组织比例接近10%,这比2017年不到1%的比例提升相当明显。而到2022年,将有20% 的大型企业会使用商业威胁情报。如果加上开源威胁情报,这一比例将会更高。

但威胁情报能力建设绝非一蹴而就。作为北京2022年冬奥会和冬残奥会网络安全服务和杀毒软件官方赞助商,奇安信旗下拥有国内首个商用的威胁情报中心,始终致力于帮助政企客户构建威胁情报运营闭环,降低威胁情报应用门槛,让威胁情报的生产、共享以及应用全生命周期的运营,都以奥运的标准更快一步。

回顾2020年,奇安信威胁情报中心成绩斐然:

1.技术研发:发布QOWL猫头鹰反病毒引擎、QTDE威胁情报检测引擎SDK,RAS高级威胁检测引擎,大幅提升威胁的发现能力;

2.安全运行:提出“情报内生”理念,将安全能力下沉到客户侧,构成企业自身的威胁情生产和应用能力;

3.生态合作:发布“TI INSIDE计划”,赋能生态合作伙伴,提升整个行业防御基线;

4.威胁狩猎:帮助国家部委、政企客户处置近百起境外APT攻击事件;

5.市场拓展:荣获IDC、Forrester、人民银行等多家咨询机构和行业客户的高度认可。

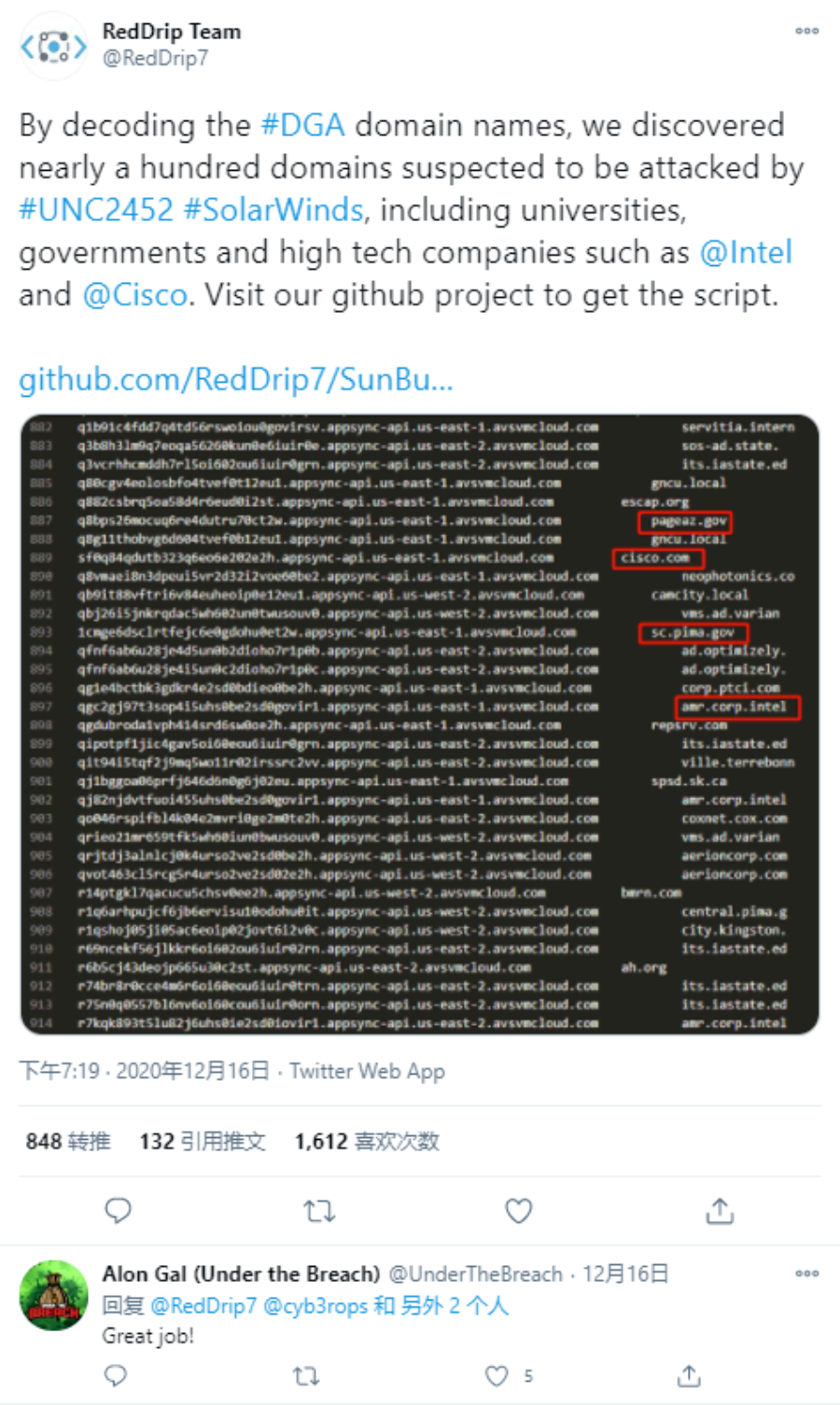

在年底的一系列重大安全事件中,奇安信威胁情报中心表现抢眼。在FireEye红队武器库泄露事件中,第一时间收集拓展了全面的失陷情报(IOC)数据;SolarWinds软件供应链攻击事件中,在全球范围内率先发布了基于DNS数据解码的攻击影响面研究成果,被业界争相引用。

率先提出“情报内生”理念 情报生产快一步

经过数年的发展,威胁情报在高级威胁检测与响应、APT组织追踪中起到的作用已经难以替代。但到目前为止,不论政企机构是连接云端的威胁情报,还是部署本地的威胁情报平台,其本质上都主要以消费外部商业威胁情报数据为主。

根据SANS调研的数据显示,超过60%的企业并不具备基于本地数据生产威胁情报的能力。

2020年1月3日,奇安信在奇智威胁情报峰会上,正式提出了“情报内生”的理念。

奇安信集团总裁吴云坤在会上表示,面对组织化的网络攻击手段,没有打不透的墙,信息化系统需要内生安全体系保障,基于数据驱动安全的理念,建立起能力导向的网络安全体系。

作为积极防御的关键,威胁情报在网络安全体系的建设中发挥着重要作用。威胁情报驱动的威胁运营是一个运行闭环,要嵌入到信息化流程中并作用于积极防御,建立自身的情报生产和消费能力,挖掘出潜在和未知威胁,并及时有效的弥补防御弱点。

图 奇安信集团总裁吴云坤

具体做法是把包括工具平台、基础数据、运营流程和分析人员下沉到客户侧,实现基于本地数据的威胁判定和情报管理,帮助客户在情报生产环节就快一步。这其中包含了数据传感器、威胁情报管理平台、高级威胁检测系统、安全运营平台、威胁分析师等五大关键组件。

“消费外部输入的威胁情报效果立杆见影,但有其先天的限制,作为弥补和进阶,需要建立基于自有基础数据的威胁情报生产能力,这将使企业组织的威胁对抗水平更上一个台阶。” 奇安信威胁情报中心负责人Star谈到。

发布“TI INSIDE”计划情报 生态合作快一步

情报内生固然是威胁情报的必由之路。但在实战化攻防环境下,对于很多组织机构而言,门槛较高。

6月29日,奇安信正式发布“TI INSIDE计划”,把威胁情报中心多年来的数据积累、技术、能力、专家,尤其是威胁情报实战经验固化形成开发SDK,服务于行业客户和生态合作伙伴,从而有效降低用户侧威胁情报消费门槛,让威胁情报应用的行业生态合作也快一步。

图 威胁情报的三个发展时期

“TI INSIDE”计划将开放威胁情报核心检测能力、面向安全设备的快速响应能力以及告警日志富化辅助分析能力,能够分别帮助客户精准定位内网失陷主机,快速拦截与响应入侵行为,并且为告警日志提供丰富的上下文,实现威胁的全面溯源分析。

对此,中国网络空间安全协会副秘书长张健表示,奇安信威胁情报中心发布的“TI INSIDE”计划,是产业内技术合作、联动防御的一次有益的尝试,对加强最终用户的安全建设与检测能力大有裨益,也利于进一步提升行业的整体防御能力基线。

为了进一步扩大生态伙伴圈子,8月14日,奇安信在BCS 2020期间,联合盛邦安全、志翔科技、云溪科技、Panabit、网宿科技、虎符网络、天际友盟等多家机构,共同发起成立威胁情报生态联盟,旨在构建完整的威胁情报生态体系。

推出多款检测引擎 情报检测快一步

据奇安信威胁情报中心发布的《全球高级持续性威胁(APT)2020年中报告》显示,今年上半年,超过10个APT组织在攻击过程中利用到了疫情的话题,主要包括海莲花、毒云藤、摩诃草等,攻击目标除了部委、军事、科研院所等,还包括了大量的医疗、疾控、卫健等机构,涉及的受攻击单位有20多个。

放眼全年,奇安信红雨滴高级威胁(APT)分析团队帮助国家部委、政企客户客户,完成了近百起境外APT团伙攻击的检测分析和处置工作,如下的典型案例体现了奇安信威胁情报中心在APT攻击防御方面的中坚作用:

1)多起涉及国内A股上市公司的软件产品供应链攻击;

2)涉及国内数个安全公司的安全产品0day漏洞、数字证书等被境外APT团伙利用的捕获;

3)首次发现基于国内某国产VPN漏洞的供应链攻击;

4)从某客户被APT攻击而溯源到某国产防病毒软件控制台存在0day漏洞,被攻击者成功利用持久化,并用于精准下发远控木马;

5)首次在沿海地区某央企内网发现毒云藤、海莲花、蔓灵花等APT组织新特种木马样本;

6)发现微软数字签名欺骗漏洞(CVE-2020-16922),同时发现境外APT团伙在野利用该漏洞;

所有这一切都依托于奇安信威胁情报中心多年来持续打造的强大监测、分析和响应能力。

今年2月,奇安信威胁情报高对抗云沙箱被Google VirusTotal集成,在VirusTotal全球知名安全机构研发的数十款沙箱对比评测中,奇安信威胁情报高对抗云沙箱表现出了极其突出的威胁检测能力。同时在奇安信内部锡安平台每天处理600万+的增量样本,为奇安信威胁情报生产和运营做出了重要贡献。

今年4月,奇安信威胁情报中心研发的QOWL反病毒引擎正式亮相,并集成于奇安信天擎终端安全管理产品中,在蔓灵花等多个境外APT组织针对国内的攻击活动中,QOWL引擎起到了至关重要的作用。

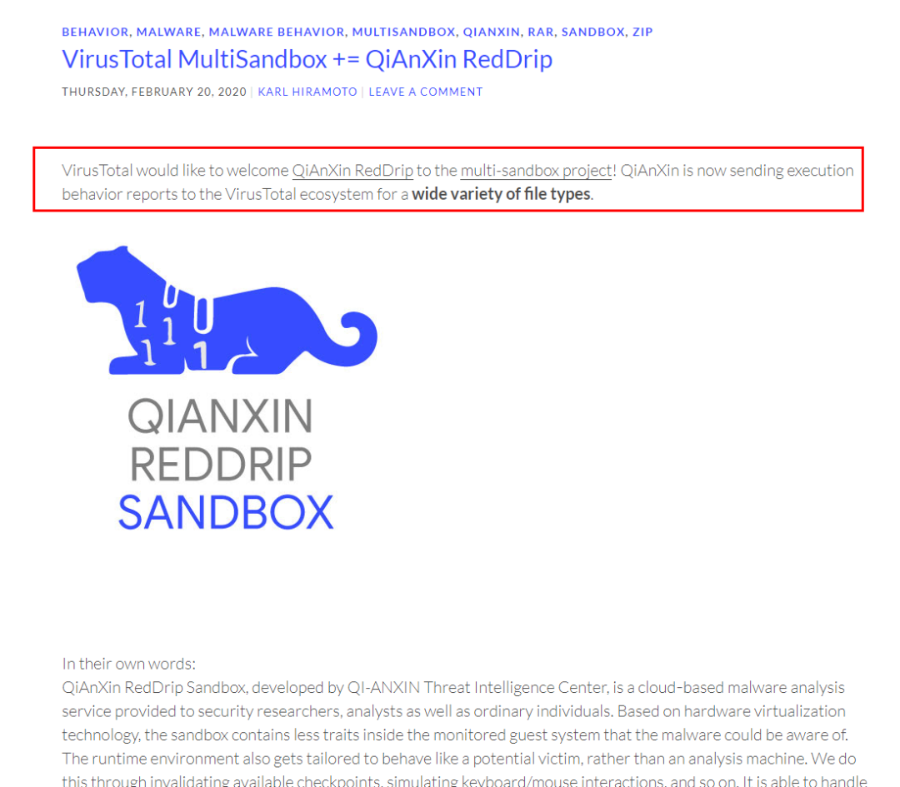

国际杀毒软件评测机构Virus Bulletin公布的2020.4月VB100测评结果显示,搭载QOWL等反病毒引擎的天擎,以零误报、100%多样化样本检出率通过VB100测试,标志着奇安信正式加入全球顶级反病毒厂商俱乐部。

同月,奇安信威胁情报中心又正式推出了威胁情报检测引擎QTDE,能够基于奇安信威胁情报中心统一的威胁情报分发机制,将最新的威胁情报数据实时下发至各安全设备,极大提高了产品的核心威胁检测能力。

为了进一步满足安全分析师需求,在今年实网攻防演习期间,威胁情报中心还发布了阿瑞斯武器库实战化平台。阿瑞斯源自古希腊战神之名,意在整合攻击手法、工具、样本等,帮助安全人员战无不胜。

值得注意的是,在今年人民银行金融业网络安全态势感知与信息共享平台项目评估期间,奇安信威胁情报质量在17家威胁情报供应商中脱颖而出,综合排名第一。

在实际环境中表现,奇安信威胁情报检测准确率可达99.99%,同时提供完整全面的上下文信息实现对事件处置的强大支持,覆盖从传统僵木蠕到APT攻击的威胁全光谱。

凭借威胁情报精准检测和安全运营能力,奇安信以10.2%的市场份额,获IDC安全分析和威胁情报国内市场第一。

截至目前,奇安信威胁情报中心已累计首发9个国内外APT组织,监测到的针对国内发动APT 攻击的黑客组织达到44个,全年发布安全分析文章超过80篇,其中APT相关的超过35篇,稳居国内第一,世界前列。

2021年,网络空间的暗战仍将继续,奇安信威胁情报依旧在路上。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号