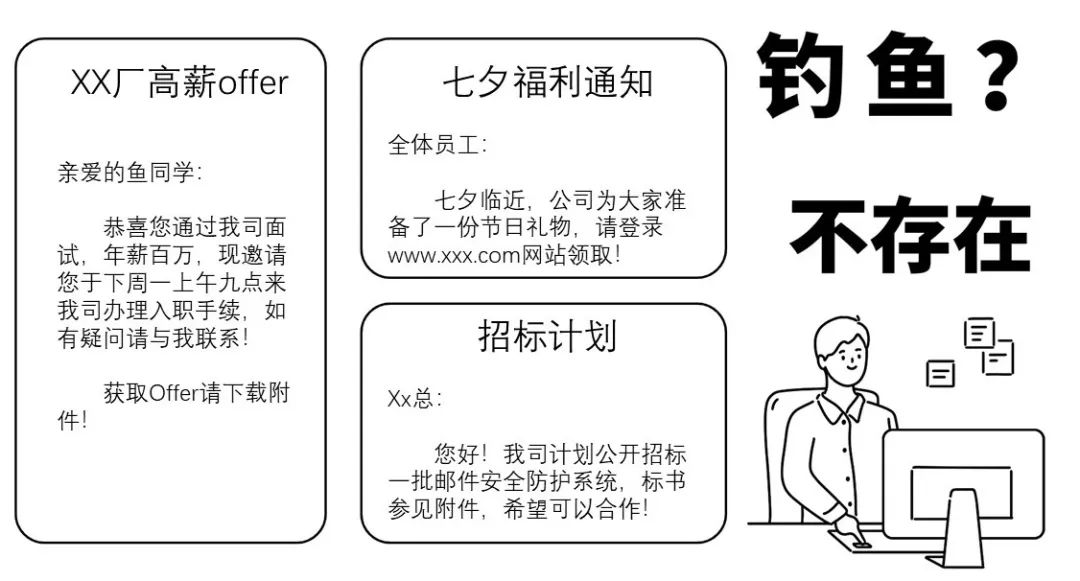

“高薪Offer、福利通知、招标计划……”来袭,您可以通到第几关?

在网络安全实战攻防演习期间,如果说让攻击队选择一种最常用、最喜爱的攻击方式,那钓鱼邮件攻击一定是得票最多的攻击手法。

对于攻击者而言,只要制作好恶意样本,就可以坐在屏幕前,充分发挥平时练就的一身“剧本杀”本领,完成各类角色扮演工作:

可以是“求职者”,向招聘单位的人力邮箱投递简历;

可以是“供应商”,向所谓的客户投递产品白皮书和详细参数;

可以是“公司HR”,向等着跳槽的员工发送一份高薪Offer;

甚至可以是……

可以脑补一幅画面,一个心怀鬼胎的攻击者坐在电脑前咧嘴大笑,一边“聊着天”,一边就把网络攻击的活就搞定了。

就像水边垂钓的钓友,静静地等待着水里的鱼儿咬钩。

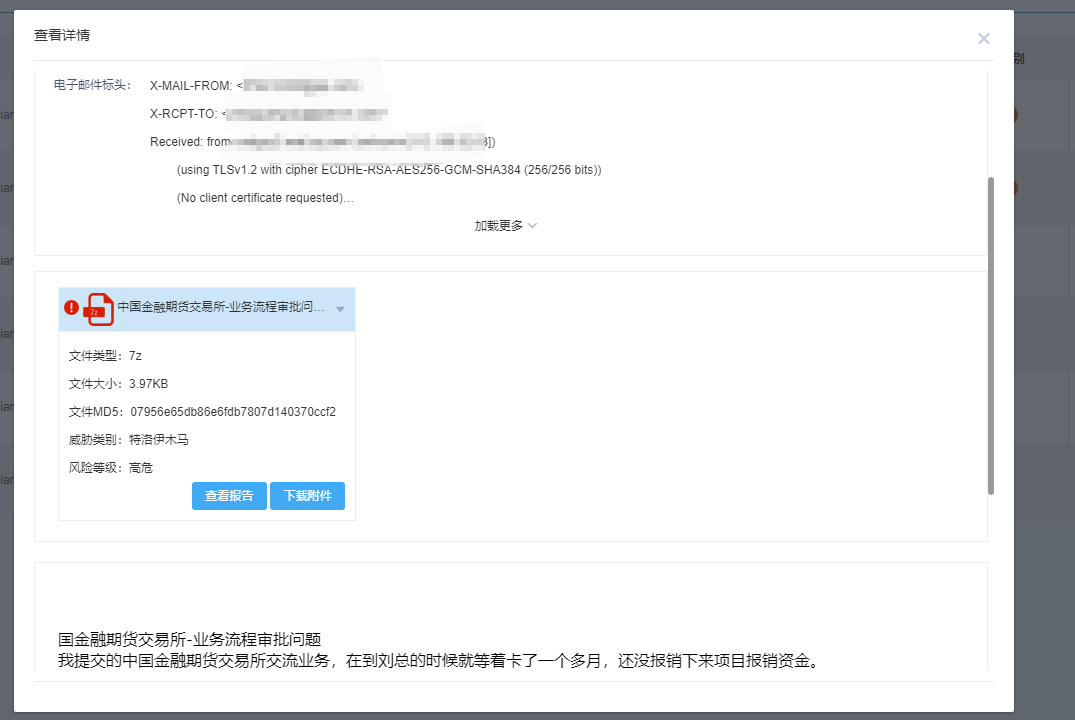

据奇安信监测发现,最典型、最常见的钓鱼邮件主要是冒充求职者/供应商/客户等身份,向目标用户发送一封精心伪造过的钓鱼邮件,并在附件处附上早已制作好的恶意文档。

比如:

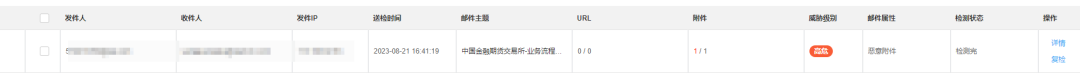

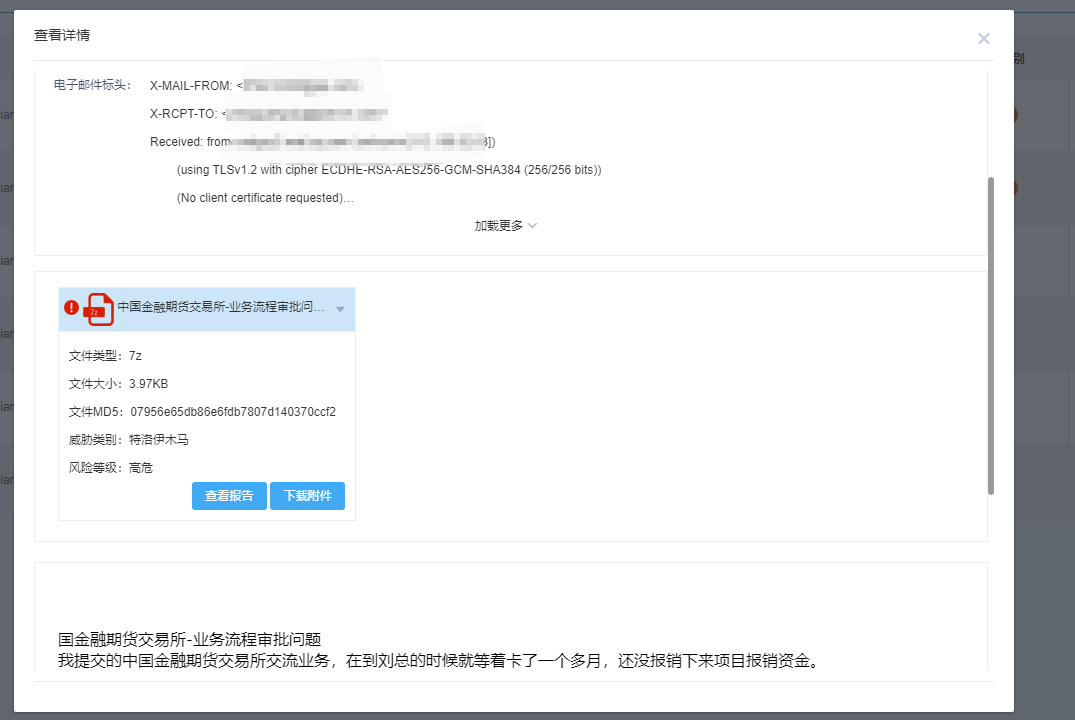

如上图所示,攻击者冒充交易所工作人员,以业务流程为由,向金融行业目标群发钓鱼邮件。

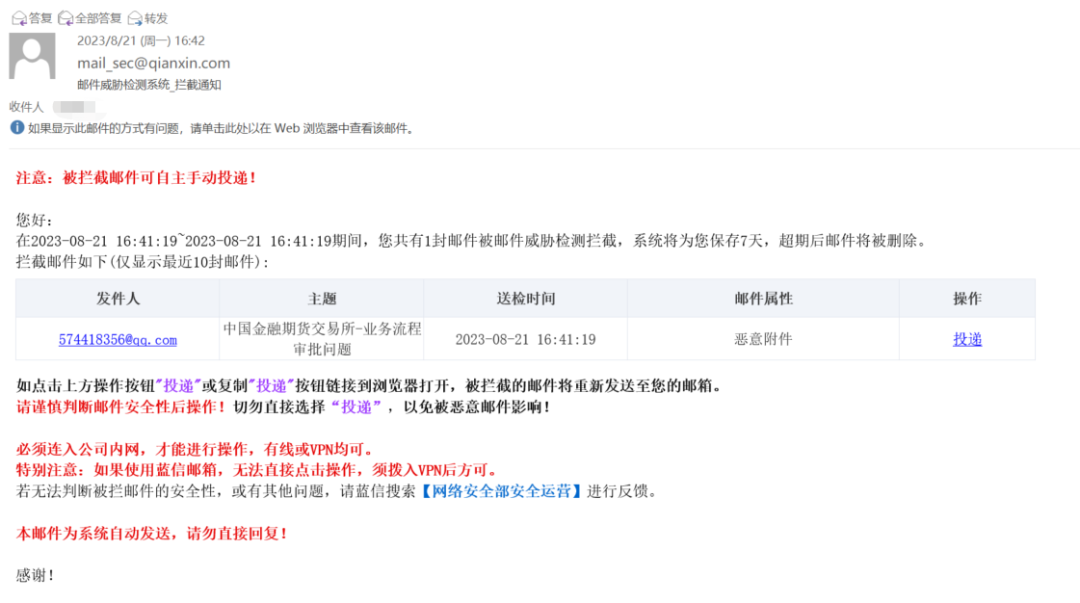

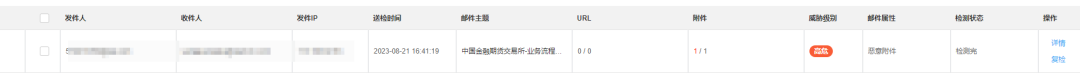

据奇安信邮件威胁检测系统检测结果显示,附件包含部分恶意程序,且邮件检测系统支持拦截并通知给终端收件者,终端用户可根据情况自行选择是否投递。

可惜的是,随着实战攻防演习的常态化开展,绝大多数用户的网络安全意识有了显著提升,加之防护措施部署得当、攻击者情报搜集不到位等因素的影响,攻击者并没有取得足够多的成果。

为了提升钓鱼邮件的攻击成功率,攻击者对邮件的各个模块都进行了优化。

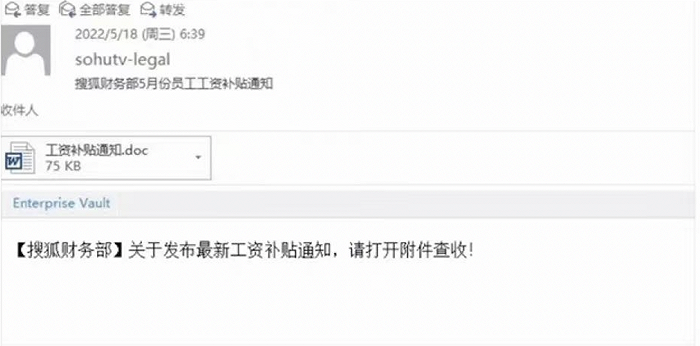

有在发件人地址上下功夫的,比如窃取目标单位内部员工的邮箱账户,并利用该邮箱发送钓鱼邮件。

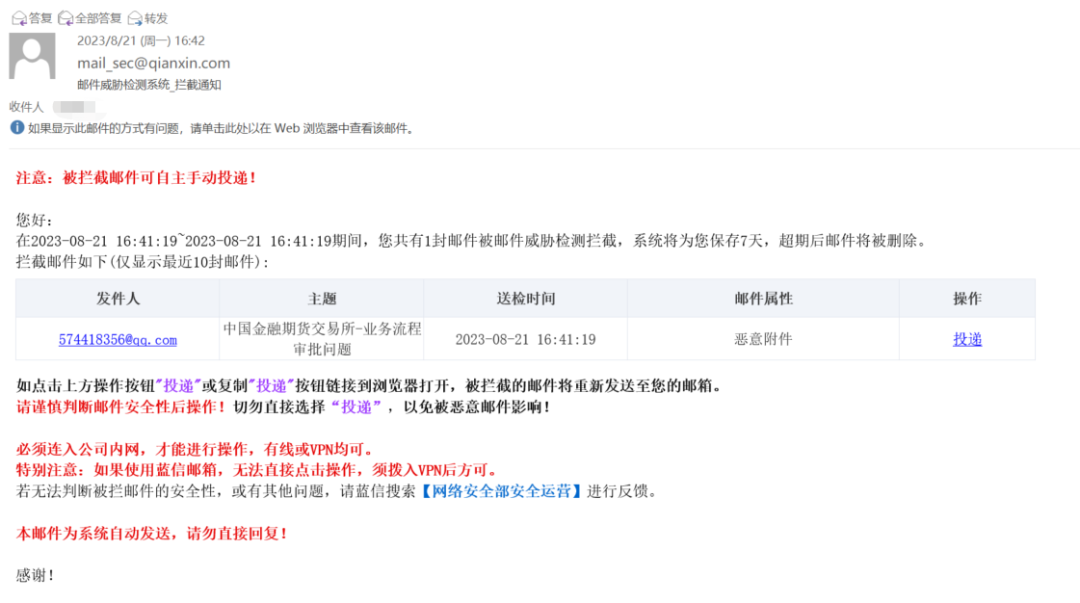

上图是去年搜狐钓鱼邮件事件的截图,发件人显示为搜狐内部员工。

事后搜狐董事局主席张朝阳在社交平台留言称,搜狐一位员工的邮箱密码失窃,窃贼冒充财务部给员工发送钓鱼邮件,用于窃取银行账户资金。

出于对“同事”的信任,部分员工自然而然就放下了戒备。

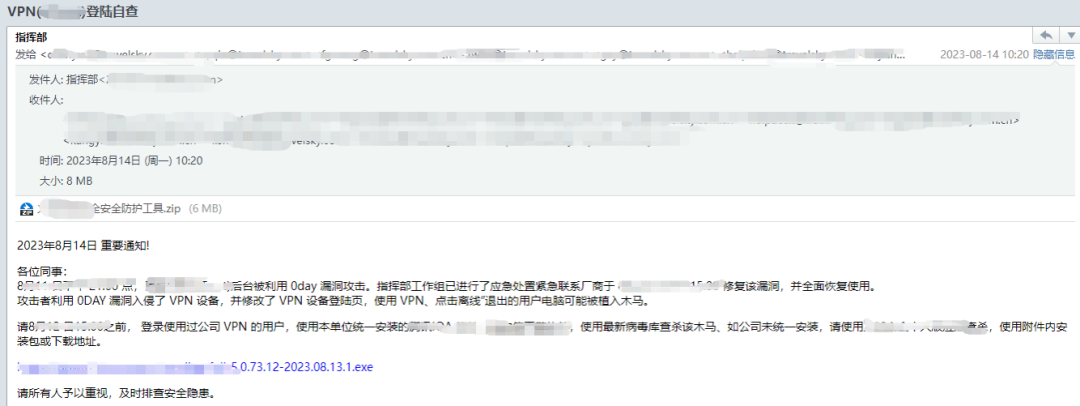

有在邮件内容下功夫的,制作针对性更强的钓鱼邮件。

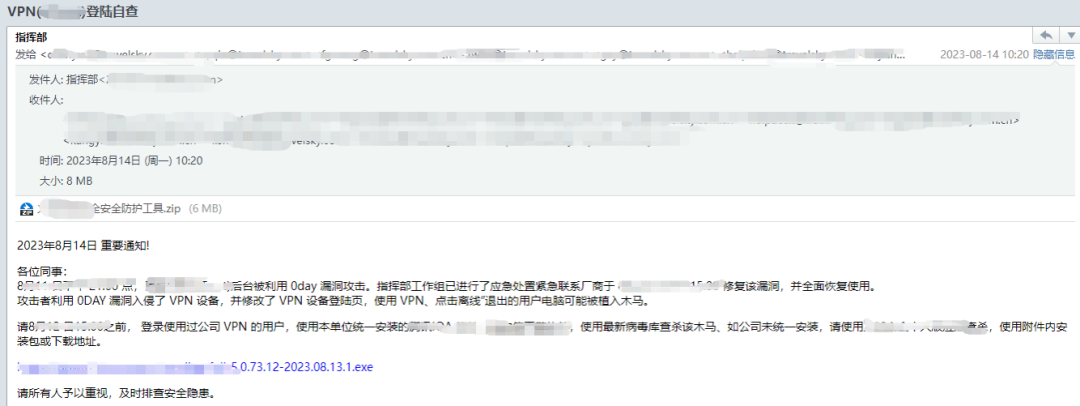

如图所示,在上述钓鱼邮件中,攻击者以攻防演习中的安全事件为背景,利用受害者担心因自身问题导致被攻击的心里,诱导其下载并安装所谓的安全防护工具,实则为攻击者早已制作好的木马程序。

相对于常规钓鱼邮件而言,该邮件具有较强的针对性,攻击者基于实战攻防演习的大背景,欺骗性更强。

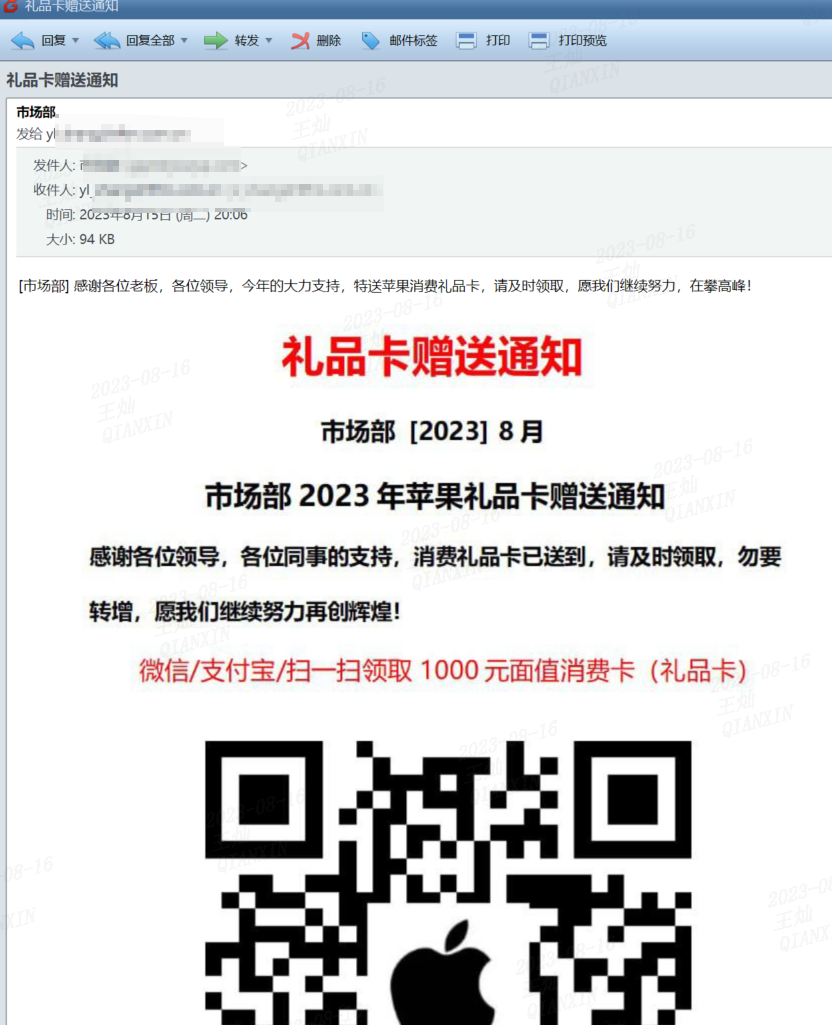

还有在附件上下功夫的,试图混淆、扰乱受害者的注意力。

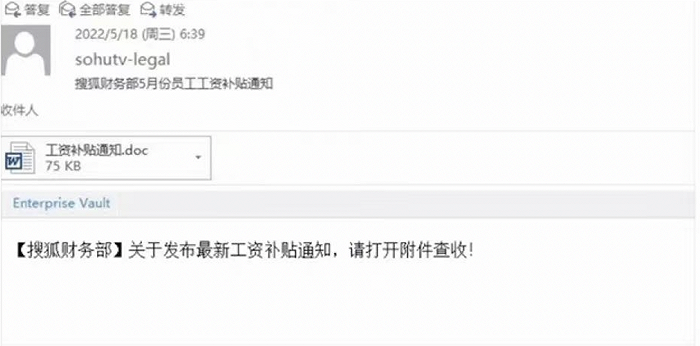

上图是一封钓鱼邮件所携带的附件文档。

通常情况下,人们对可执行程序(即扩展名为.exe)的防范性更强,因此攻击者使用word文档图标,让用户误以为是word文档。在Windows默认不显示扩展名的情况下,和word文档无异,普通员工根本无法识别。

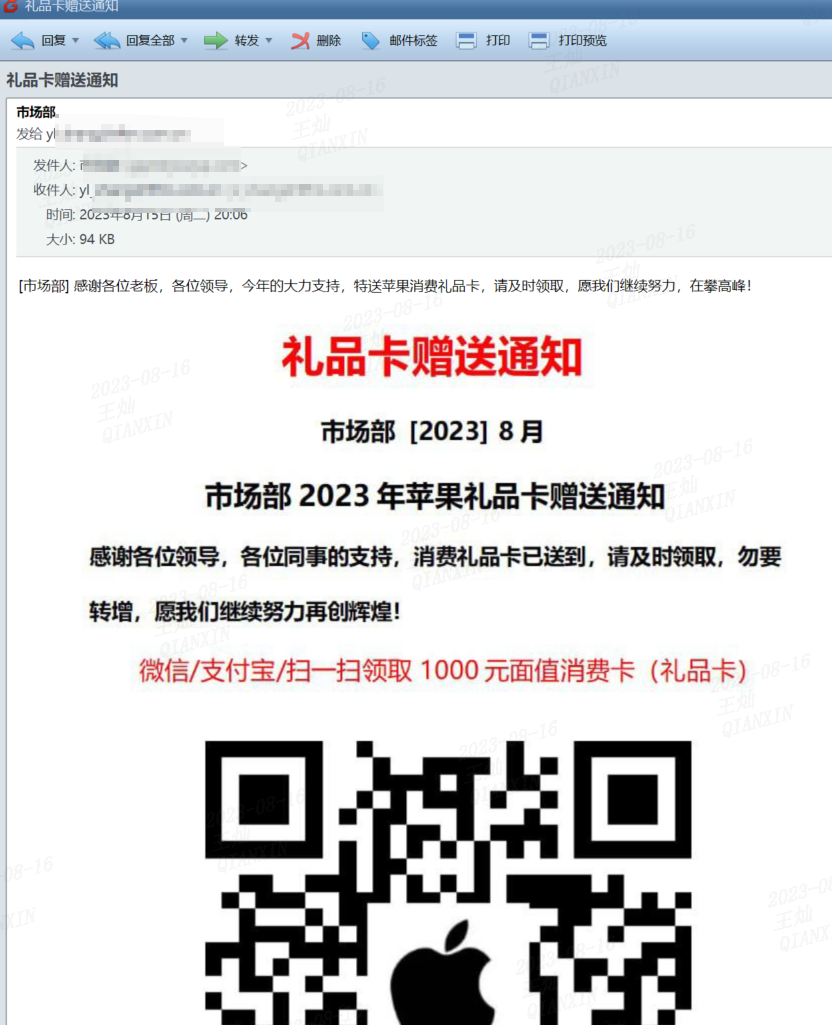

为了躲避安全软件对附件的检测,甚至有攻击者抛弃了使用恶意附件这一常规做法,转而采用恶意的二维码。没有恶意附件,常规的安全软件即便再高明,也检测不出任何问题。

上述这些钓鱼邮件的攻击目标主要是安全意识相对薄弱的普通用户,他们并不具备攻防能力,这些攻击者遵守的法则是“柿子要专挑软的捏”。

但有少部分攻击者选择另辟蹊径,专挑安全人员下手,主打的就是一手意想不到。

据奇安信一线安全专家描述,他们曾捕获一封钓鱼邮件,邮件内容为某已知漏洞的利用程序(EXP),吸引攻防人员对该漏洞进行复现工作。

经过检测证实,该EXP中含有攻击者植入的后门。

在攻防演习中,漏洞作为攻击方的核心武器,向来受到防守方的格外重视。一旦注意力都被吸引到漏洞上去,钓鱼邮件的危险性就会被忽视。

随着攻防进入白热化状态,攻防双方的神经都已经绷到了极限。那种从头到脚的疲惫感,极易导致防守侧的疏忽。

对于攻击队而言,这是绝佳的机会。

大风大浪都过去了,可别在小河沟里翻了船。

既然钓鱼邮件花样百出,那么又该如何防范呢?

首当其冲的就是提升安全意识,不该看的邮件不看,不该扫的二维码不扫,不该下载的附件不要下载。

可以这样说,有了良好的安全意识,95%的钓鱼邮件都将不攻自破。

但人总有疏忽的时候,更何况在攻防演习期间,攻击队会使用高强度、高频次的钓鱼手段。攻击队可以失败一百次,但防守方疏忽一次都可能意味着全盘失守。

这时候就需要奇安信邮件威胁检测系统。该系统采用多种的病毒检测引擎,结合威胁情报以及URL信誉库对邮件中的URL和附件进行恶意判定,并使用动态沙箱技术、钓鱼检测模型、垃圾检测模型发现高级威胁及定向攻击邮件。通过对海量数据建模、多维场景化对海量的邮件进行关联分析,对未知的高级威胁进行及时侦测。强大的侦测技术和全面的处置手段,对电子邮件系统进行全面的安全防御。

近日,奇安信网神邮件威胁检测系统更新了V3020版本,新增了OCR识别技术,帮助客户有效识别含有图片二维码的钓鱼邮件,避免客户通过扫码提交信息、扫码支付或者下载恶意文件等,保障客户邮件安全。

同时,系统还新增大量YARA规则,大大增强了对后门程序、电脑病毒、窃密木马、特洛伊木马、恶意广告、黑市工具、间谍软件、恶意脚本、勒索软件、网络蠕虫等安全威胁的检出率,使得针对恶意邮件附件的检出率提升了30%。

在事后溯源阶段,系统还支持邮件数据快速检索,能在第一时间统计出“恶意邮件都发给了谁”,帮助企业快速定位受害者,缩小钓鱼邮件影响面,降低所造成的损失。

目前,奇安信网神邮件威胁检测系统可以有效识别恶意主题、正文、恶意链接、恶意附件、恶意二维码、恶意图片,精准发现诸如福利补贴、调查表填写、系统升级、银行通知、账户验证等各类钓鱼邮件。

对于防守单位来说,钓鱼邮件虽防不胜防,但如果充分利用邮件威胁防御产品+提高员工防范意识的方式,组合成“人机联防”,钓鱼邮件终将不会沦为攻击者绕过坚固防守壁垒,制造“塌房”的罪魁祸首。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号