8月5日,奇安信威胁情报中心正式发布《2025年中网络安全漏洞威胁态势研究报告》(以下简称:《报告》)。该报告基于奇安信CERT、CNVD/CNNVD、Verizon DBIR等全球多源漏洞情报数据,全面剖析了2025年上半年网络安全漏洞的发展态势与威胁特征,并对下半年漏洞发展趋势作出精准预判,为企业及相关机构制定安全防护策略提供了重要参考。《报告》指出,2025年上半年全球网络漏洞呈现出数量增、威胁大和攻击快等三大特征,预计下半年将呈现漏洞挖掘AI化、量子计算威胁显现、云原生缺陷引爆风险等新技术趋势。

上半年漏洞态势: 数量激增、高危集中、利用加速

《报告》指出,2025年上半年,全球网络安全漏洞呈现出数量持续攀升、高危漏洞占比扩大和利用窗口期急剧缩短的三重特征,网络空间安全风险持续深化。据奇安信CERT监测数据显示,上半年新增漏洞总量达23351个,较2024年同期增长14.0%,其中高危及极危漏洞占比43.5%,总量达10154个。仅6月第二周(6月9日-15日)就收录漏洞464个,高危漏洞占比高达47.8%,反映出当前漏洞威胁的严峻性与紧迫性。

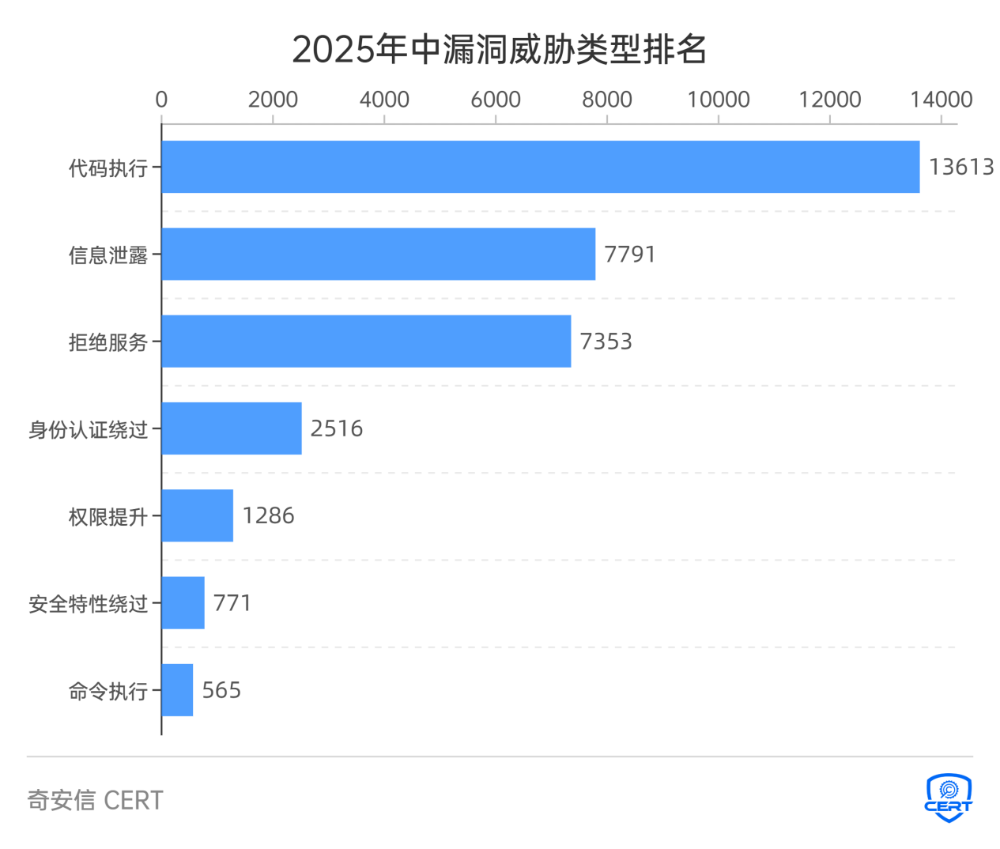

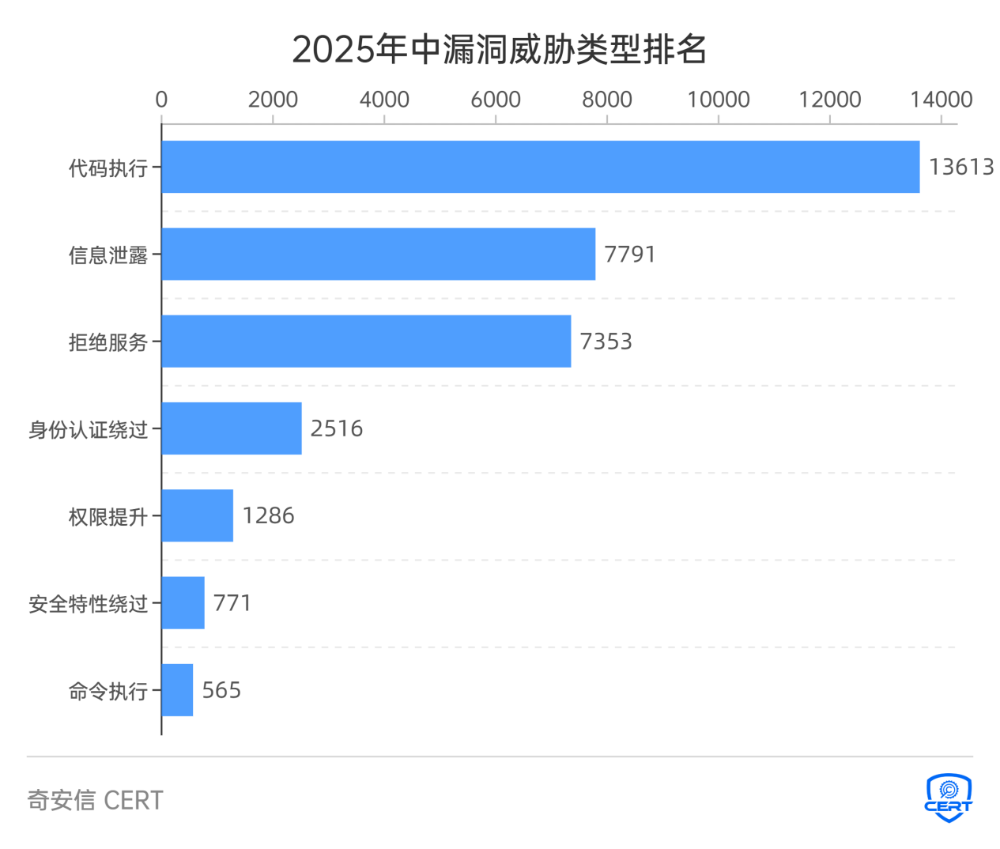

从漏洞类型来看,代码执行、信息泄露和拒绝服务仍是攻击者利用的核心方向。其中,远程代码执行(RCE)漏洞因具备直接获取系统控制权的高危害性,成为攻击焦点,涉及ApacheTomcat、Windows、GoogleChrome等多款关键应用与系统。例如,ApacheTomcat远程代码执行漏洞(CVE-2025-24813)因影响千万级设备,登上上半年漏洞热度榜首,攻击者可通过构造恶意请求实现未授权代码执行,风险覆盖全球多个国家和地区。信息泄露类漏洞则以SQL注入为代表,上半年导致40起数据泄露事件,主要集中在国产OA系统和企业资源规划(ERP)系统,给企业造成巨大经济损失与声誉影响。

图:漏洞威胁类型排名

漏洞利用速度的加速化趋势尤为显著,传统“修补窗口期”被大幅压缩。报告指出,攻击者从漏洞披露到武器化部署的周期已缩短至历史新低,30.2%的高危漏洞在发布当天就被利用,83.7%的高危漏洞在21天内遭攻击,而零日漏洞中40%的修复时间超过20天,部分漏洞甚至在披露前已被APT组织秘密利用。这种“攻防时间差”的持续缩小,使得企业防御压力陡增。

《报告》还指出,利用模式产业化正在升级。漏洞利用的产业化特征在2025年尤为突出,攻击者采用战前储备与战时挖掘双轨并行策略。一方面,APT组织加大0day漏洞的战略储备,另一方面,攻击者利用自动化工具实现漏洞挖掘、武器化、分发利用的全链条协作,形成“漏洞利用即服务”(Exploitation-as-a-Service)的商业模式。

同时,复合攻击链正成为主流方式。攻击者更倾向于构建多阶段、多技术的复合攻击链,漏洞利用只是其中一环。攻击往往始于单点漏洞,但通过横向移动、权限提升和持久化控制形成深度渗透。

此外,国产软件漏洞呈上升趋势。218个国产软件漏洞被披露,OA系统和网络设备成为攻击重点目标,暴露了国内软件在安全设计阶段的不足。

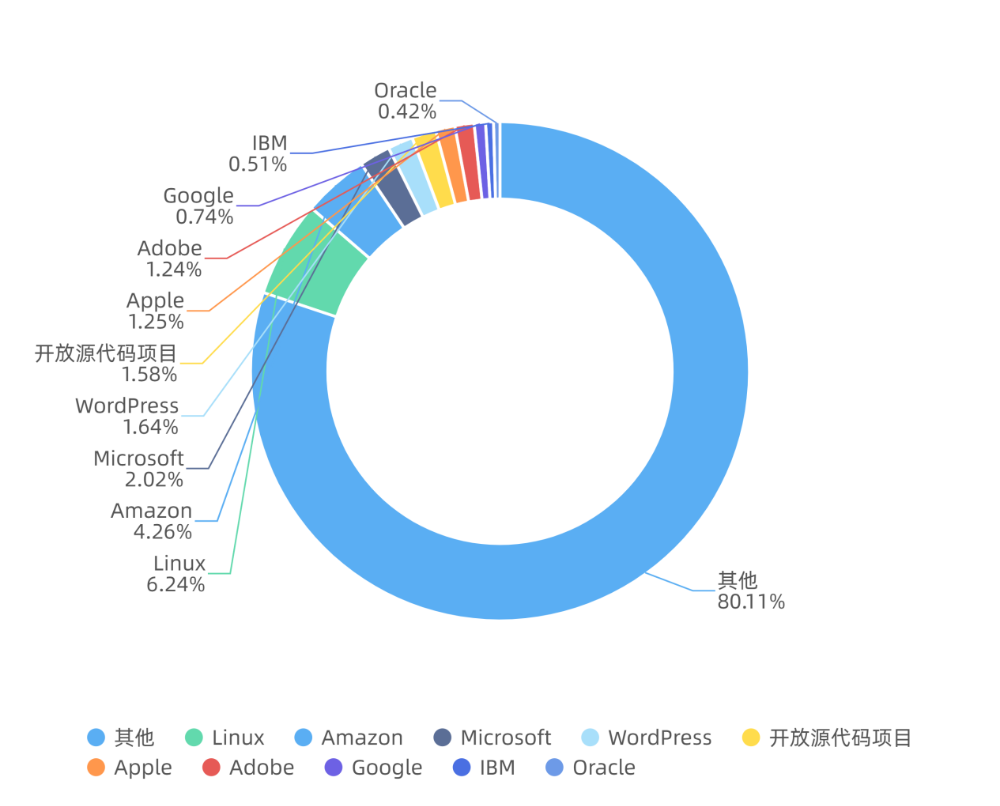

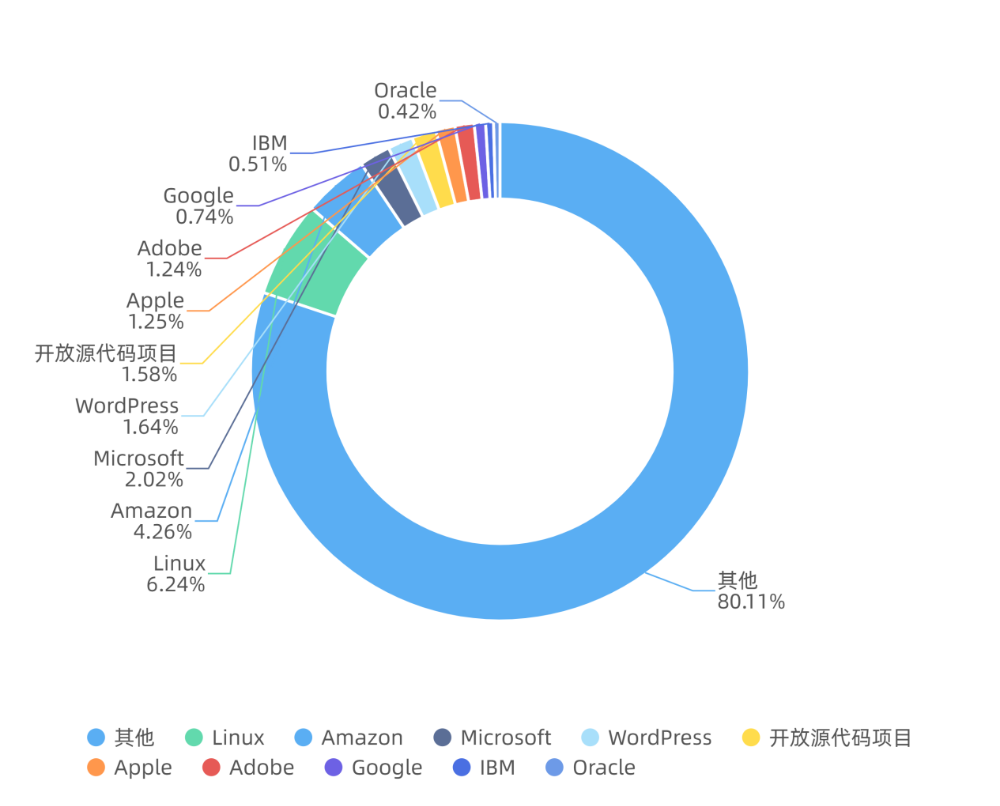

从行业与厂商分布来看,Linux、Microsoft、Amazon等主流厂商漏洞占比居前,开源软件因广泛应用成为攻击重灾区。政府机构、金融领域、能源及关键基础设施成为攻击重点目标,APT组织利用漏洞实施的定向攻击与勒索软件攻击频发,凸显了漏洞威胁对国家安全与经济稳定的潜在影响。

图:漏洞影响厂商占比

下半年趋势展望: 技术迭代催生新型漏洞风险

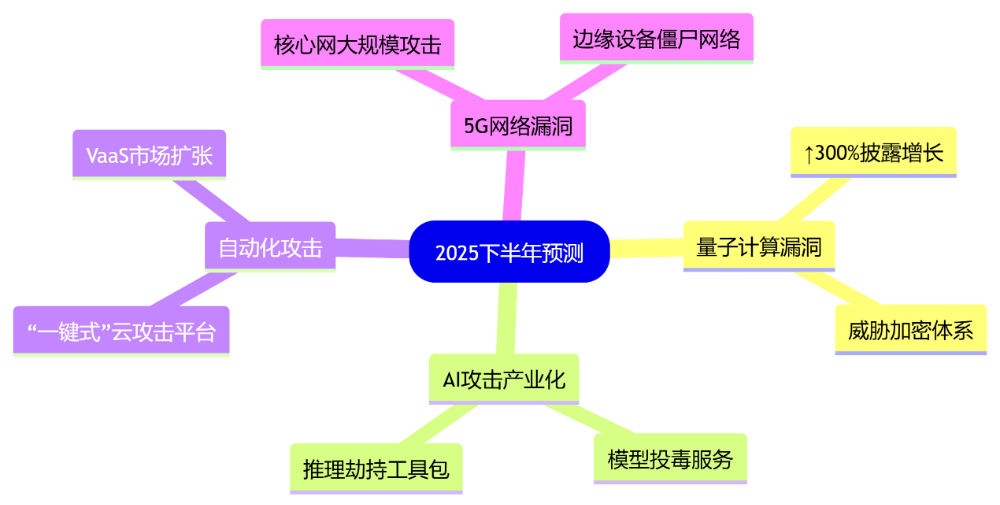

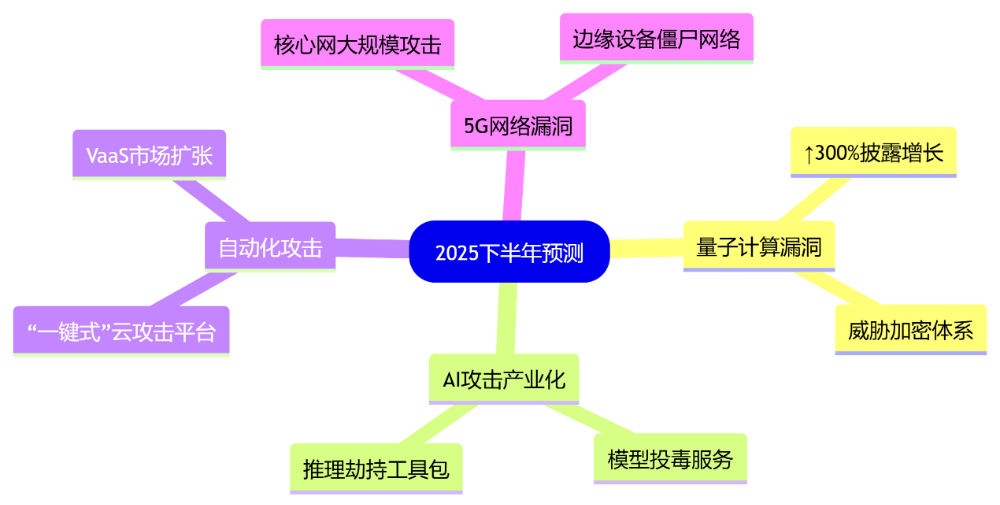

报告对2025年下半年漏洞发展趋势作出预判,指出AI驱动攻击、量子计算威胁、云原生漏洞、物联网僵尸网络升级及供应链攻击常态化将成为主要风险方向,网络安全攻防进入智能化、复杂化新阶段。

图:2025年下半年漏洞趋势预测

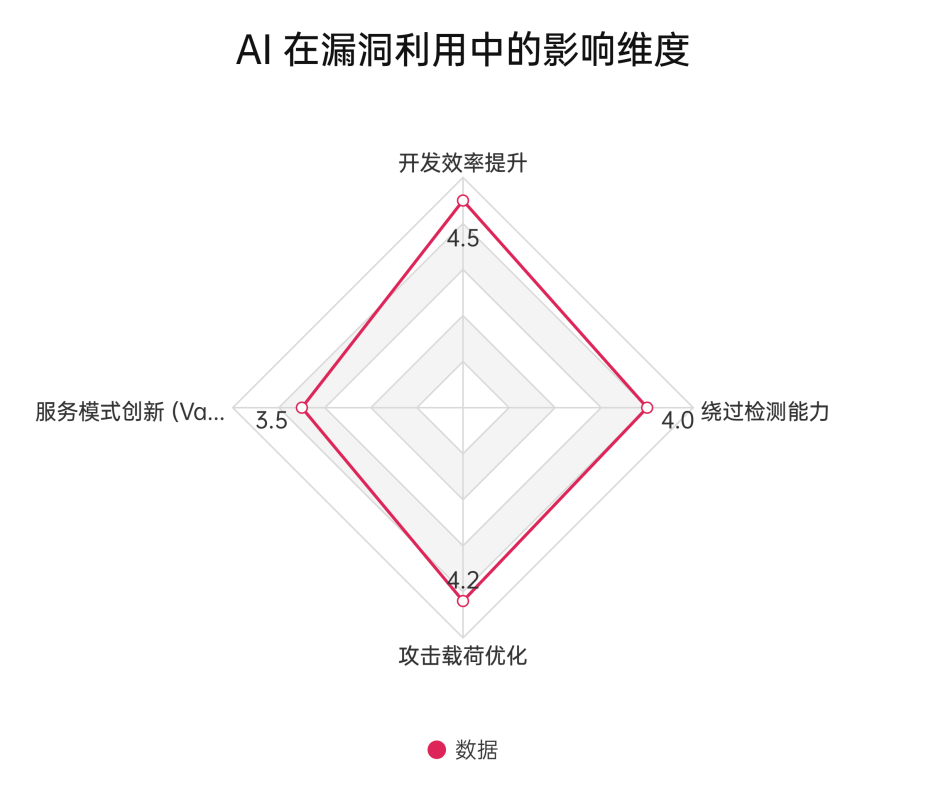

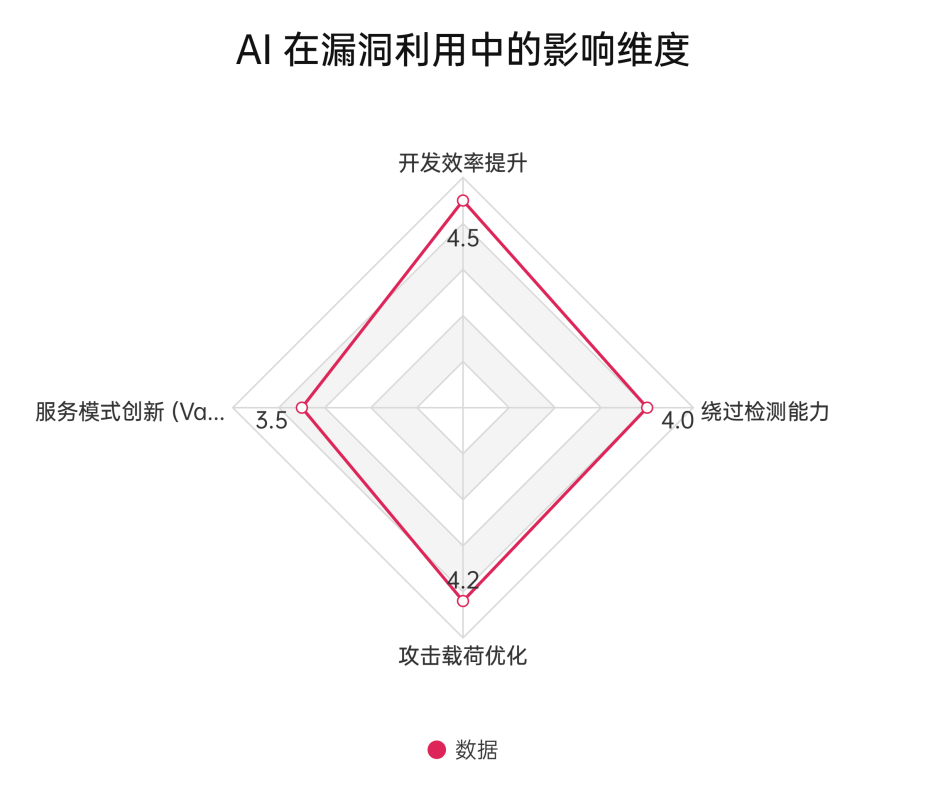

首先是AI驱动的漏洞挖掘与利用将引发攻防能力的代际升级。攻击者利用大模型分析开源代码,漏洞发现效率提升3-5倍,同时通过对抗性机器学习生成绕过检测的攻击代码,使传统防御手段失效。本地化部署的AI框架(如Ollama)可能因未授权访问导致模型权重与训练数据泄露,而恶意提示词注入甚至可触发远程代码执行,使AI系统自身成为新的攻击面。

图:AI在漏洞利用中的影响维度

其次是量子计算的威胁逐渐显现,传统密码体系面临重构。随着量子计算机技术发展,Shor算法对RSA、ECC等传统公钥加密算法的破解风险加剧,SIM卡、VPN及数字证书体系安全受到冲击。目前,中国电信已部署全球首个QKD+PQC融合密码体系,金融、政务等高敏感领域正加速推进抗量子算法(如CRYSTALS-Kyber)的试点应用,但资源受限设备的适配与迁移仍是行业面临的主要挑战。

第三是云原生架构缺陷将引爆大规模风险。Kubernetes配置错误、服务网格漏洞及Serverless函数注入等问题,可能导致容器逃逸事件增长50%。上半年曝出的“IngressNightmare”漏洞已影响41%的互联网容器集群,攻击者可通过恶意配置注入完全接管Kubernetes环境,暴露了云原生安全设计的深层隐患。

第四是物联网僵尸网络呈现规模化升级趋势。利用TOTOLink、D-Link等设备漏洞组建的僵尸网络规模可达百万级,DDoS攻击峰值突破5Tbps。医疗设备、智能电表等因固件更新困难,成为漏洞利用的重灾区,而ModbusTCP等OT协议遭每秒36,000次的大规模扫描,工业控制系统安全压力持续增大。

最后是软件供应链攻击进入常态化阶段。目前开源库与第三方组件漏洞占比将超60%,类似XZUtils后门事件的供应链威胁隐蔽性更强、影响范围更广,开发密钥泄露(如GitLab令牌占比50%)平均需94天才修复,攻击者可通过软件物料清单(SBOM)精准定位依赖链薄弱环节,实施定向攻击。

针对上述趋势,奇安信建议企业构建“技术防御+管理优化”的全景防御体系:包括部署AI驱动的漏洞扫描工具,强化云原生环境隔离与配置审计,加速抗量子密码迁移,同时通过自动化响应流水线与红蓝对抗演练提升应急能力,从被动修复转向主动防御,有效抵御新型漏洞威胁。

总体来看,《2025年中网络安全漏洞威胁态势研究报告》清晰地展现了当前网络安全漏洞威胁的复杂性和严峻性。尤其是风险集中化、攻击智能化、防御体系化特征,都为各行业的网络安全防护敲响了警钟。各企业和机构需要密切关注这些漏洞威胁动态,加强网络安全防护措施,通过数据驱动、智能决策、协同防御,从被动修复转向主动防御,以应对日益复杂的漏洞威胁环境,进而保障自身的信息安全和业务稳定运行。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号