第 26 叨

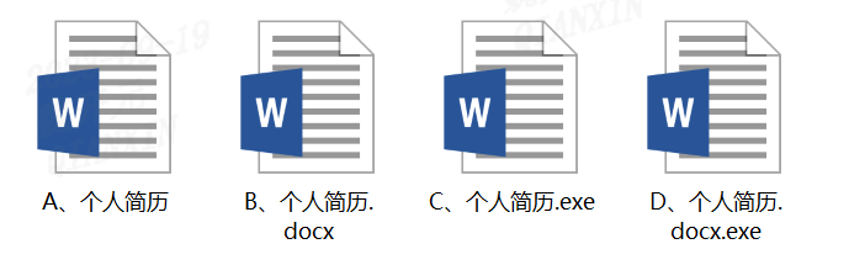

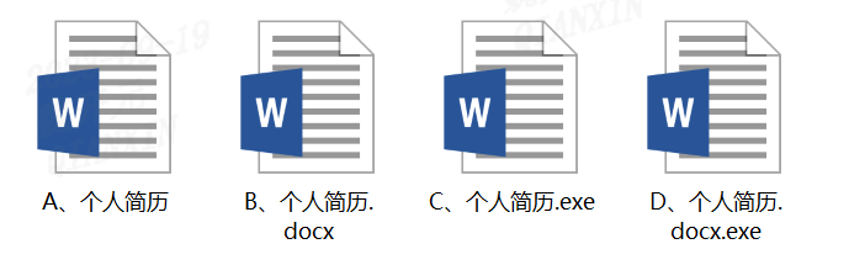

正文开始之前,先看看以下ABCD哪个或者哪几个文件有可能是恶意文件?

言归正传!

在日常的工作和生活中,大家总会在网站、论坛、社交软件、电子邮箱等等各种渠道,收到许许多多各种类型的文件,尽管绝大多数情况这些文件都与人们秋毫无犯,但也有一小部分“坏人”试图混进人民群众的队伍中,给广大用户造成不小的麻烦,轻则导致电脑手机停摆、个人信息失窃,重则工厂停工、电厂停电甚至国家安全遭到破坏。

不过随着全民网络安全意识与技能的不断提升,如果恶意文件再以“真身”大摇大摆的出现,先不说能不能逃过杀毒软件的检测,就是普通用户一眼就能识破。所以,攻击者也花样百出,尽可能为恶意软件穿上合法的外衣。

下面盘点一下哪些文件最有可能是“人民群众中的坏人”。

首先,拥有一个“极具诱惑”的名字

用户对于文件类型的第一印象,大都来源于文件名,比如压缩文件WinRAR、浏览器文件Google Chrome、Word文件张三个人简历等等,一打眼看过去就知道这个文件是干嘛用的。

一个极具诱惑力的名字,总是能够吸引用户的眼球,这一点正是木马、病毒的初衷。至于诱惑力从何而来,笔者认为至少包括三个方面。

第一,和社会热点或者个人兴趣相关。

任何时候都不要怀疑吃瓜群众的热情。对于圈内大瓜或者社会热点新闻的内幕,绝大多数用户都按奈不住内心的好奇心,想要一探究竟。黑客就是利用了这一点,将恶意文件伪装成社会热点事件从而进行广泛传播。

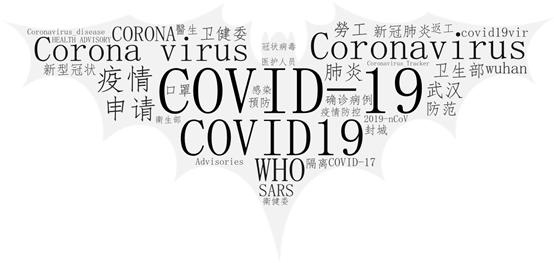

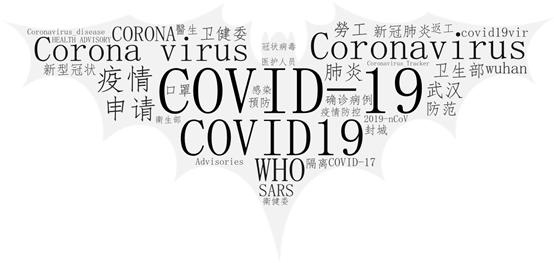

在新冠疫情初期,奇安信威胁情报中心曾多次捕获与疫情相关恶意文件,例如:“口罩价格”、“疫情防控”等等,在当时那个背景下,这是与几乎每个人都息息相关的消息,极其容易诱导不明真相的吃瓜群众上当受骗。

下图是奇安信威胁情报中心根据攻击活动相关的诱饵热词制作的词云图,几乎每一个关键词都直击舆论的热点。

第二,和钱相关。

相较于吃瓜,金钱的吸引力只会有过之而无不及。没办法,谁还不是个勤勤恳恳的打工仔,靠辛勤的劳动换取一份辛苦钱。天上掉馅饼这种事情,能接住还是接住吧。

所以,在看到“工资补贴”、“退税”等字样的时候,“激动的心,颤抖的手”就已经按奈不住了。殊不知,前方早就有一双“无形的黑手”,在等着人们上当受骗。

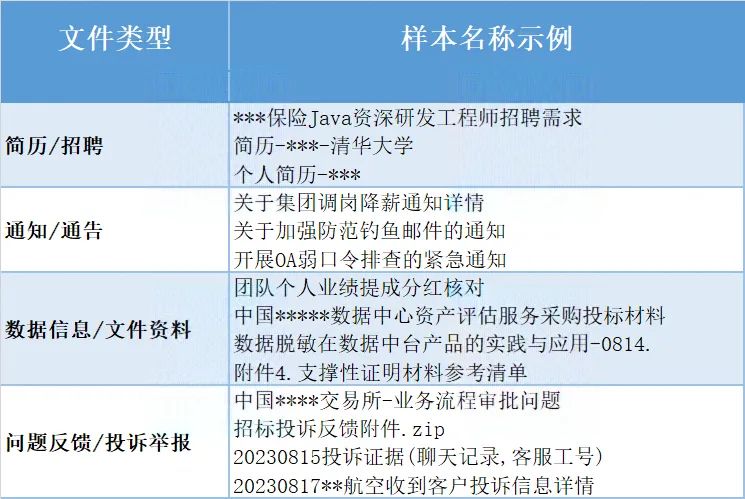

第三,和工作相关。

如果上述两种情况,大家还能强忍好奇心将其搁在抛之脑后的话,那和工作相关的文件就“由不得”打工人了,出于工作的惯性,很多人都会不假思索打开它。

比如HR收到了候选人简历,销售拿到了招标文件时,犹豫一分钟都是对工作的不尊重。

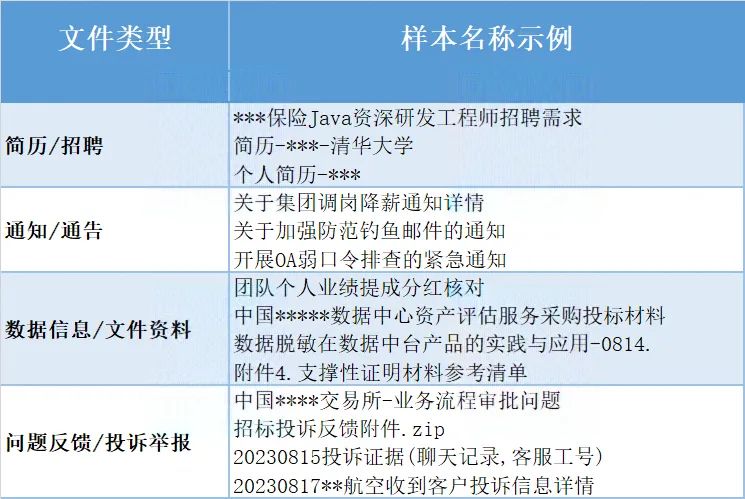

表 实战攻防演习期间部分恶意样本文件名

尤其是当这个文件是以“同事”的名义发过来的时候,为了欺骗目标,攻击者首先会盗取公司内部员工的身份作为伪装,从而显得更加真实。

其次,拥有一个以假乱真的“外衣”

除了文件名之外,用户对于文件的另一个直观印象就来源于图标了。俗话说人靠衣装马靠鞍,这个图标就好比是文件的外衣。一件好看的衣裳,对于用户眼中的文件而言,绝对是大大的加分项。

但木马病毒追求的并非华丽的外表,而是足够以假乱真。谁最能取得用户信任,木马病毒往往就“化妆”成谁。

常见的对象也可以分为两类。

第一类是穿上常见应用软件的外衣,利用搜索引擎、网站、手机应用市场等渠道进行传播。

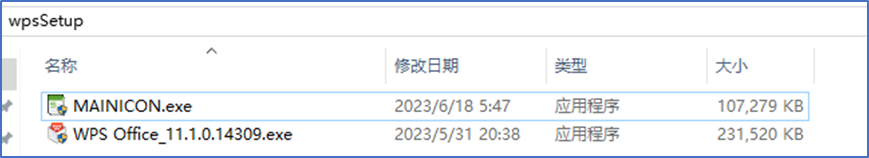

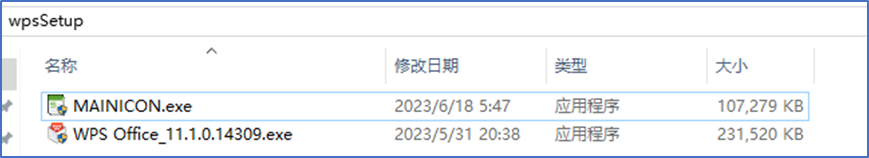

今年上半年,奇安信威胁情报中心通过日常分析运营发现多款二次打包并携带木马后门的恶意安装包样本,恶意安装包内包含“向日葵远控”、“钉钉”、“WPS”等常用工具软件。

图 恶意安装包内部分文件截图

目前,绝大多数企业并没有统一的软件下载渠道,主要是员工在网上自行下载,这就给了攻击者以可乘之机。只要文件名、图标一换,如果杀毒软件再检测不出来,那就危险了。

尤其是很多小众的工具,这些工具来源于开源社区、论坛甚至是其他陌生用户,只在固定圈子内流行,相对而言被中招的可能性要更高。

第二类是换上Word、Excel、PDF等办公文档的衣服,利用邮件、即时通信软件鱼目混珠。

作为日常接触最多的文件类型,打工人对各种各样的Word文档、Excel表格可谓是倍感亲切,也更加信任,一个小小的office文档能干什么坏事呢?这种心里正是黑客想要的。

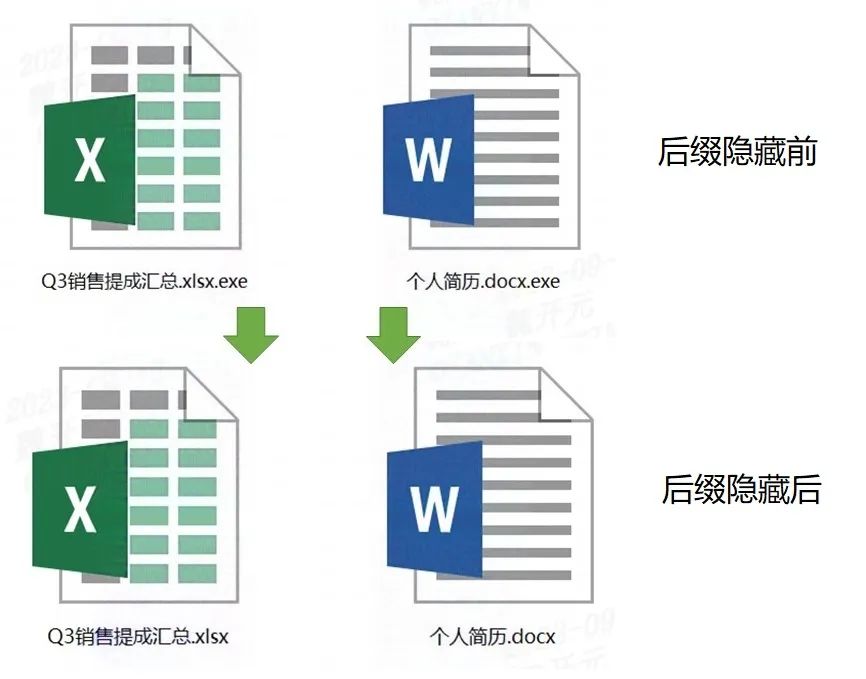

图 近期奇安信威胁情报中心捕获的部分恶意样本

根据奇安信威胁情报中心的统计,Word等办公文档的图标,是攻击者首选的伪装类型。

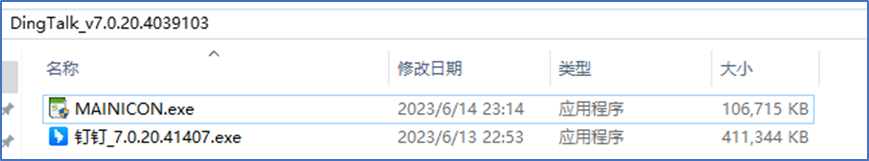

顺带说一句,不同类型的文件有着不同的后缀名,比如Word文档的后缀名是.docx、PPT文档的后缀名是.pptx、常见的可执行程序的后缀名是.exe……

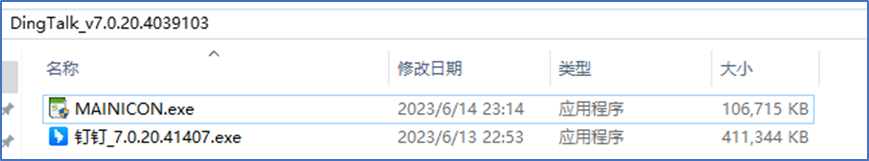

由于绝大多数情况下,木马病毒属于可执行文件,所以当它伪装成办公文档时,一定会夹紧自己的“狐狸尾巴”,漏出来被人看到可就大事不妙了。

需要提醒用户注意的是,很多电脑的设置是默认隐藏后缀名的,导致普通用户并不能一眼看出后缀名的区别。

尤其是有些攻击者善用“阴招”,在原本的真后缀名前面,加上一个假后缀名,用于扰乱用户的注意力。这样一来,原本的.exe后缀被隐藏起来,而伪造的.docx却作为文件名的一部分,直接展现在用户的视野里。

就像下图这样。

最后,拥有“一招毙命”的非对称武器。

即便是真正的办公文档,也并不是绝对安全的。

上述的两类主要伪装方式,无论是修改文件名,还是修改文件图标、后缀名这些方式,都很容易被肉眼看出或者其他相对简单的方式规避,决不能为结果兜底。

所以,高明的攻击者总会留一手“撒手锏”,在关键时刻给目标致命一击。想要突破防守方的层层围堵直达目标系统内部,就得拿出点绝活。

利用办公文档自身的功能或者缺陷,就是最好的手段,至少无论横看竖看斜看,这都是一个真正的办公文档,不是其他什么文件伪装的。

绝活一:Office宏

宏(Macro)是微软为Office软件包设计的一个特殊功能,是一种用来帮助用户完成一系列操作的记录器,它可以录制你操作的过程,当需要重复这样的操作时,可以通过录制的“宏”来自动完成。

攻击者利用这个功能,制作专门利用Office软件传播的宏病毒,一旦打开这样的文档,其中的恶意宏就会被自动执行,于是宏病毒就会被激活,并转移到目标计算机上。

这个过程,用户没有任何感知。而且不论是外表还是内容,携带宏病毒的文档,都与与正常文档看不出任何差别。

尽管利用Office宏的方法看起来非常隐蔽,但由于普通用户对于宏这个功能的依赖度并不高,加之近些年来宏病毒日渐泛滥,因此宏通常会被企业用户默认关闭。

如此一来,宏病毒就失去了原有的效果。

绝活二:0day漏洞

显而易见,攻击者还有绝活。

作为网络安全领域当之无愧的“武器之王”,0day漏洞在任何时候出现都具有相当大的破坏力。

并且利用Office软件的0day漏洞,同样具备极强的隐蔽性,用户收到的同样是一个看起来再正常不过的文档。

在前不久结束的大型实战攻防演习期间,奇安信威胁情报中心率先捕获了一个利用WPS 0day漏洞的恶意样本。经测试,用户只需打开文档,就可以被攻击者远程控制,不需要其他任何操作。

有趣的是,尽管该恶意文档躲过了绝大多数恶意软件的检测,但却没逃过奇安信的追捕。

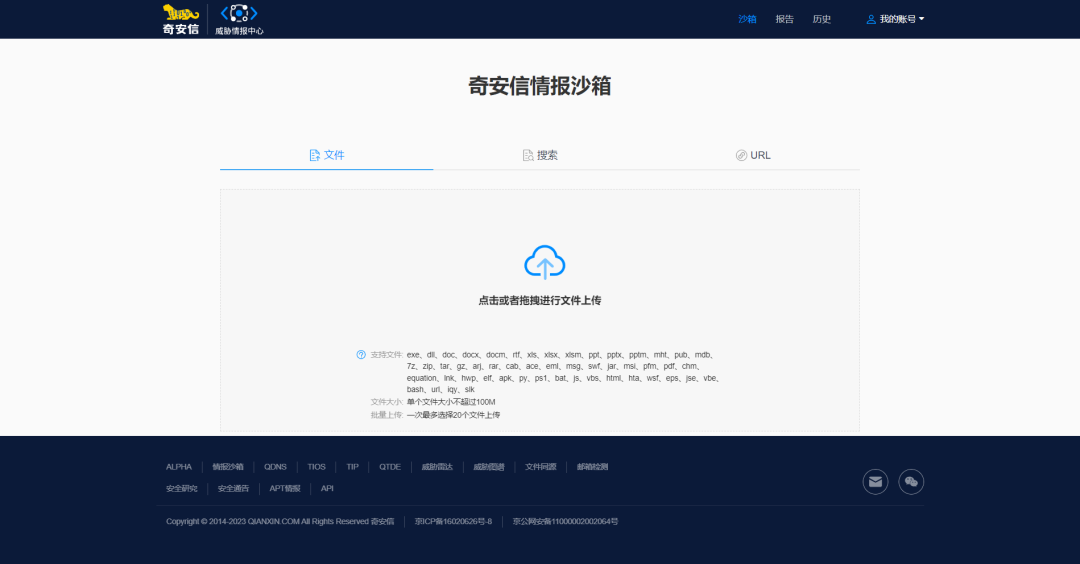

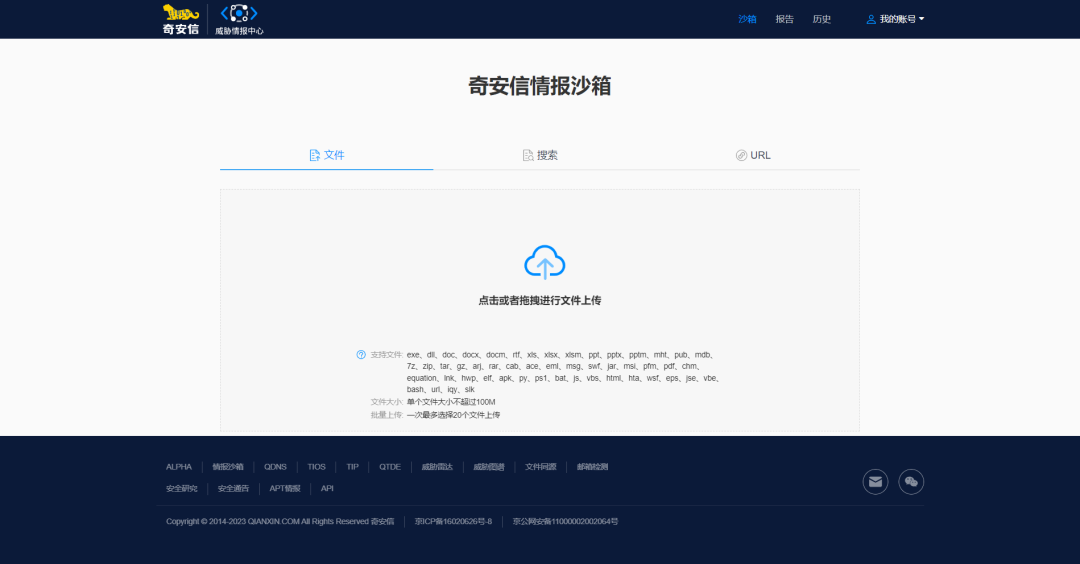

事情已经很明显了,奇安信威胁情报中心也有绝活——红雨滴云沙箱。(奇安信情报沙箱 (qianxin.com))

红雨滴云沙箱是威胁情报中心红雨滴团队基于多年的APT高级攻防对抗经验、安全大数据、威胁情报等能力,使用软、硬件虚拟化技术开发实现的真正的“上帝模式”高对抗沙箱,每日可完成20W左右的样本处理量,可同时并行处理高达上千条的沙箱分析任务,面向客户提供WEB服务和API接口服务,WEB端用户只需要在沙箱页面完成文件上传和分析配置,30秒即可生成专业分析报告。红雨滴云沙箱提供恶意软件详细的静态、动态行为分析及各类文件详情并提取IOC形成自己的威胁情报,同时支持Windows、Android、Linux等平台下的样本自动化分析。

红雨滴云沙箱依靠威胁情报中心自主知识产权的APT团伙静态分析引擎(RAS引擎),基于ALPHA威胁分析平台完备的威胁情报和互联网基础数据,以及数据覆盖度、信息种类、数据的时间/空间跨度等多重优势,通过专家级的自动化日志分析,快速锁定真正有威胁的攻击者,快速进行画像、持续跟踪,揪出背后隐藏的攻击者,保障了攻防期间研判分析的精准性。

回到文章开头的问题,您心里有答案了吗?

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号