奇安信CERT

致力于第一时间为企业级用户提供安全风险通告和有效解决方案。

近日,奇安信CERT监测到Apache官方将ApacheLog4j拒绝服务攻击漏洞(CVE-2021-45046)安全通告改为ApacheLog4j远程代码执行漏洞(CVE-2021-45046)安全通告,并将其CVSSv3分数从3.7上升到9.0。此漏洞需要在非默认配置下才能触发,成功利用此漏洞可以导致信息泄露、本地代码执行、拒绝服务,在某些环境下可远程代码执行。经奇安信CERT研判,该漏洞利用条件严苛(ApacheLog4j2.15.0默认已关闭lookup功能,即使开启lookup功能,也将JNDI连接限制为本地主机,用户需手动修改日志配置以开启lookup功能并增加额外配置才能允许攻击者绕过2.15.0版本的限制成功触发此漏洞),影响有限,用户不必惊慌,目前官方已有安全版本,鉴于Log4j在全球范围内部署量较大,建议用户尽快升级至安全版本。

当前漏洞状态

漏洞描述

ApacheLog4j是Apache的一个开源项目,Apachelog4j2是Log4j的升级版本,我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。

近日,奇安信CERT监测到Apache官方将ApacheLog4j拒绝服务攻击漏洞(CVE-2021-45046)安全通告改为ApacheLog4j远程代码执行漏洞(CVE-2021-45046)安全通告,并将其CVSSv3分数从3.7上升到9.0。

当log4j配置使用非默认模式布局和上下文查找(例如$${ctx:loginId})时,使用JNDI查找模式输入恶意输入数据可以导致信息泄露、本地代码执行、拒绝服务,在某些环境下可远程代码执行。此漏洞影响log4j2.0-beta9到2.15.0的所有版本,2.12.2版本不受影响。经奇安信CERT研判,该漏洞利用条件严苛(ApacheLog4j2.15.0默认已关闭lookup功能,即使开启lookup功能,也将JNDI连接限制为本地主机,用户需手动修改日志配置以开启lookup功能并增加额外配置才能允许攻击者绕过2.15.0版本的限制成功触发此漏洞),影响有限,用户不必惊慌,目前官方已有安全版本,鉴于Log4j在全球范围内部署量较大,建议用户尽快升级至安全版本。

CVE-2021-45046ApacheLog4j远程代码执行漏洞

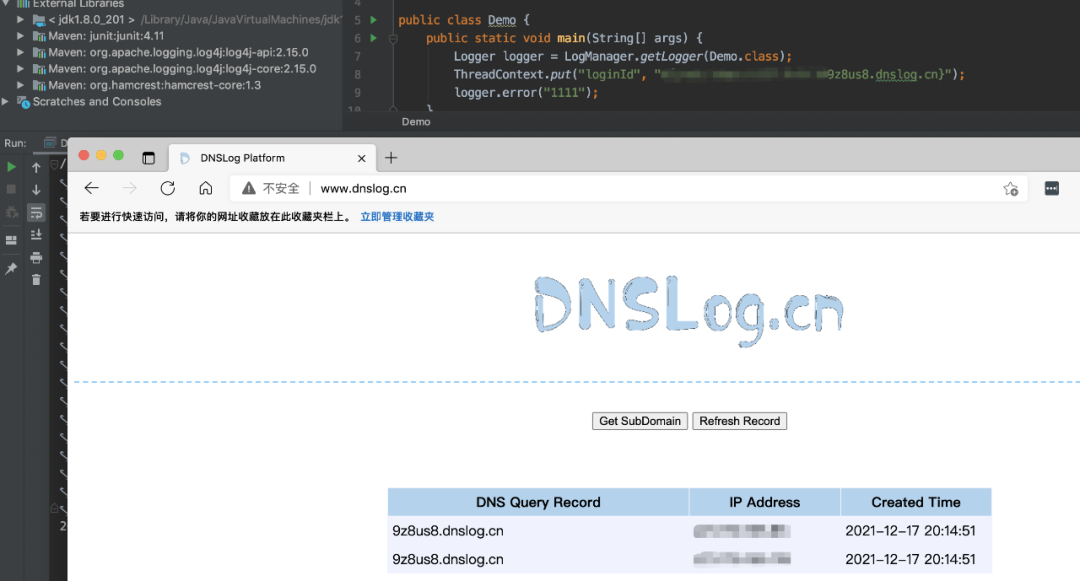

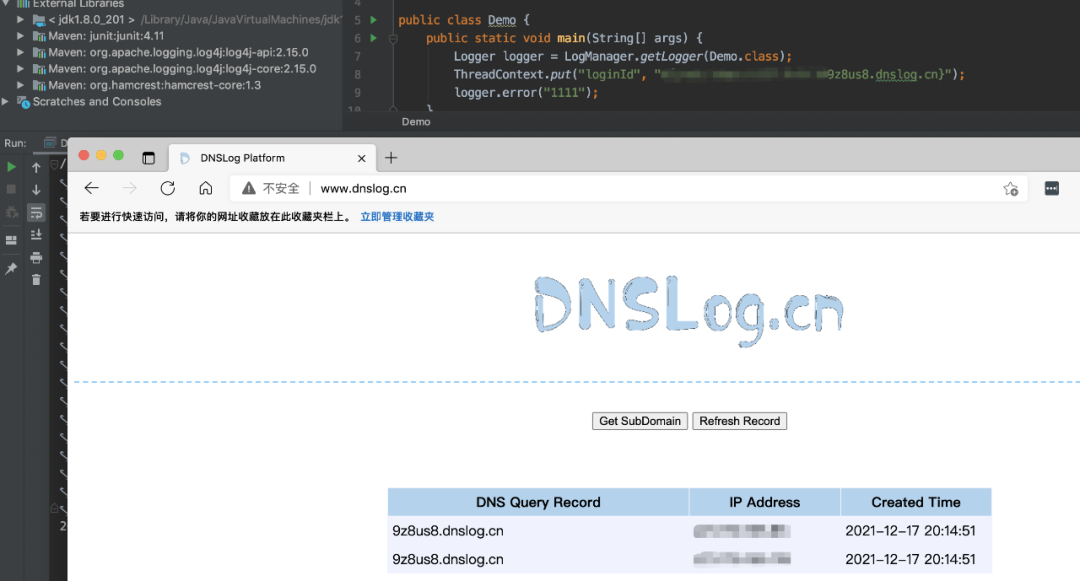

奇安信CERT第一时间分析并复现了ApacheLog4j远程代码执行漏洞(CVE-2021-45046),复现截图如下:

风险等级

奇安信CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

2.0-beta9

2.13.0

处置建议

目前ApacheLog4j官方已有可更新版本,用户可升级至安全版本:

Java8版本用户可升级至ApacheLog4j2.16.0版本:https://logging.apache.org/log4j/2.x/download.html

Java7版本用户可升级至ApacheLog4j2.12.2版本:https://github.com/apache/logging-log4j2/releases/tag/rel%2F2.12.2

若无法及时升级至安全版本,可采用以下缓解措施来缓解此漏洞:

移除classpath中的JndiLookup类文件,并重启服务:

zip-q-dlog4j-core-*.jarorg/apache/logging/log4j/core/lookup/JndiLookup.class

注:Log4j1.x不受此漏洞影响。

产品解决方案

奇安信网站应用安全云防护系统已更新防护特征库奇安信网神网站应用安全云防护系统已全面支持对ApacheLog4j远程代码执行漏洞的防护。

奇安信开源卫士已支持

奇安信开源卫士20211217.919版本已支持对ApacheLog4j远程代码执行漏洞(CVE-2021-45046)的检测。

奇安信天眼检测方案

奇安信天眼新一代安全感知系统已经能够有效检测针对该漏洞的攻击,请将规则版本升级到3.0.1217.13172或以上版本。规则ID及规则名称:

0x10020E36,ApacheLog4j2PatternLayoutContextLookup自定义配置漏洞(CVE-2021-45046)。奇安信天眼流量探针规则升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

参考资料

[1]https://github.com/apache/logging-log4j2

[2]https://github.com/apache/logging-log4j2/commit/7fe72d6

[3]https://logging.apache.org/log4j/2.x/security.html

时间线

2021年12月17日,奇安信CERT发布安全风险通告

到奇安信NOX-安全监测平台查询更多漏洞详情

奇安信CERT长期招募安全研究员

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号