奇安信CERT

致力于第一时间为企业级用户提供安全风险通告和有效解决方案。

安全通告

近日,奇安信CERT监测到F5官方发布BIG-IPiControlREST命令执行漏洞(CVE-2022-1388)。未经身份验证的远程攻击者可利用此漏洞执行任意系统命令。奇安信CERT已复现此漏洞,同时监测到已有PoC流出。经研判,此漏洞利用难度极低,影响较大。建议客户尽快做好自查,及时更新至最新版本。

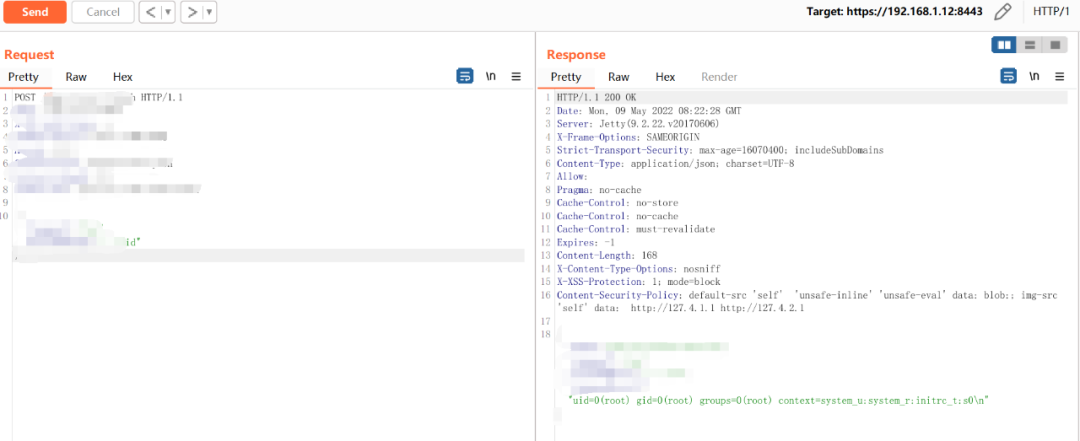

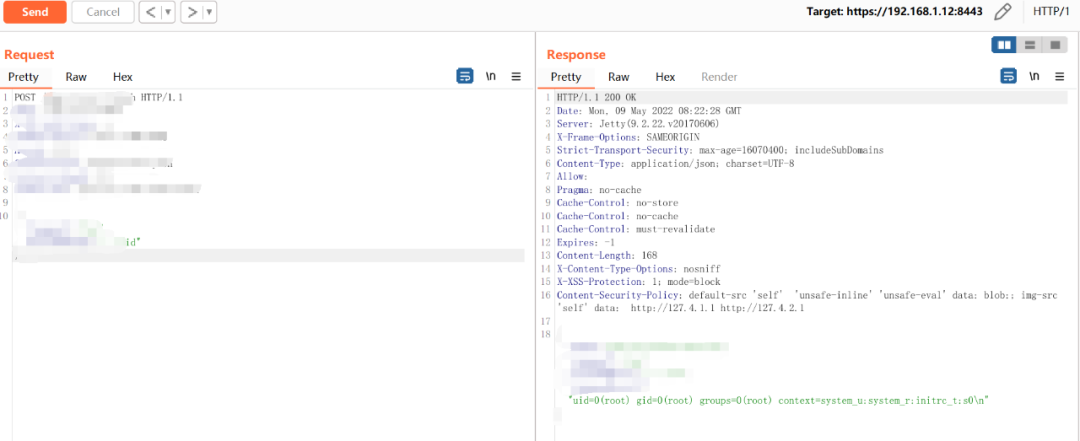

奇安信CERT已成功复现F5BIG-IPiControlREST命令执行漏洞,复现截图如下:

风险等级

奇安信CERT风险评级为:极危

风险等级:蓝色(一般事件)

影响范围

16.1.0

15.1.0

14.1.0

13.1.0

12.1.0

11.6.1

处置建议

一、请尽快升级至以下安全版本,BIG-IP11.x和BIG-IP12.x系列没有修复版本:

BIG-IP17.0.0

BIG-IP16.1.2.2

BIG-IP15.1.5.1

BIG-IP14.1.4.6

BIG-IP13.1.5

二、若无法立即升级至安全版本,可采取以下缓解措施(详细步骤可参考https://support.f5.com/csp/article/K23605346):

1.通过自身IP地址阻止iControlREST访问

2.通过管理界面阻止iControlREST访问

3.修改BIG-IPhttpd配置

除了通过自有IP地址和管理界面阻止访问之外,或者如果这些选项在您的环境中不可行,则作为阻止访问的替代方法,您可以修改BIG-IPhttpd配置以缓解此问题。

对于BIG-IP14.1.0及更高版本:

a.输入以下命令,登录BIG-IP系统的TMOSShell(tmsh):

tmsh

b.输入以下命令打开httpd配置进行编辑:

edit/syshttpdall-properties

c.找到以includenone开头的行并将none替换为以下文本:

注意:如果当前的include语句已经包含非none的配置,请将以下配置添加到当前配置的末尾,在现有的双引号字符(")内。

RequestHeadersetconnectionclose

RequestHeadersetconnectionkeep-alive

RequestHeadersetconnectionclose

d.更新include语句后,使用ESC键退出编辑器交互模式,然后输入以下命令保存更改:

:wq

e.在保存更改(y/n/e)提示下,选择y以保存更改

f.输入以下命令保存BIG-IP配置:

save/sysconfig

对于BIG-IP14.0.0及更早版本:

a.输入以下命令登录到BIG-IP系统的tmsh:

tmsh

b.输入以下命令打开httpd配置进行编辑:

edit/syshttpdall-properties

c.找到以includenone开头的行并将none替换为以下文本:

注意:如果当前的include语句已经包含非none的配置,请将以下配置添加到当前配置的末尾,在现有的双引号字符(")内。

"RequestHeadersetconnectionclose"

d.更新include语句后,使用ESC键退出编辑器交互模式,然后输入以下命令保存更改:

:wq

e.在保存更改(y/n/e)提示下,选择y以保存更改

f.通过输入以下命令保存BIG-IP配置:

save/sysconfig

产品解决方案

奇安信天眼产品解决方案

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0509.13333上版本。规则名称:F5BIG-IPiControlREST远程代码执行漏洞(CVE-2022-1388),规则ID:0x10020EF5。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神统一服务器安全管理平台更新入侵防御规则库

奇安信网神虚拟化安全轻代理版本将于5月10日发布入侵防御规则库2022.05.10版本,支持对F5BIG-IPiControlREST远程代码执行漏洞(CVE-2022-1388)的防护,届时请用户联系技术支持人员获取规则升级包对轻代理版本进行升级。

奇安信网神统一服务器安全管理平台将于5月10日发布入侵防御规则库10574版本,支持对F5BIG-IPiControlREST远程代码执行漏洞(CVE-2022-1388)的防护,届时请用户联系技术支持人员获取规则升级包对融合版本进行升级。

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全面支持对F5BIG-IPiControlREST远程代码执行漏洞(CVE-2022-1388)的防护。

参考资料

[1]https://support.f5.com/csp/article/K23605346

时间线

2022年5月9日,奇安信CERT发布安全风险通告

到奇安信NOX-安全监测平台查询更多漏洞详情

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号