奇安信CERT

致力于第一时间为企业级用户提供安全风险通告和有效解决方案。

安全通告

近日,奇安信CERT监测到MicrosoftWindows支持诊断工具(MSDT)远程代码执行漏洞的在野利用、PoC、EXP、技术细节。攻击者可通过恶意Office文件中远程模板功能从服务器获取恶意HTML文件,通过'ms-msdt'URI来执行恶意PowerShell代码。值得注意的是,该漏洞在宏被禁用的情况下,仍能通过MSDT(MicrosoftSupportDiagnosticsTool)功能执行代码,当资源管理器中的预览功能打开时,甚至无需打开文件,仅通过单击文件,在右侧预览窗格预览即可触发该漏洞。目前,奇安信CERT已监测到此漏洞的在野利用、PoC、EXP及利用细节,鉴于该漏洞目前处于在野利用状态,建议用户尽快采取缓解措施避免受此漏洞影响。

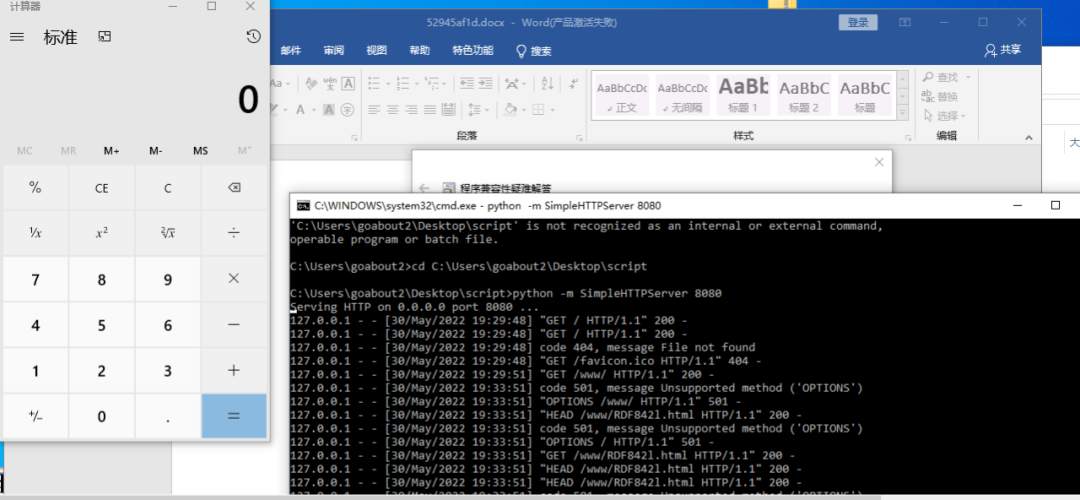

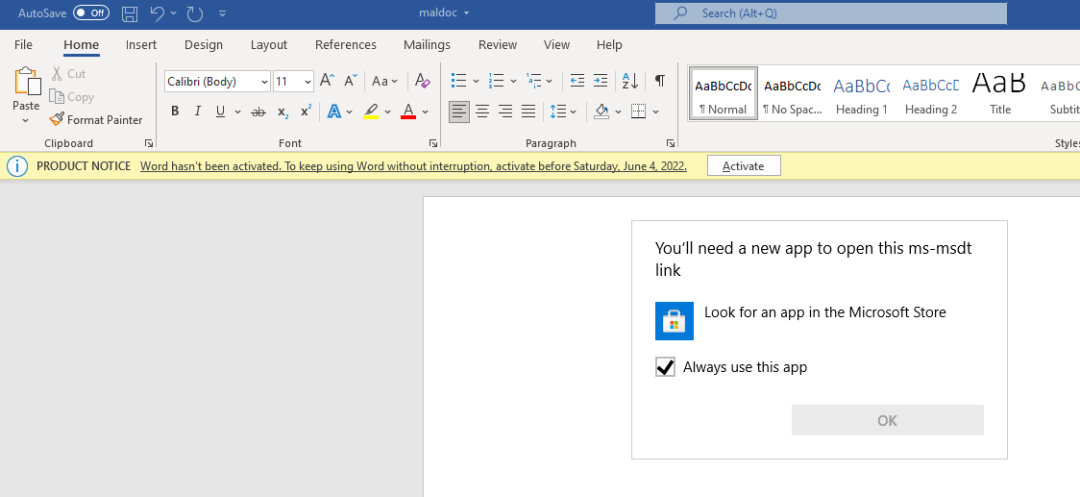

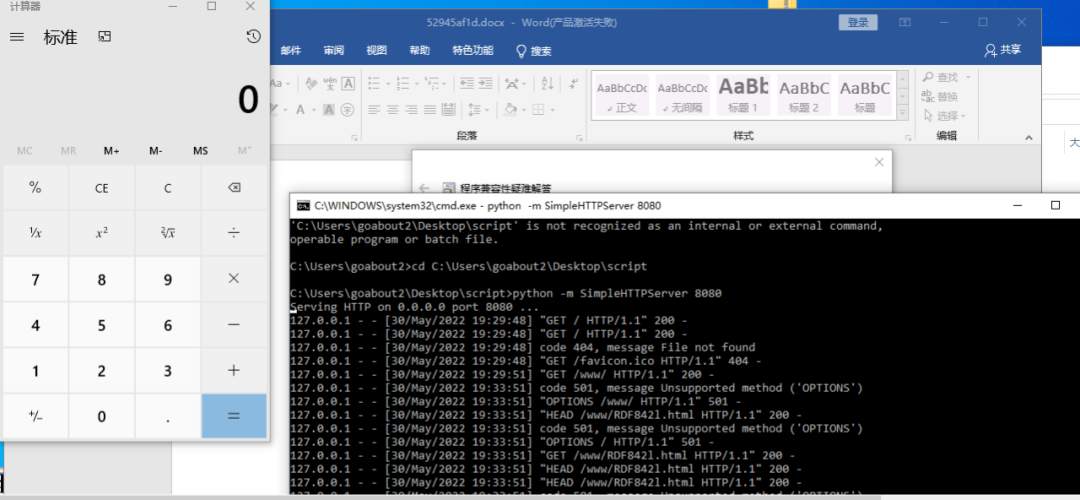

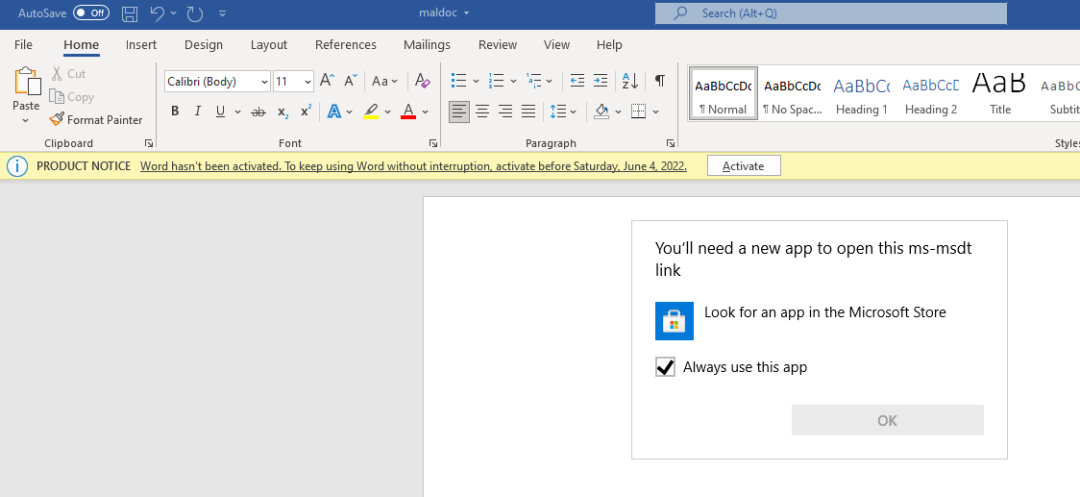

奇安信红雨滴团队已成功复现MicrosoftWindows支持诊断工具(MSDT)远程代码执行漏洞,复现截图如下:

风险等级

奇安信CERT风险评级为:高危

风险等级:蓝色(一般事件)

威胁评估

处置建议

用户可通过执行以下缓解方案避免受该漏洞影响:

1.警惕下载来路不明的文档,同时关闭预览窗格。

2.升级MicrosoftDefender防病毒软件到1.367.719.0或更高版本。在以下签名下,MicrosoftDefender防病毒软件可以为该漏洞利用提供检测和保护:

木马:Win32/Mesdetty.A

木马:Win32/Mesdetty.B

行为:Win32/MesdettyLaunch.A

行为:Win32/MesdettyLaunch.B

行为:Win32/MesdettyLaunch.C

3.如果在您的环境中使用MicrosoftDefender的AttackSurfaceReduction(ASR)规则,则在Block模式下激活“阻止所有Office应用程序创建子进程”规则。若您还没有使用ASR规则,可先在Audit模式下运行规则,并监视其结果,以确保不会对用户造成不利影响;

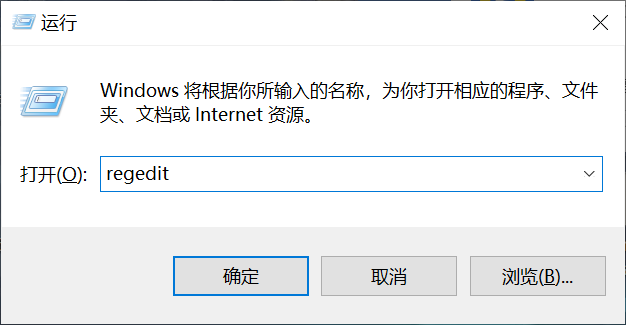

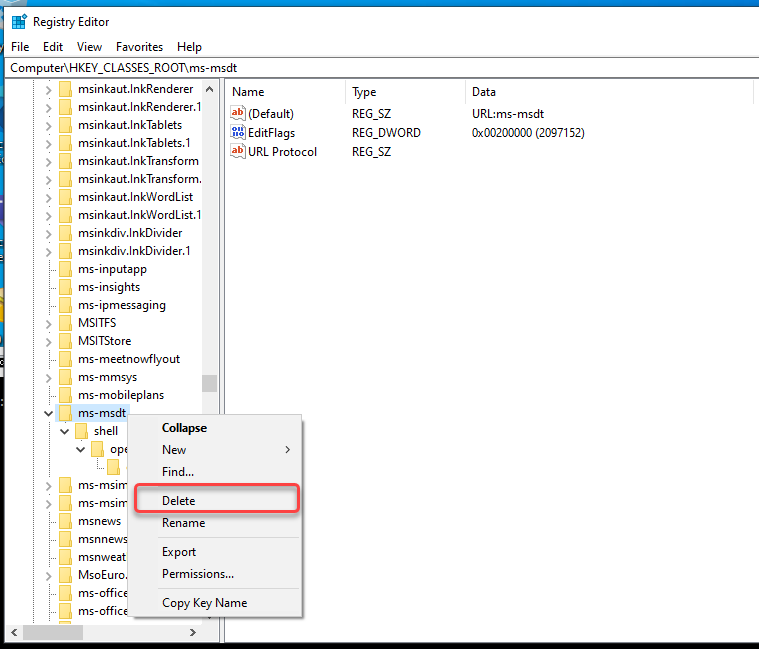

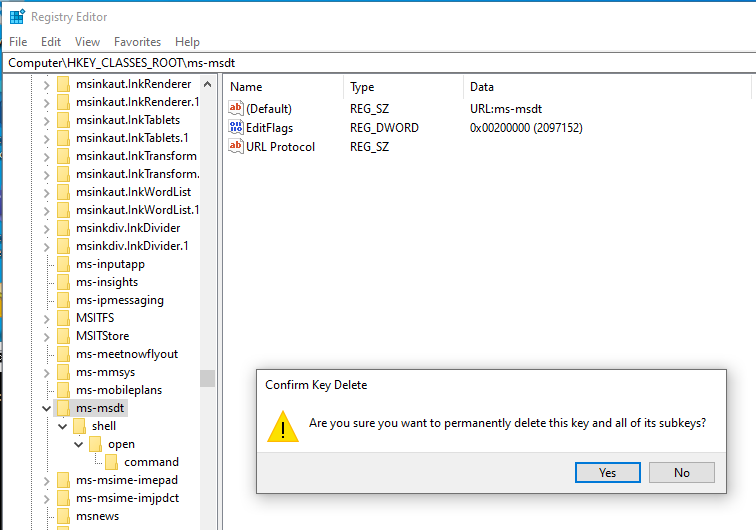

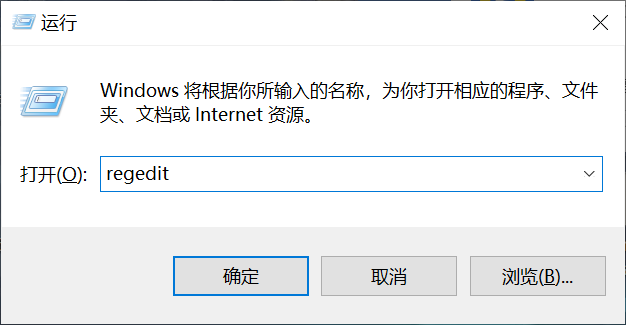

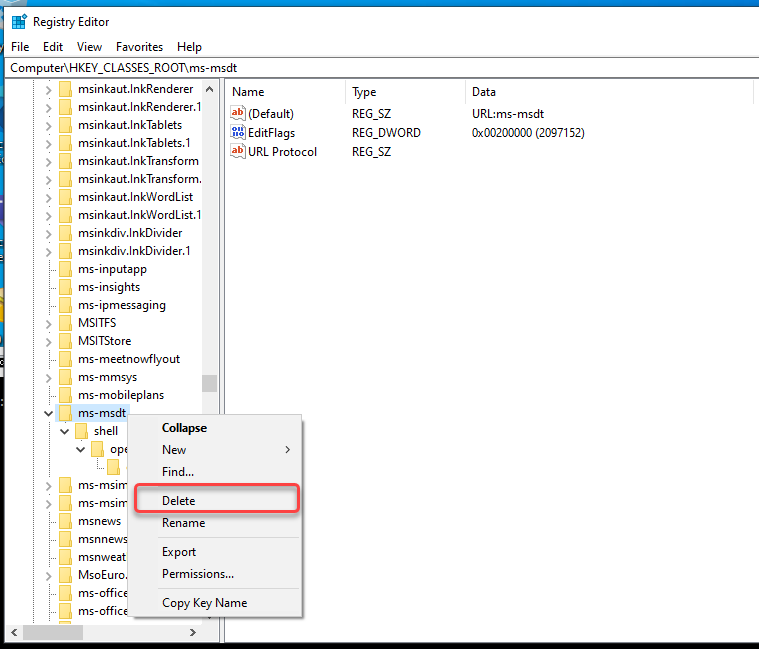

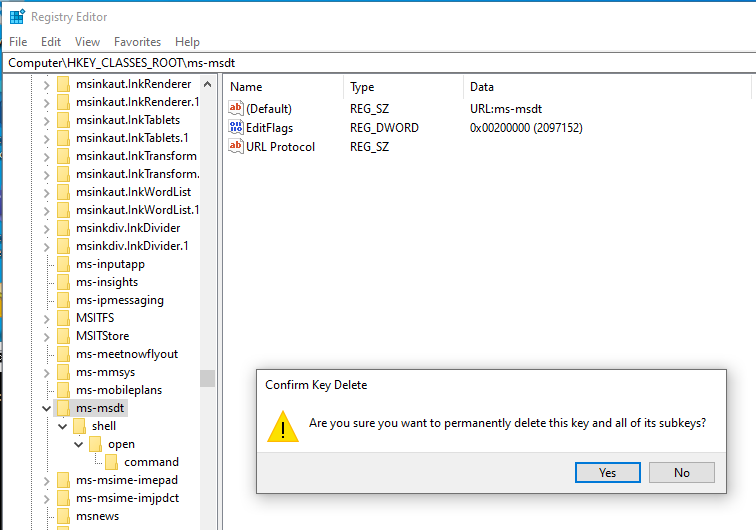

4.移除ms-msdt的文件类型关联,在windows注册表找到HKCR:\ms-msdt并删除该条目。当恶意文档被打开时,Office将无法调用ms-msdt,从而阻止恶意软件运行。注意在使用此缓解方案之前,请确保对注册表设置进行备份。

通过命令行删除:

1、以管理员身份运行命令提示符。

2、要备份注册表项,请执行命令"regexportHKEY_CLASSES_ROOT\ms-msdtfilename"。

3、执行命令"regdeleteHKEY_CLASSES_ROOT\ms-msdt/f"。

图形化示例:

如何恢复已删除的注册表:

1、以管理员身份运行命令提示符。

2、要备份注册表项,请执行命令"regimportfilename"。

产品解决方案

奇安信天擎终端安全管理系统

奇安信天擎终端安全管理系统解决方案:目前针对MicrosoftOffice代码执行漏洞,V6和V10版本均支持检测与拦截。

一、针对漏洞攻击行为天擎V10/V6均已支持拦截

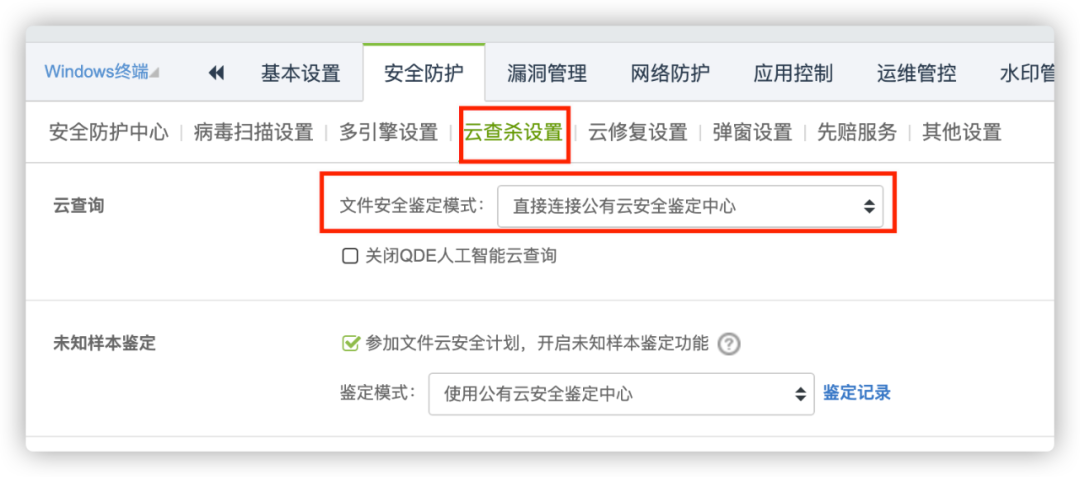

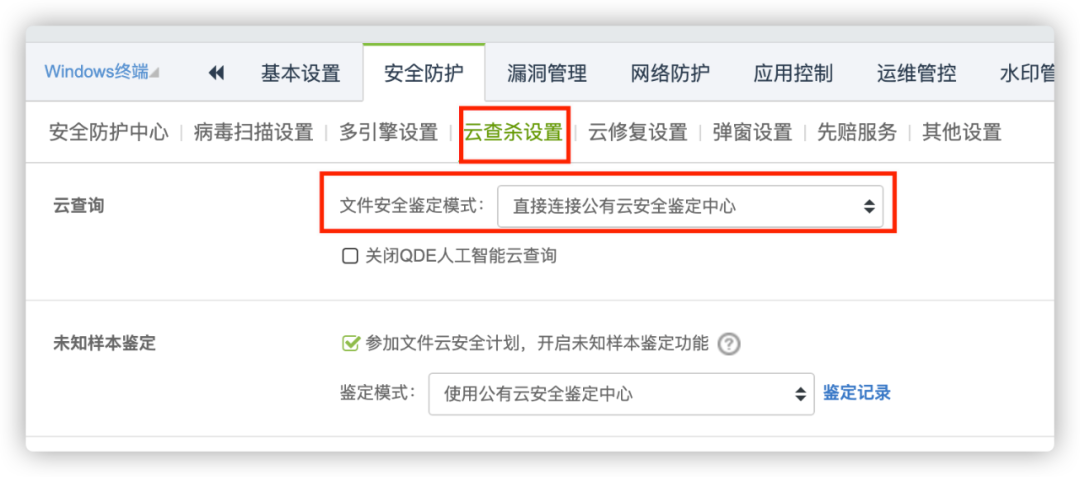

针对可以连接互联网的终端,请连接到“奇安信公有云鉴定中心”。

进入天擎控制台将“云查模式”修改为“直接连接公有云鉴定中心”即可实现对该漏洞的拦截。

1、天擎V10关键防护设置

直接连接公有云配置:

2、天擎V6关键防护设置

直接连接公有云配置:

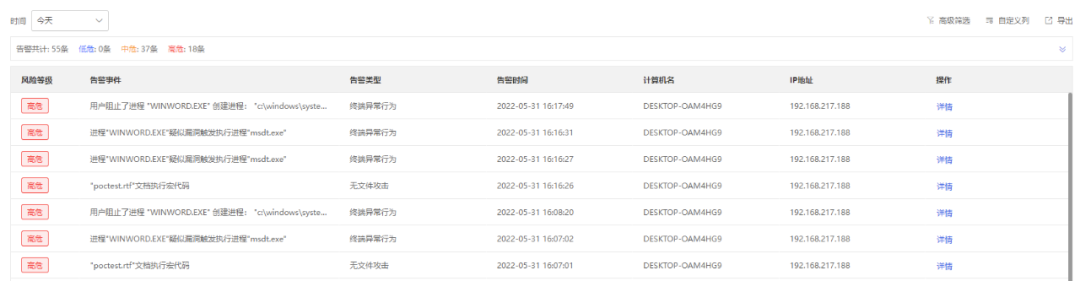

3、拦截效果

天擎V10拦截效果

天擎V6拦截效果

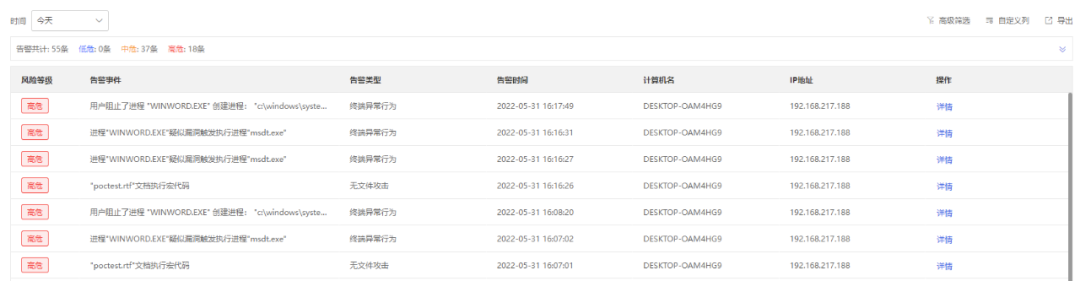

二、天擎EDR支持对漏洞攻击的多阶段行为检测与拦截

天擎EDR可以实现对该漏洞攻击多阶段的行为检测与告警。

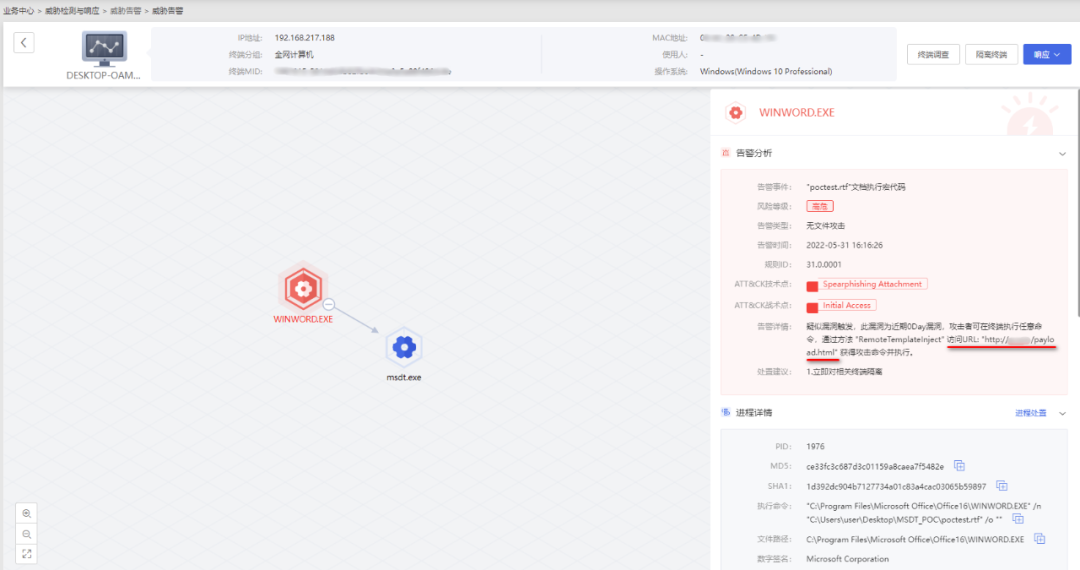

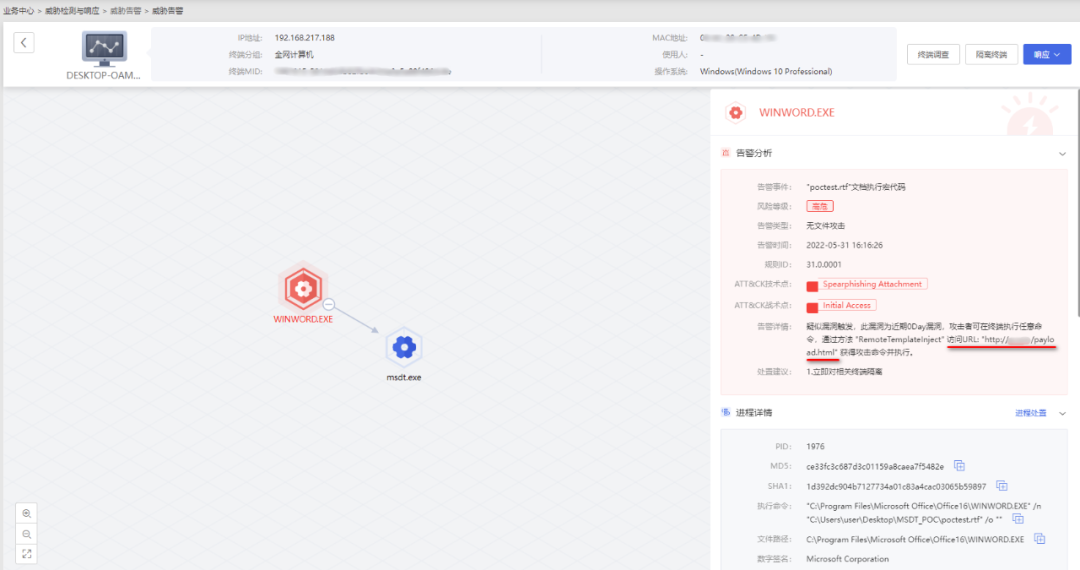

第一阶段,office进程加载远程模板的检测

触发漏洞后,“winword.exe”进程加载远程模版,执行攻击者设置的任意命令,天擎EDR可精准获取到“winword.exe”进程加载远程模版的远程服务器地址。

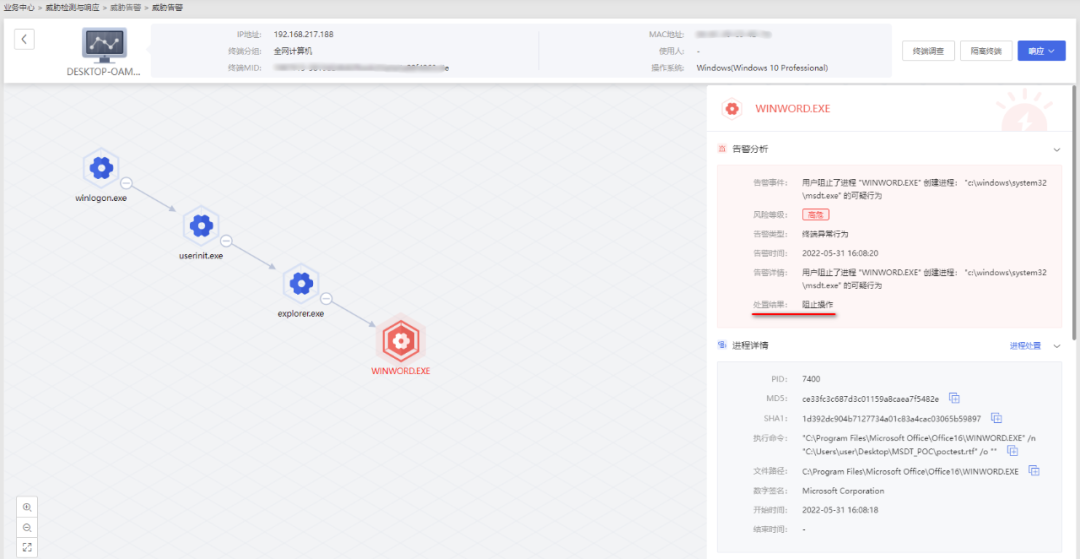

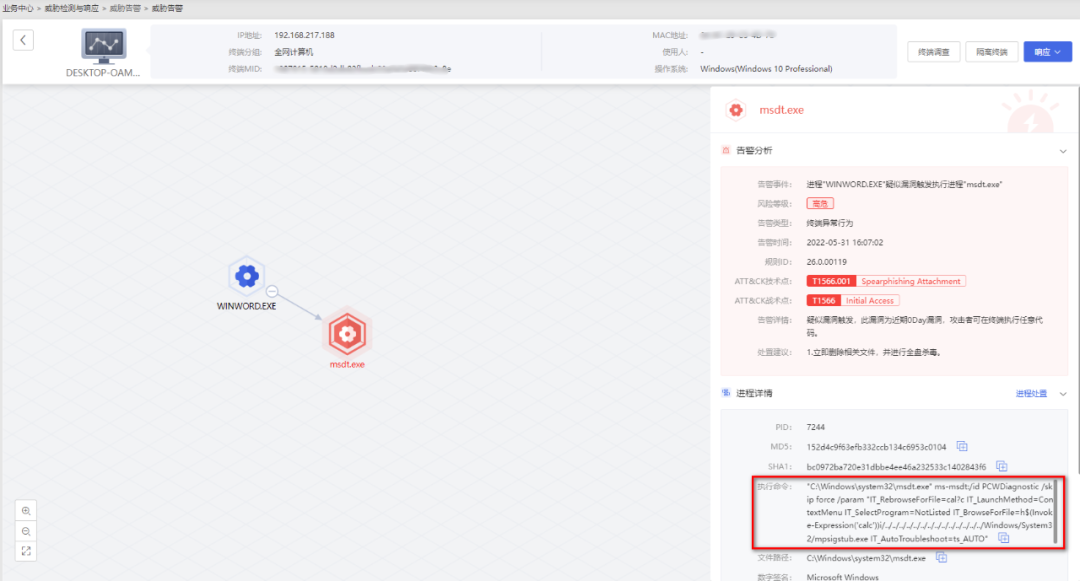

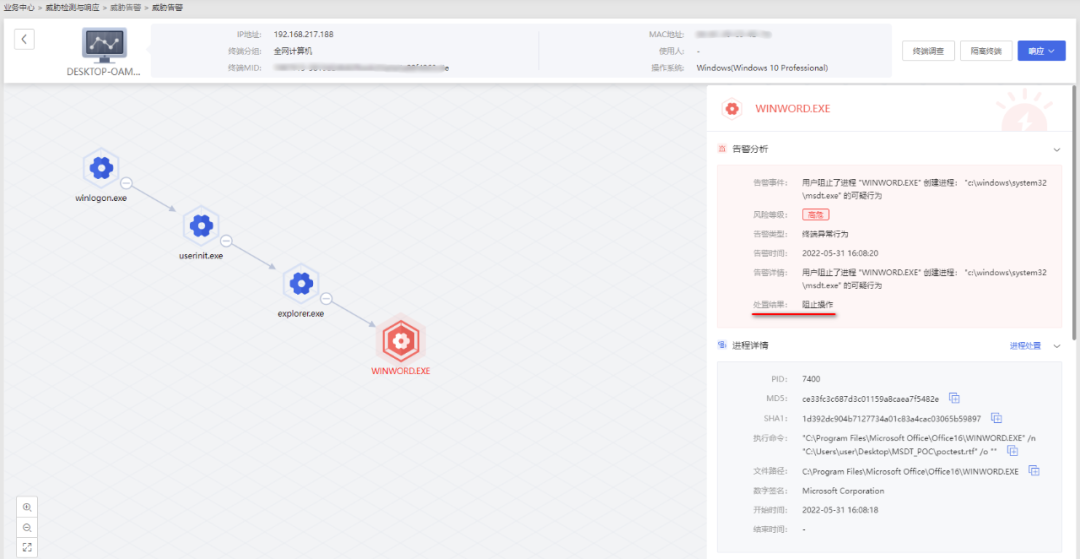

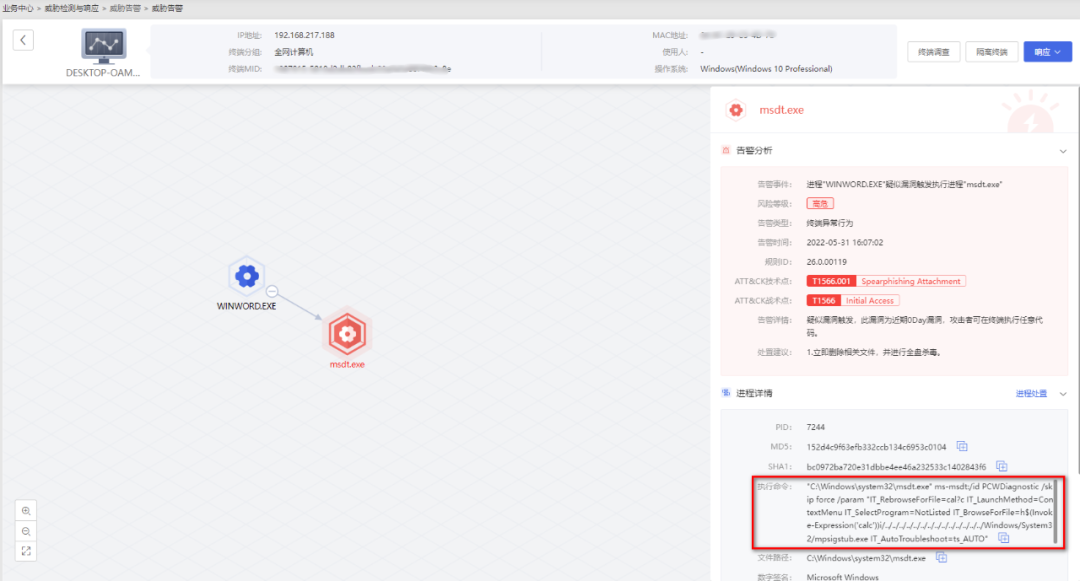

第二阶段,office进程创建msdt.exe的检测与拦截。

1、天擎EDR在云安全体系防护下,识别并拦截“winword.exe”启动“msdt.exe”执行代码的行为。实现在攻击发起的早期阶段对攻击行为精准的阻断。

2、对于未开启云安全的场景,EDR可对“winword.exe”启动“msdt.exe”执行代码的行为产生告警,用户可以通过“响应”工具进行操作,手动对威胁进行处置。

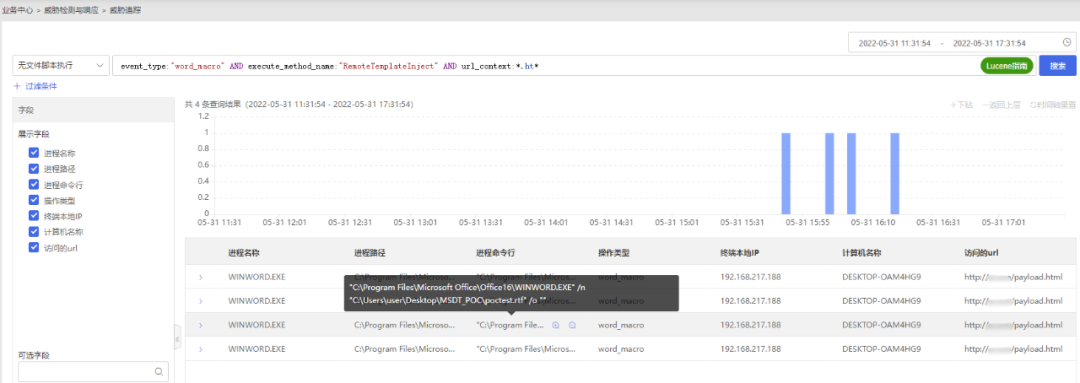

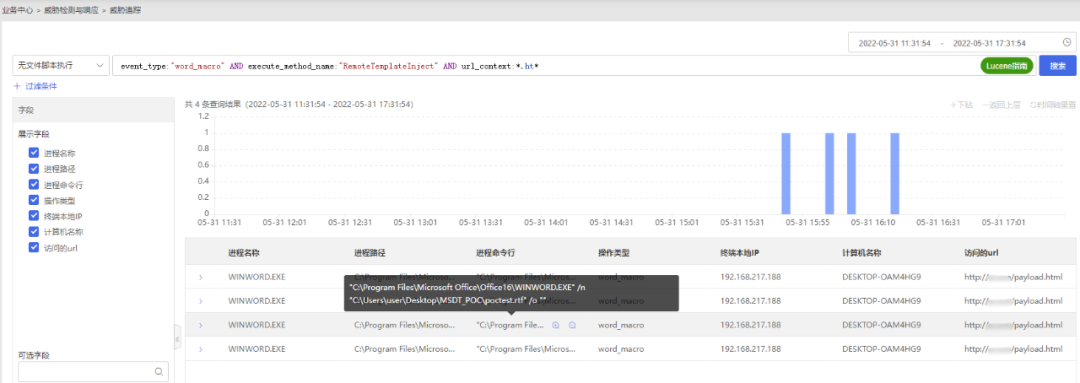

威胁追踪分析

可以使用“威胁追踪”分析工具,选择“无文件脚本执行”事件,使用如下查询语句检查是否有请求远程模版的对该漏洞进行分析:

event_type:"word_macro"ANDexecute_method_name:"RemoteTemplateInject"ANDurl_context:*.ht*

参考资料

[1]https://thehackernews.com/2022/05/watch-out-researchers-spot-new.html

[2]https://www.huntress.com/blog/microsoft-office-remote-code-execution-follina-msdt-bug

[3]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-30190

[4]https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability/

时间线

2022年5月31日,奇安信CERT发布安全风险通告。

到奇安信NOX-安全监测平台查询更多漏洞详情

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号