奇安信CERT

致力于第一时间为企业级用户提供安全风险通告和有效解决方案。

安全通告

近日,奇安信CERT监测到GTSCSOC团队发布博客,披露了MicrosoftExchangeServer中的两个0Day漏洞,包括:MicrosoftExchangeServer权限提升漏洞(CVE-2022-41040)和MicrosoftExchangeServer远程代码执行漏洞(CVE-2022-41082)。经过身份验证的远程攻击者可使用相关漏洞利用链在目标系统上执行任意代码。目前,这两个漏洞已被检测到在野利用。鉴于这些漏洞影响较大,微软官方已发布安全补丁,奇安信CERT强烈建议客户尽快修复漏洞。

本次更新内容:

监测到微软发布安全补丁,更新处置建议。

威胁评估

处置建议

微软已于11月发布此漏洞受影响版本的安全补丁,强烈建议受影响的用户尽快安装安全补丁进行防护。建议受影响用户通过以下链接进行手动更新:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41040

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

检测方案:

一、使用PowerShell命令

Get-ChildItem-Recurse-Path-Filter"*.log"|Select-String-Pattern'powershell.*autodiscover\.json.*\@.*200'

二、使用NCSE0Scanner检测工具

GTSC基于exploit签名开发了扫描IIS日志文件的工具,相比PowerShell,该工具搜索时间更短。以下为工具下载链接:

https://github.com/ncsgroupvn/NCSE0Scanner

三、使用MicrosoftDefenderforEndpoint

用户可启用MicrosoftDefender防病毒以检测与此次在野利用漏洞相关的WebShell恶意软件。

详情可参考:https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server

四、入侵指标(IOC)

GTSC安全研究人员还提供了一些可用于识别感染的入侵指标(IOC),如下:

Webshell:

FileName:pxh4HG1v.ashx

Hash(SHA256):c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1

Path:C:\ProgramFiles\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx

FileName:RedirSuiteServiceProxy.aspx

Hash(SHA256):65a002fe655dc1751add167cf00adf284c080ab2e97cd386881518d3a31d27f5

Path:C:\ProgramFiles\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

FileName:RedirSuiteServiceProxy.aspx

Hash(SHA256):b5038f1912e7253c7747d2f0fa5310ee8319288f818392298fd92009926268ca

Path:C:\ProgramFiles\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

FileName:Xml.ashx

Hash(SHA256):c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1

Path:Xml.ashx

Filename:errorEE.aspx

SHA256:be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257

Path:C:\ProgramFiles\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx

DLL:

Filename:Dll.dll

SHA256:

074eb0e75bb2d8f59f1fd571a8c5b76f9c899834893da6f7591b68531f2b5d82

45c8233236a69a081ee390d4faa253177180b2bd45d8ed08369e07429ffbe0a9

9ceca98c2b24ee30d64184d9d2470f6f2509ed914dafb87604123057a14c57c0

29b75f0db3006440651c6342dc3c0672210cfb339141c75e12f6c84d990931c3

c8c907a67955bcdf07dd11d35f2a23498fb5ffe5c6b5d7f36870cf07da47bff2

Filename:180000000.dll(DumptừtiếntrìnhSvchost.exe)

SHA256:

76a2f2644cb372f540e179ca2baa110b71de3370bb560aca65dcddbd7da3701e

IP:

125[.]212[.]220[.]48

5[.]180[.]61[.]17

47[.]242[.]39[.]92

61[.]244[.]94[.]85

86[.]48[.]6[.]69

86[.]48[.]12[.]64

94[.]140[.]8[.]48

94[.]140[.]8[.]113

103[.]9[.]76[.]208

103[.]9[.]76[.]211

104[.]244[.]79[.]6

112[.]118[.]48[.]186

122[.]155[.]174[.]188

125[.]212[.]241[.]134

185[.]220[.]101[.]182

194[.]150[.]167[.]88

212[.]119[.]34[.]11

URL:

hxxp://206[.]188[.]196[.]77:8080/themes.aspx

C2:

137[.]184[.]67[.]33

更多细节可参考:https://gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html。

缓解方案:

一、在IIS服务器中添加新的URL重写规则

1)启用Exchange紧急缓解服务(EEMS)

对于启用了Exchange紧急缓解服务(EEMS)的客户,Microsoft发布了适用于ExchangeServer2016和ExchangeServer2019的URL重写缓解措施。该服务会自动启用缓解措施并更新URL重写规则。有关Exchange紧急缓解服务详情可参考:

https://techcommunity.microsoft.com/t5/exchange-team-blog/new-security-feature-in-september-2021-cumulative-update-for/ba-p/2783155

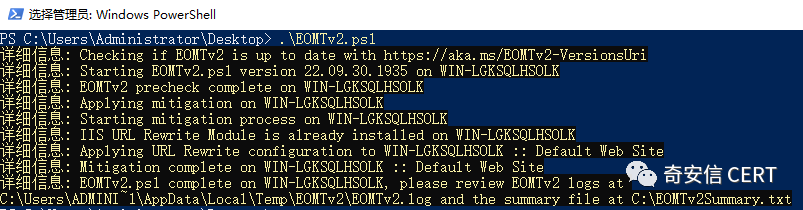

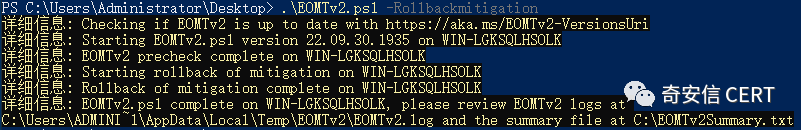

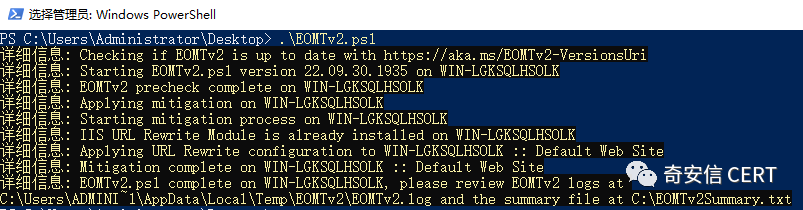

2)使用EOMTv2工具

Microsoft为URL重写缓解步骤创建了脚本工具EOMTv2,如果没有安装IISURL重写模块,脚本会自动下载并安装该模块。

工具链接:https://aka.ms/EOMTv2

1.使用方法:.\EOMTv2.ps1

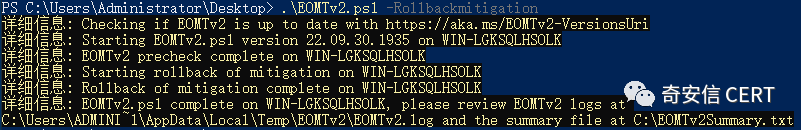

2.回滚EOMTv2缓解措施:.\EOMTv2.ps1-Rollbackmitigation

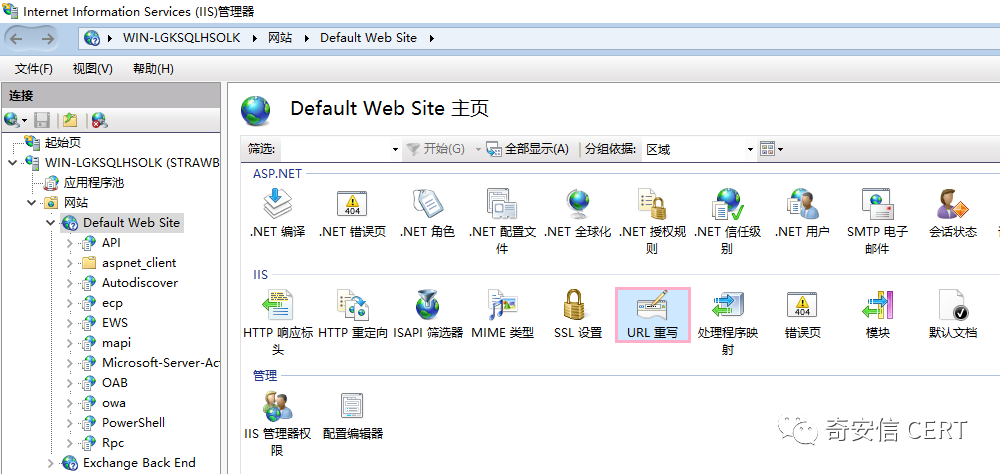

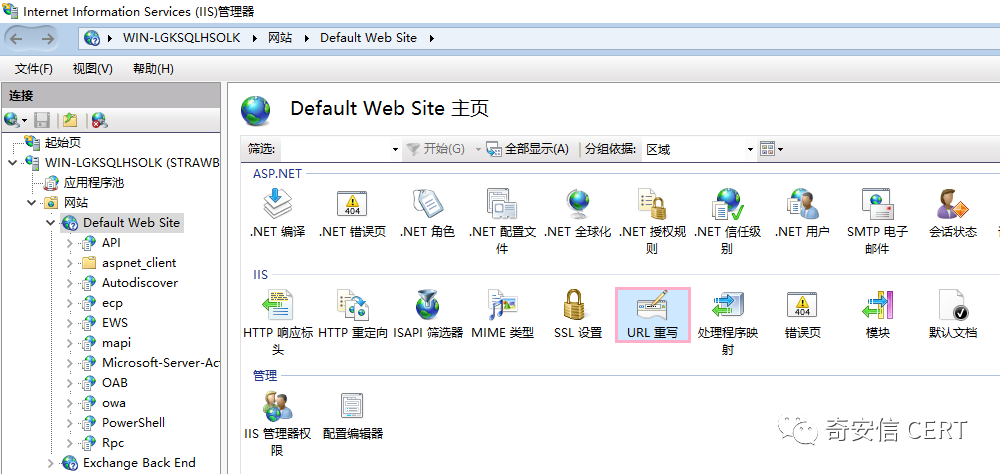

3)手动配置

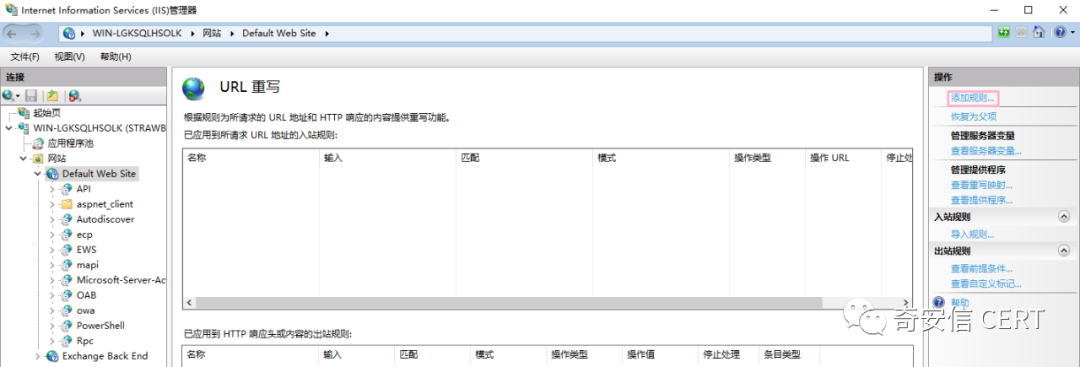

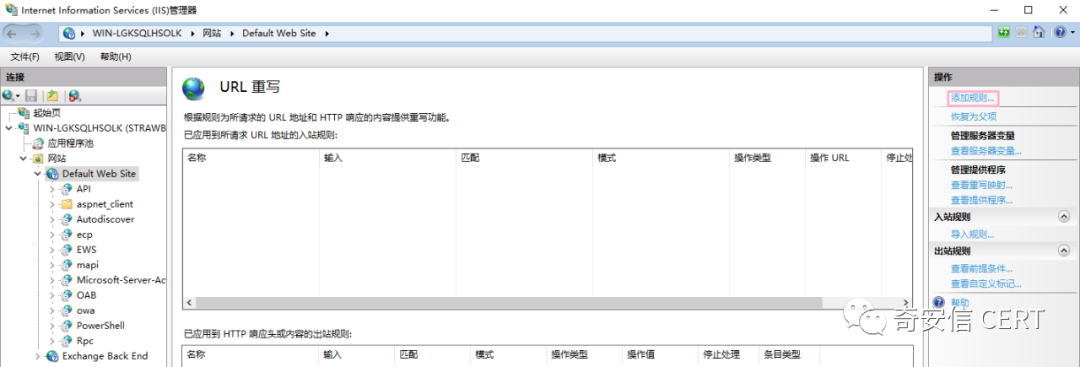

1.打开IIS管理器

2.选择DefaultWebSite(默认网站)

3.在功能视图中选择URL重写

4.在右侧的操作窗格中,单击添加规则,或右键选择添加规则

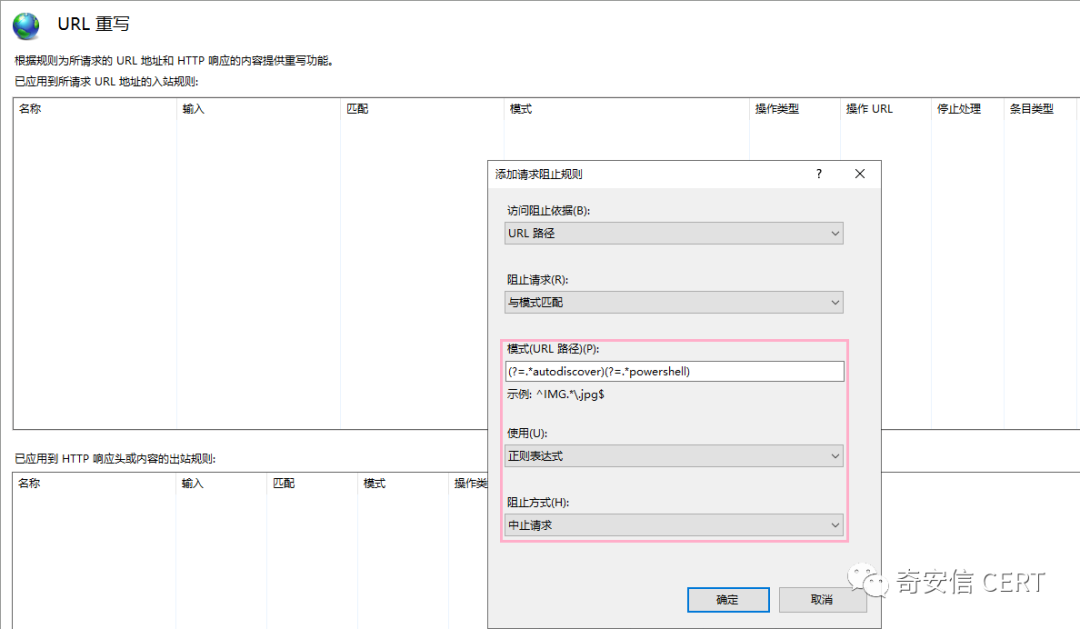

5.选择请求阻止并单击确定

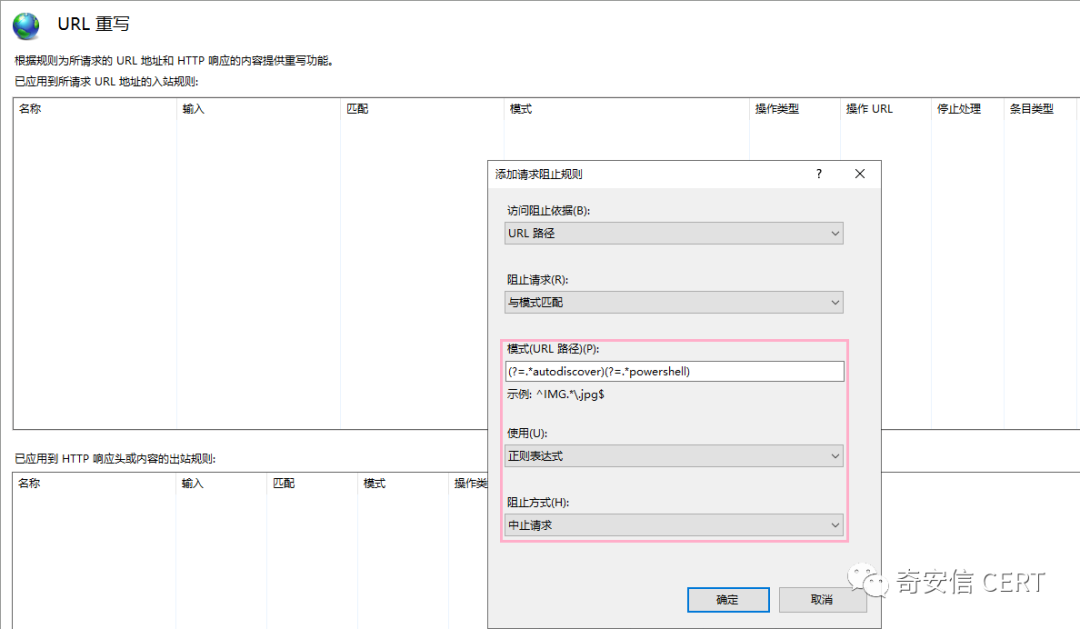

6.添加字符串”(?=.*autodiscover)(?=.*powershell)”(不包括引号)

7.使用处选择正则表达式

8.阻止方式处选择中止请求,然后单击确定

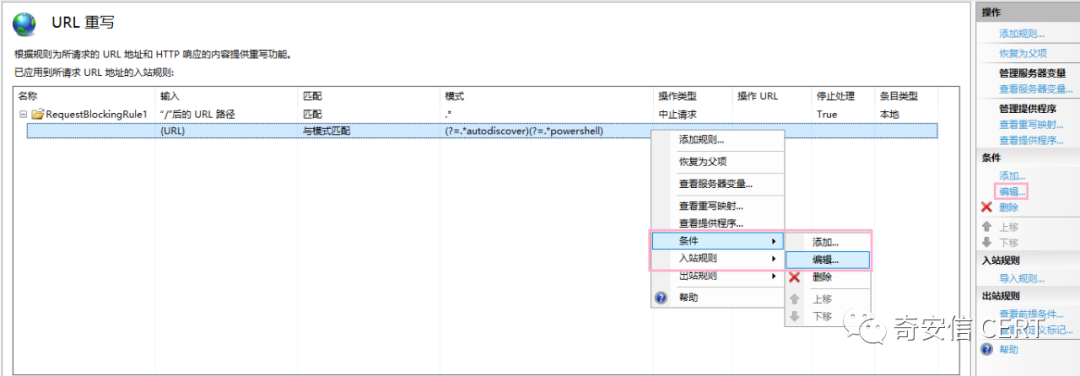

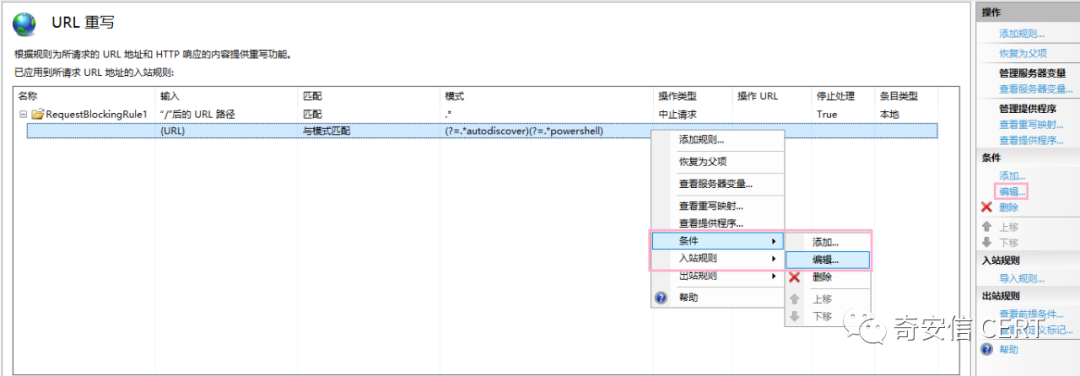

9.展开规则并选择模式为”(?=.*autodiscover)(?=.*powershell)”的规则,然后单击右侧条件下的编辑,或右键选择条件->编辑

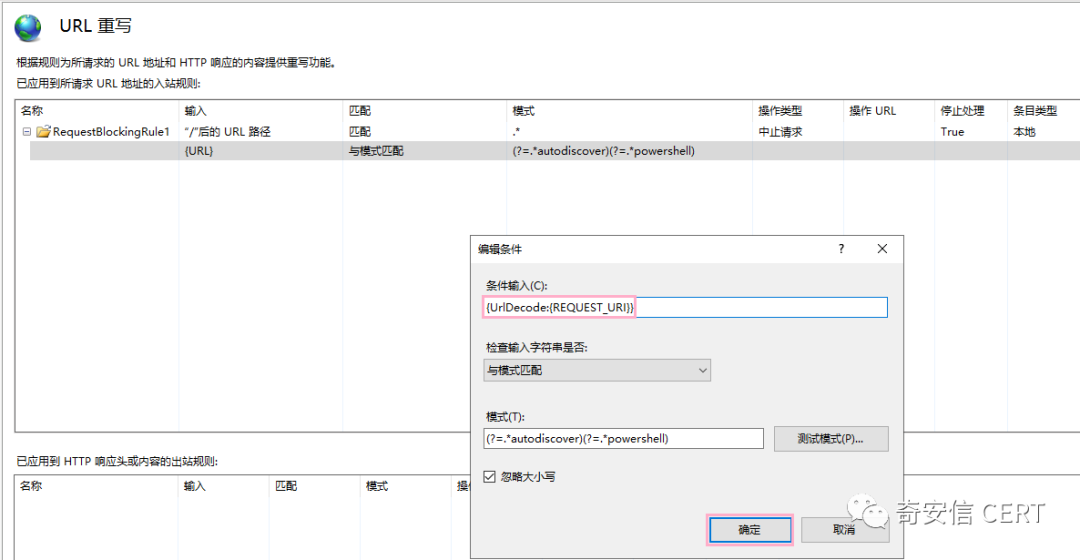

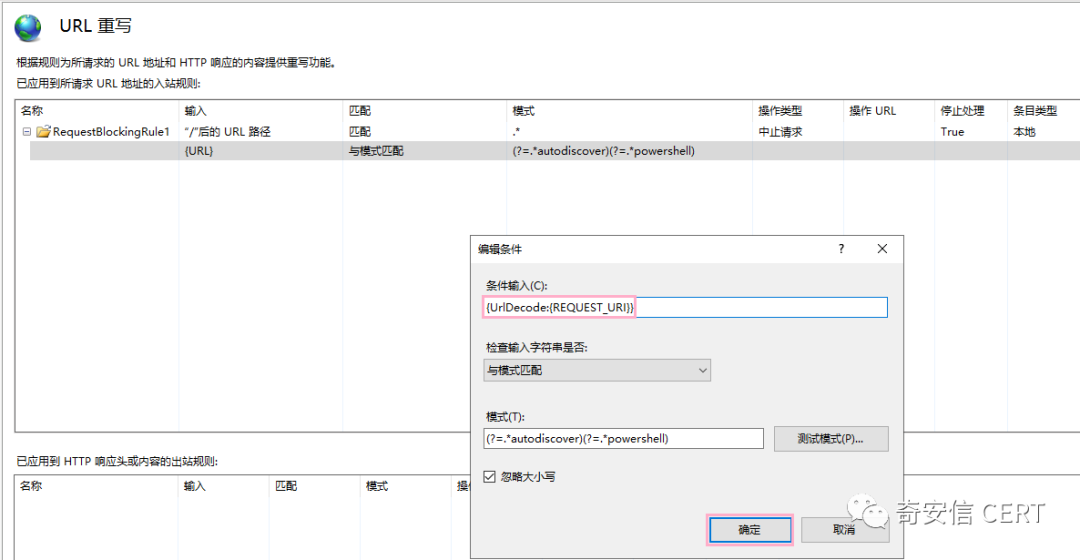

10.将条件输入由{URL}更改为{UrlDecode:{REQUEST_URI}},点击“确定”

注意:如果需要更改任何规则,最好删除并重新创建

影响:如果按照建议安装URLRewrite,对Exchange功能没有已知影响

参考:https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

二、禁止非管理员用户使用远程PowerShell访问

微软强烈建议ExchangeServer用户为组织中的非管理员用户禁用远程PowerShell访问。

关于如何禁用单用户或多用户远程PoweShell访问可参考以下链接:

https://learn.microsoft.com/en-us/powershell/exchange/control-remote-powershell-access-to-exchange-servers

产品解决方案

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全面支持对MicrosoftExchangeServer多个0Day漏洞的防护。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS5000/7000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:7636,建议用户尽快升级检测规则库至2210011240。

奇安信天眼检测方案

奇安信天眼新一代安全感知系统已经能够有效检测针对该漏洞的攻击,请将规则版本升级到3.0.1001.13572或以上版本。规则ID及规则名称:0x100212F9,MicrosoftExchangeServer远程代码执行漏洞(CVE-2022-41040/41082)。奇安信天眼流量探针规则升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

参考资料

[1]https://gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html

[2]https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

[3]https://www.zerodayinitiative.com/advisories/upcoming/

[4]https://www.bleepingcomputer.com/news/security/new-microsoft-exchange-zero-days-actively-exploited-in-attacks/

[5]https://www.fortinet.com/blog/threat-research/microsoft-exchange-zero-day-vulnerability-updates

[6]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

[7]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41040

[8]https://learn.microsoft.com/en-us/powershell/exchange/control-remote-powershell-access-to-exchange-servers

[9]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

[10]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41040

时间线

2022年9月30日,奇安信CERT发布安全风险通告;

2022年10月1日,奇安信CERT发布安全风险通告第二次更新;

2022年10月1日,奇安信CERT发布安全风险通告第三次更新;

2022年10月5日,奇安信CERT发布安全风险通告第四次更新;

2022年10月9日,奇安信CERT发布安全风险通告第五次更新;

2022年11月9日,奇安信CERT发布安全风险通告第六次更新;

到奇安信NOX-安全监测平台查询更多漏洞详情

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号