自网络安全上升为国家战略后,每当互联网上暴露出新的漏洞,各家单位都如临大敌,严阵以待。

纵观2020年,国家信息安全漏洞共享平台CNVD收录的漏洞不断突破新的记录,全年收录的漏洞总数较2019年同比增长24.23%。面对如此庞大的漏洞数量,没有一劳永逸的解决方案!

在攻防交替的博弈中,平静的湖面下暗潮汹涌,只有率先掌握【漏洞情报】的一方,才更加容易占据优势地位。

我们坚持的核心理念

现如今,市面上“漏洞情报”铺天盖地,有未经查验的、低危的、信息单一的,甚至是虚假的。

奇安信威胁情报中心始终认定:对用户来说,单独的漏洞信息实际上很难被应用,只有围绕漏洞所能导致的真实风险来提供漏洞情报,才是现阶段抵御漏洞威胁的突破口。

传统漏洞信息的痛点

针对已知的漏洞信息,传统防御手段逐渐显现出弊端,从获取信息到完成漏洞修复,必然经历一系列阻碍:

1.漏洞信息源杂乱,无法及时获取重要情报?2.漏洞信息单一,无法“对症下药”?3.重要业务不能中断,无法确定漏洞验证是否无阻/无损?4.官方补丁未出,“空窗期”不知如何处置?5......等等。

根据上述痛点,奇安信威胁情报中心正式发布【漏洞情报】,该情报从漏洞监测、漏洞挖掘、漏洞分析、漏洞评价、漏洞通知以及漏洞处置进行全生命周期的闭环管理,旨在为各企事业单位提供高精准、高可用漏洞情报,有效提升对漏洞预警、分析、处置和响应的能力。

图1漏洞情报的全生命周期闭环管理

漏洞情报的特色优势

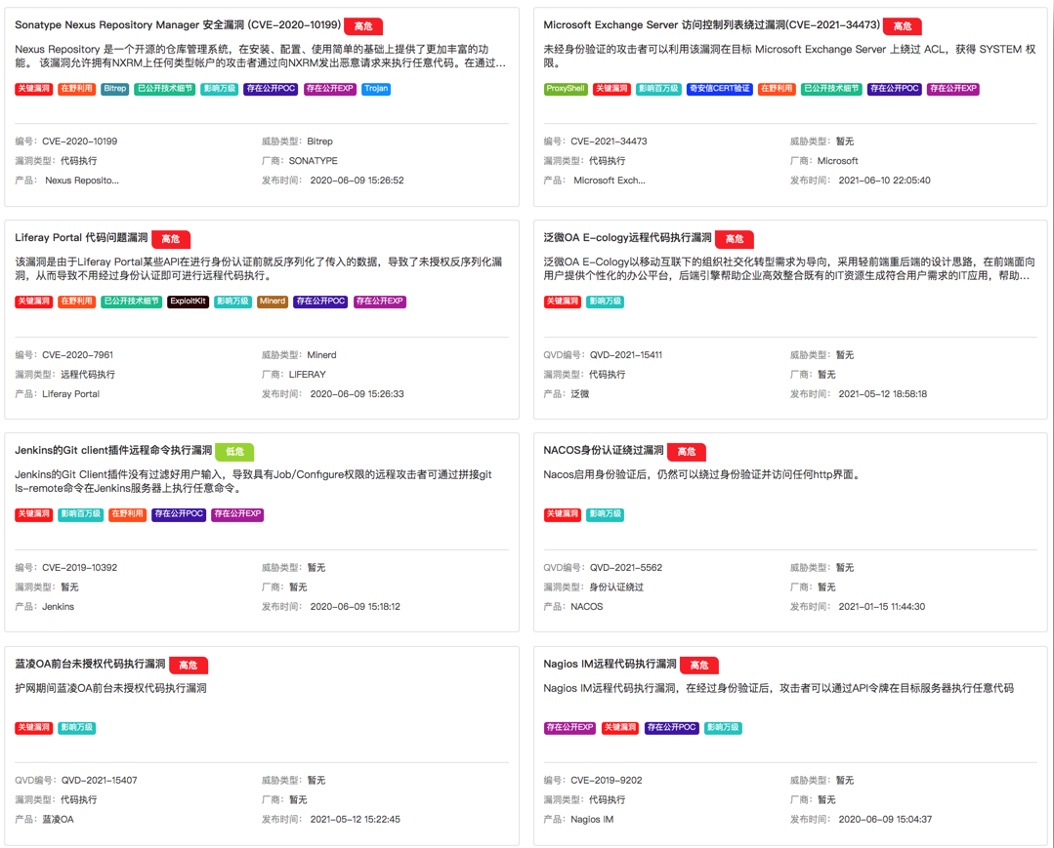

奇安信漏洞情报依托于自研漏洞感知处置引擎,聚合全面的多维漏洞信息,通过漏洞复现、标签标定、补丁验证、PoC|Exp测试等一系列的流程,对漏洞实际可产生的危害重新定级(更加符合国内安全环境的定级标准),形成准确可靠的漏洞情报,实时推送给用户。同时,还提供完善的漏洞情报机读服务,帮助用户为风险处置赢取充分时间,做到防患于未然。

01

全面的多维漏洞信息整合及属性标定

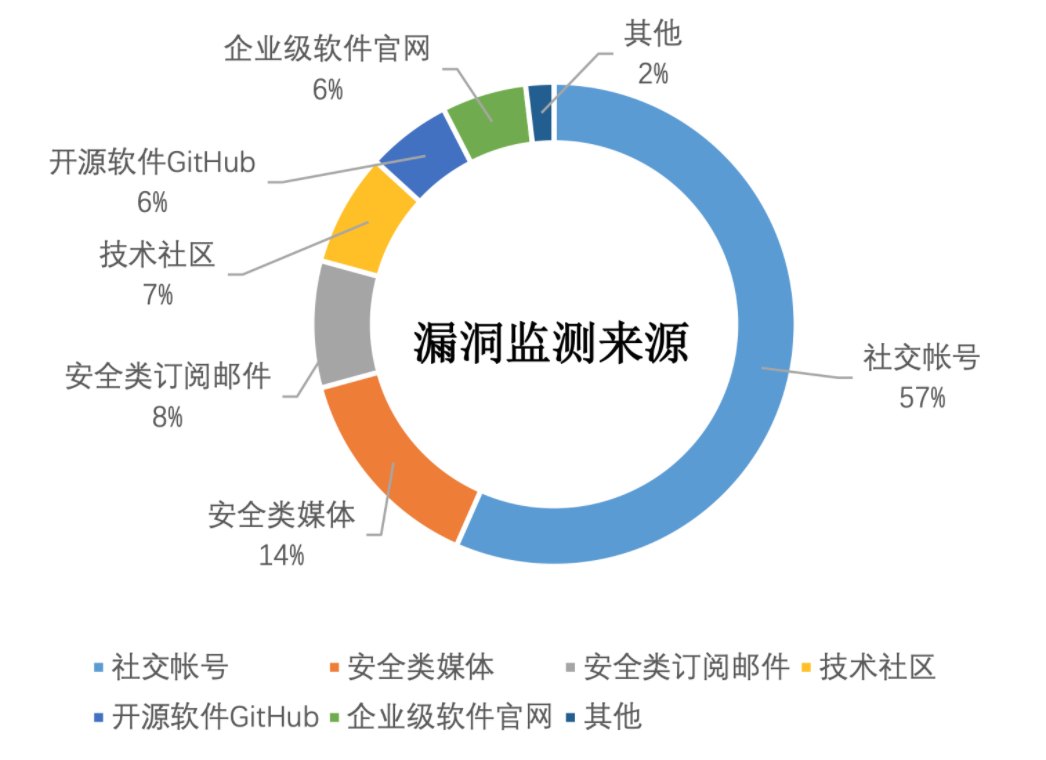

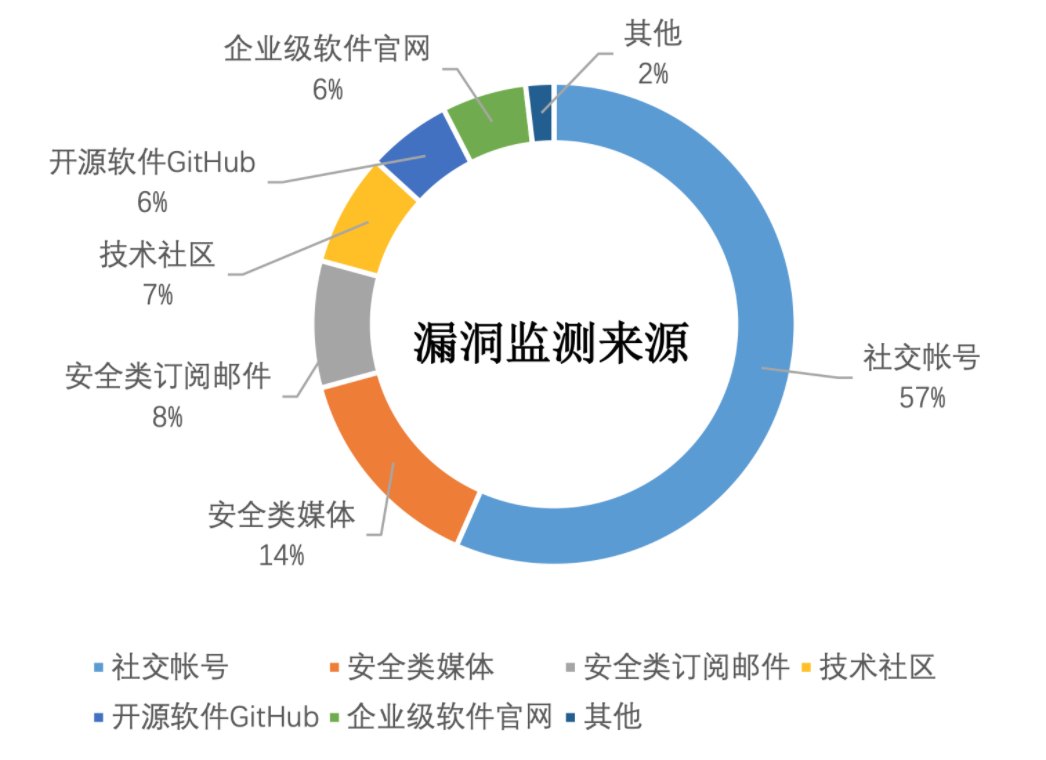

初步统计,奇安信威胁情报中心每天监测的漏洞相关情报数量高达3万条,平均每月收录漏洞3600条,被认为是重要漏洞的有656条。我们致力于从多个来源渠道收集漏洞信息,涵盖数十家安全厂商、2000个推特账号、800个安全相关新闻源等信息源,部分漏洞信息源如下:

1.NVD:最完整的CVE漏洞数据源;

2.Exploit-DB:公开Exploit收集平台;

3.PacketStorm:覆盖内容最全的原始安全技术信息数据平台;

4.Github:海量漏洞相关信息仓库;

5.ZDI:国外主流商业漏洞信息平台;

6.CISA:高质量的安全事件技术通告;

7.CNVD:国内的主要漏洞库,包含大量公开国产软件漏洞;

8.CNNVD:国内另一个主要漏洞库;

9.Twitter:最及时的漏洞信息披露和讨论;

10.开源信息源:各安全厂商、机构、个人的Blog和媒体输出。

图2开源漏洞信息渠道来源占比

与此同时,奇安信是国内首创“机器+人工”漏洞情报运营流程的厂商,覆盖监测、运营、验证等全链条去误报机制。通过机器学习快速对海量漏洞信息进行分析、筛选,将漏洞相关信息分类,标定其属性,其中提供可筛选的多维度标签主要有:

1.是否已有野外利用

2.是否已有公开Exploit

3.是否已有技术细节

4.是否0day

5.是否APT相关

6.是否漏洞利用包已整合

7.是否实战攻防演习活动中使用

8.影响对象数量评估

9.漏洞别名

10....

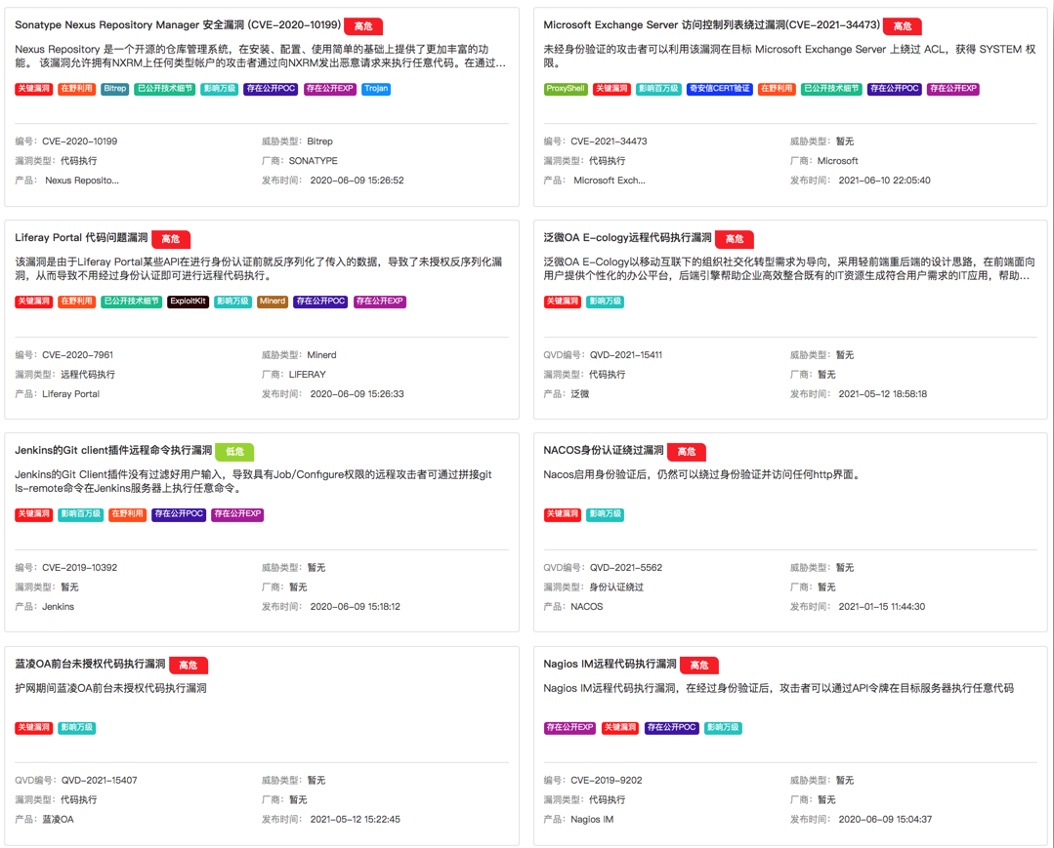

图3漏洞情报属性标定

02

准确的漏洞所导致实际安全风险判定

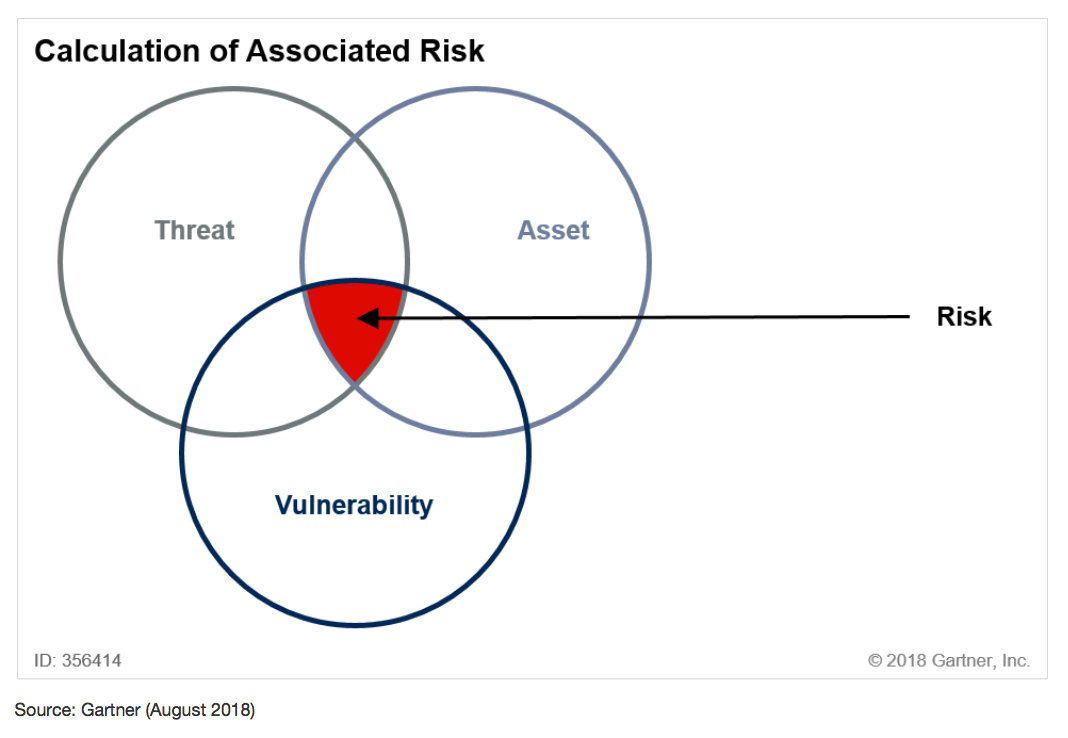

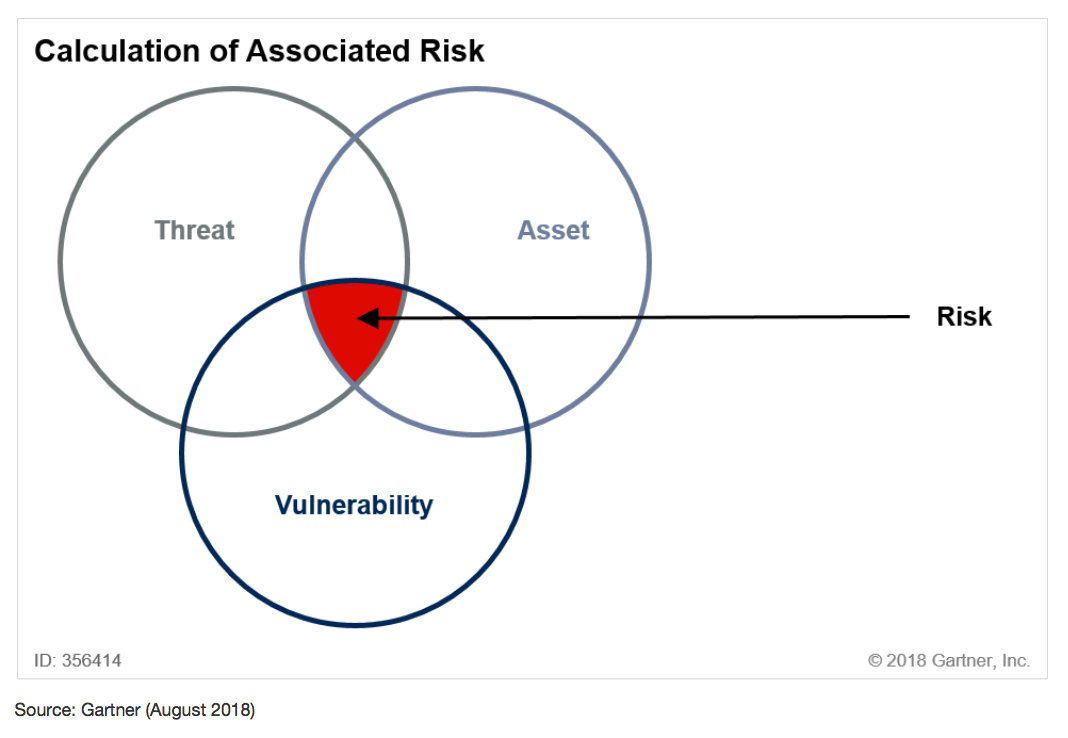

Gartner指出:漏洞所能导致的实际危害不仅仅取决于漏洞本身的技术特性,只有与威胁行为体和资产这两个必要因素结合,才会形成事实上的风险。

图4Gartner漏洞管理观点

围绕该观点,奇安信威胁情报中心投入大量专业漏洞分析人员。

首先,对严重漏洞进行人工分析确认,验证漏洞的成因;其次,对漏洞补丁的有效性及部署的安全性进行测试,提示可能存在的问题;然后,对公开PoC的可用性进行测试确认,以及私有PoC的开发和输出;最终,评估可能导致的真实风险,输出准确的【漏洞情报】。

除此之外,奇安信威胁情报中心的漏洞评判标准在CVSS的基础上,新增漏洞实际利用层面的评价,分别从漏洞触发前置条件(用户交互、用户认证、其他条件)、漏洞成功利用条件(攻击者控制能力之外的要求)、漏洞触发方式、漏洞直接后果等维度进行判别。

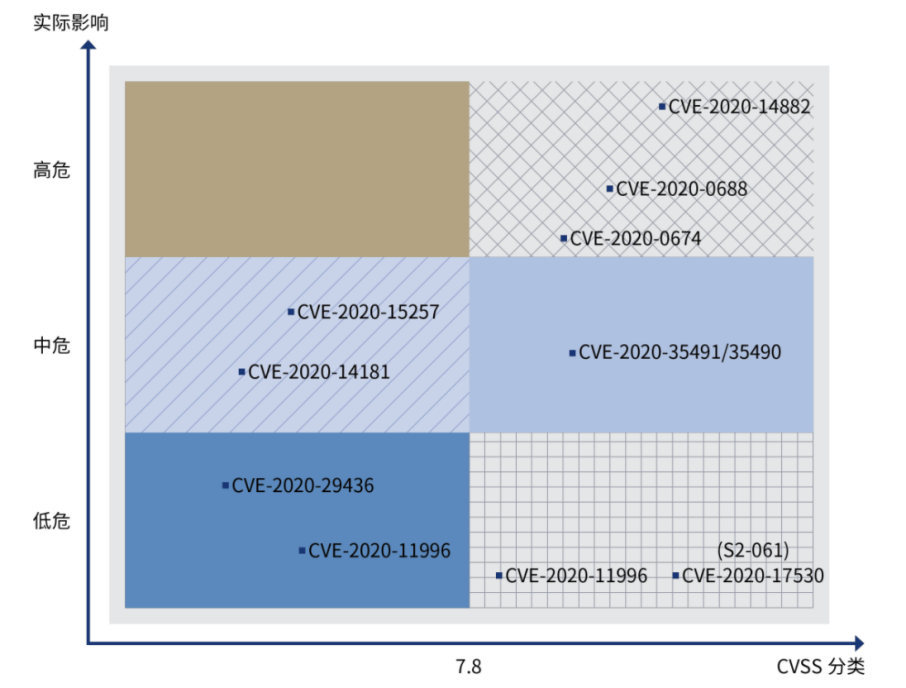

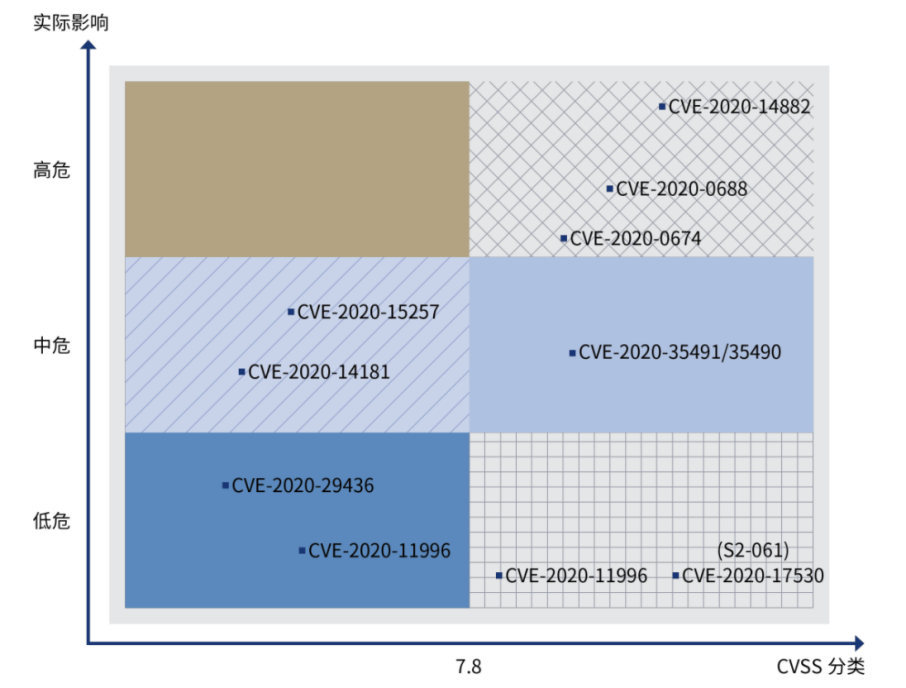

因此,经团队研判后的漏洞评价等级并不一定和CVSS漏洞评分成正比,甚至出现评分高的漏洞实际风险很低,而有些不起眼的漏洞将造成大面积信息瘫痪,下面将用一个例子来简单说明:

ApacheStructs2远程代码执行漏洞(S2-061)

虽然CVSS的评分为9.8,但我们判定该漏洞触发及成功利用的条件较为苛刻:需要开启altSyntax功能,且在特定标签id属性(其他属性有待寻找)中存在%{x}表达式,同时x为用户可控,并未经过安全校验。

因此,我们将该漏洞评级为中危。

图5CVSS评级高危漏洞的实际影响分布图

03

可信的综合性漏洞处理的优先级排序

在CVSSv3的体系下,高威胁评分的漏洞远多于CVSSv2,远程可利用的漏洞比想像的占比要高,但其实真正可用的漏洞并不多。有相应Exploit的漏洞比例仅占漏洞总数的5%左右,即使有Exploit,也不一定有实际的利用发生。

这主要取决于漏洞的可达度和漏洞所影响系统的价值等因素,基于威胁情报的漏洞实际威胁判定,对设定漏洞处理的优先级起到了关键作用。

我们识别出关键漏洞(已经或有可能导致实际危害的漏洞),并且为每个漏洞收集、整理相关安全事件,包括:漏洞披露、漏洞POC发布、漏洞EXP发布、漏洞补丁发布、利用漏洞的攻击事件、用户对漏洞的技术讨论等,按时间线提供“漏洞+情报”的服务。同时,基于多维度的威胁情报和人工分析研判,输出关键漏洞列表与可信的综合性漏洞处理的优先级排序,提示用户该漏洞是必须尽快处理的安全问题。

04

可行的包含详细操作步骤的处置措施

当用户收到一份简单的漏洞信息,即使判定为紧急,也不知如何下手。比如有的漏洞补丁只在个别场景下可用,又或是可能造成重要服务中断等。这些状况导致漏洞修复的及时性和可行性面临着巨大的挑战。

由此可见,有效的临时解决方案和威胁规避方法非常必要,我们提供验证过的“step-by-step”的操作步骤,真实有效的帮助系统管理员处理安全威胁事件。同时,在用户没有补丁或暂时不能打补丁的情况下,提供基于知名开源IDS产品的检测规则,拦截利用该漏洞的攻击。

05

及时的与组织自身相关漏洞风险通知

最后,基于奇安信威胁情报中心拥有的多方位支持,如:全面的CPE信息、非CVE漏洞(主要是国产软件漏洞)的扩展CVE,主要厂商的OVAL数据收集等,将1000+软件厂商、10000+产品归一化。

提供支持模糊匹配的搜索列表,实时更新漏洞状态,主动推送通知与组织自身相关的漏洞与风险,帮助用户及时修复漏洞/防御威胁,完成“强身健体”最为重要的环节。

产品资讯的获取方式

短短几年,漏洞利用从黑客手中炫技的玩物发展为切实影响我们网络安全的永恒话题,建立确定、真实、有效的漏洞情报变得尤为重要。

奇安信威胁情报中心将致力于提供更高效、更优质、更全面的漏洞情报服务,切实为用户做实事!

商务资讯ti_support@qianxin.com

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号