近日,奇安信威胁情报中心发布了《全球高级持续性威胁(APT)2022年中报告》(简称《报告》)。《报告》通过分析奇安信威胁雷达对2022上半年境内的APT攻击活动的全方位遥感测绘数据,同时结合开源威胁情报,详细展示了全球范围内以及我国境内APT攻击活动发展趋势。

01 俄乌冲突背景下的定向网络攻击

2月24日,俄乌冲突正式爆发。作为上半年最受关注的热点事件之一,与其他局部冲突明显不同的是,双方网络空间的对抗也频繁出现在公众的视野中。

奇安信威胁情报中心根据内部数据视野及互联网公开渠道收集的网络攻击数据分析,网络空间的交锋早于战争率先开始,在正式进入军事冲突后,双方的网络行动则以破坏性攻击活动为主、网络信息战为辅。随着乌克兰局势的不断升级,多国围绕乌克兰问题的博弈也延伸到网络领域,以美国为首的各国表面上并未参与实际的网络战,却利用自身的互联网优势引导全球黑客选边站队卷入乱局,导致网络战线全面拉开。

值得注意的是,此次网络战中除惯用的分布式拒绝服务攻击(DDoS)之外,奇安信威胁情报中心还监测到以数据擦除攻击为代表的破坏性网络攻击不断出现,双方阵营尽其所能向着对方重要组织机构和关键基础设施发起猛攻。

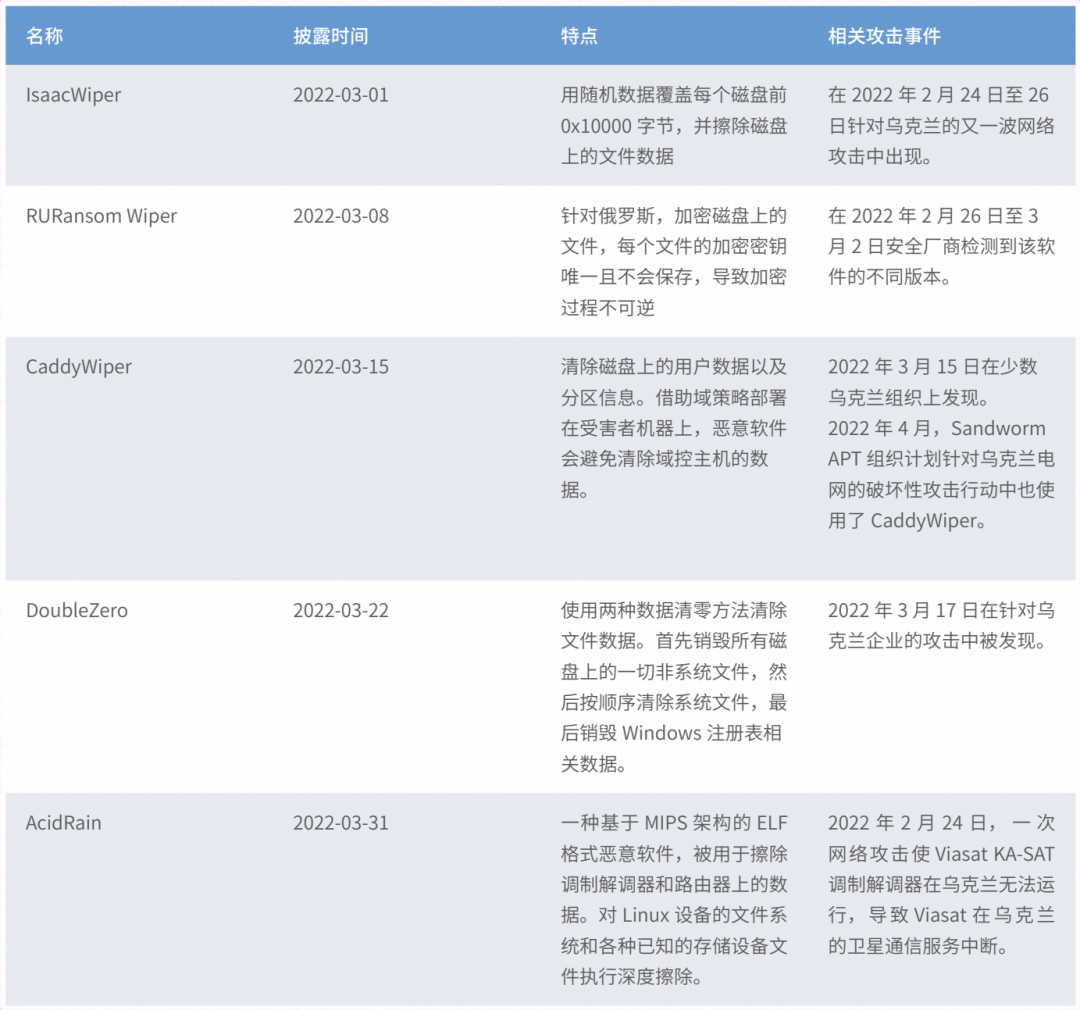

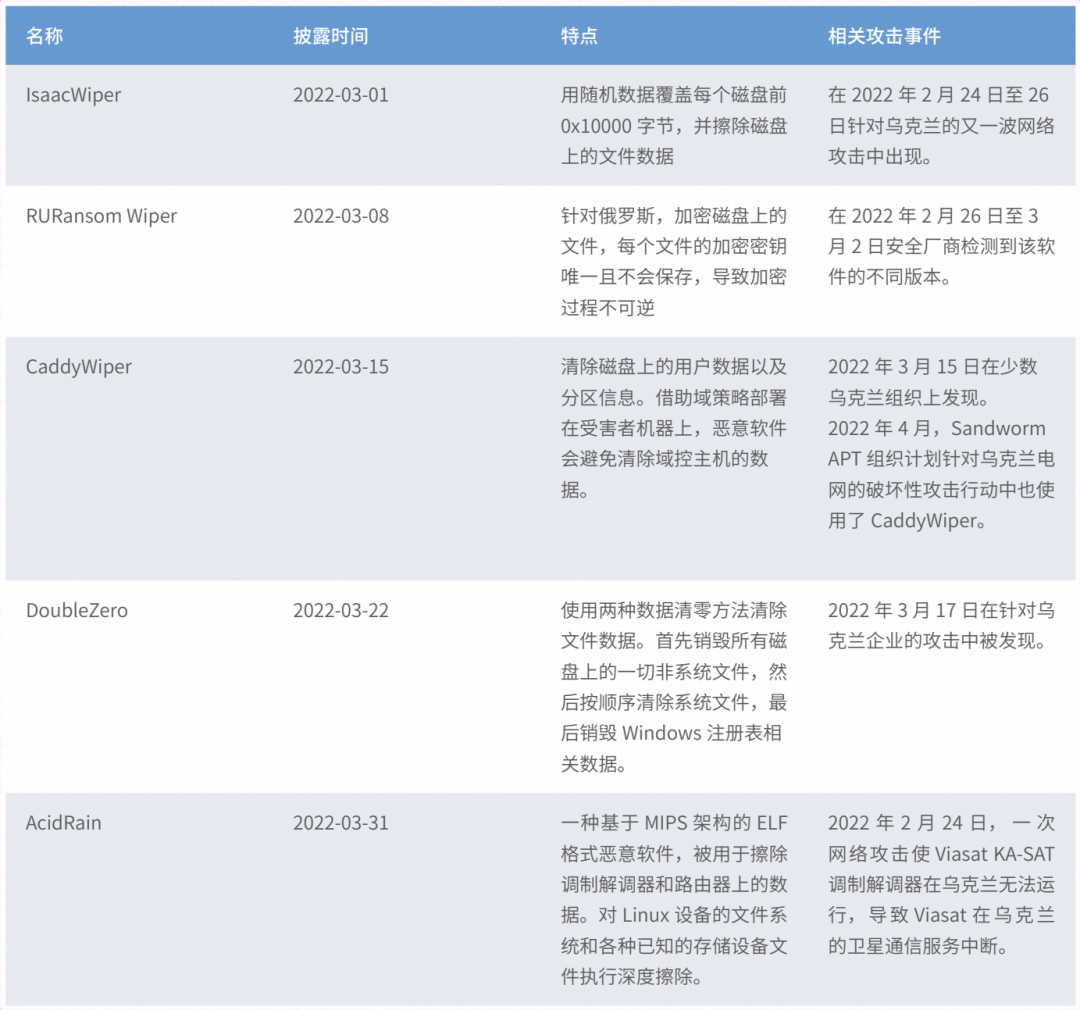

据《报告》介绍,数据擦除软件通过清除计算机上的重要文件数据或者直接让计算机无法启动,达到破坏或瘫痪相关信息系统的目的。

图部分监测到的数据擦除软件样本

受俄乌冲突和新冠疫情的双重影响,全球经济持续低迷,2022上半年以来发生了多起针对金融行业的攻击活动,主要通过窃取加密货币获取经济利益。

与此同时,政府机构、国防军事以及部分关键基础设施成为了重点的攻击目标。并且随着西方部分国家的介入,使得亲俄背景的APT组织攻击行动不只针对乌克兰,攻击目标也覆盖到一些西方国家。

奇安信威胁情报中心监测发现,自2022年1月中旬开始,APT29组织就开展了针对欧洲多国外交机构的网络钓鱼活动。2022年3月,乌克兰计算机应急响应小组(CERT-UA)发现了Gamaredon组织发送给拉脱维亚政府机构的钓鱼邮件。Turla组织也被观察到针对波罗的海国防学院等目标的攻击行动。

此外,APT组织往往会利用时事新闻作为攻击诱饵,而俄乌冲突作为2022年的一大热点事件,便成为了攻击者制作诱饵的素材。

02 蠢蠢欲动的海莲花、毒云藤们

面对严峻的APT攻击形势,我国也受到了严重的波及。

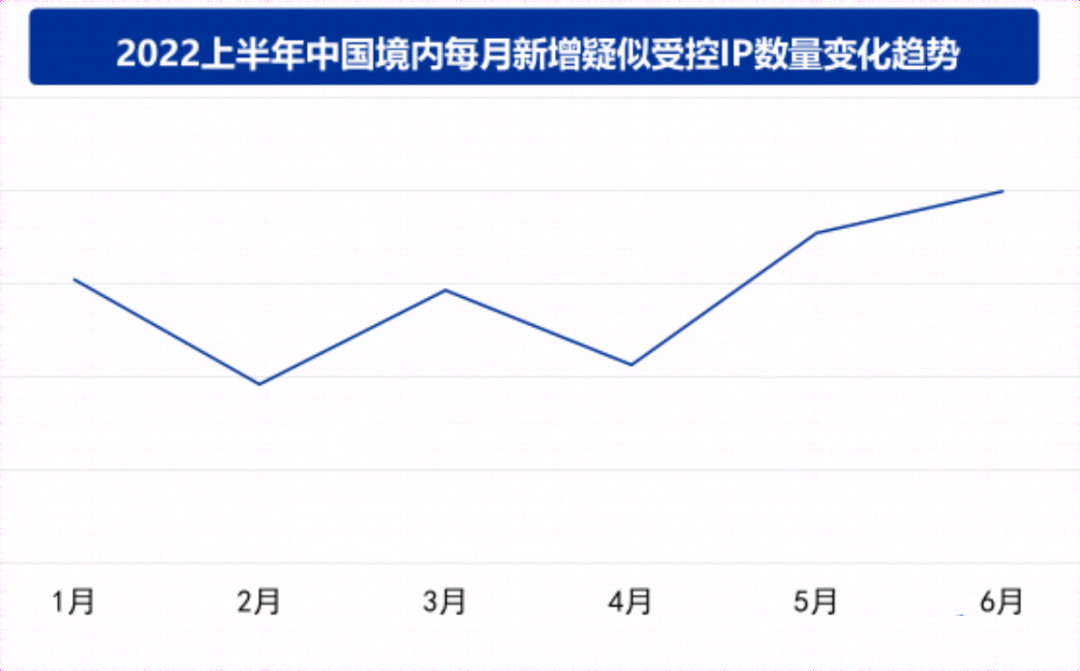

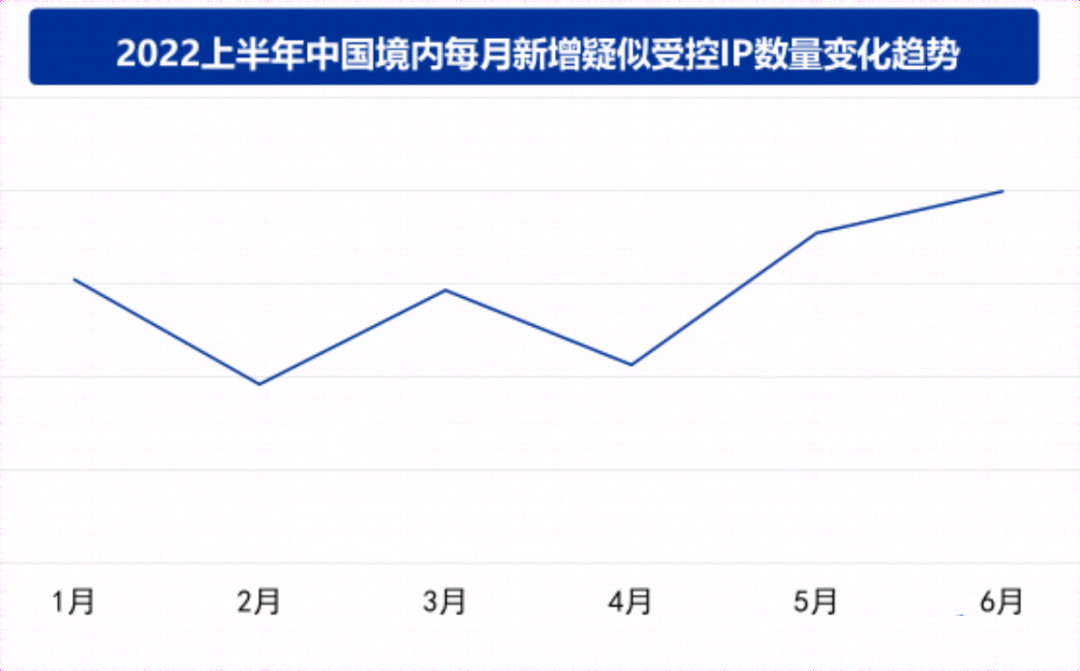

奇安信威胁情报中心监测发现,在2022上半年我国境内IP地址与多个境外APT组织C2服务器(Command&ControlServer,远控服务器)发生通信行为,受控IP数量整体呈现快速上升趋势。其中还存在个别APT组织通过多个C2服务器与同一IP通信的情况。

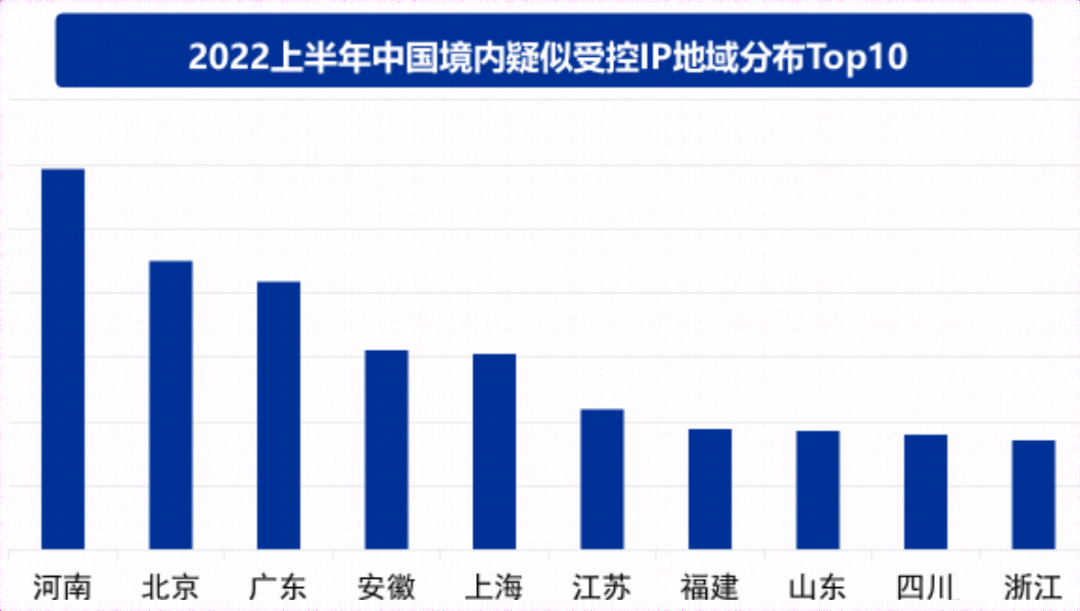

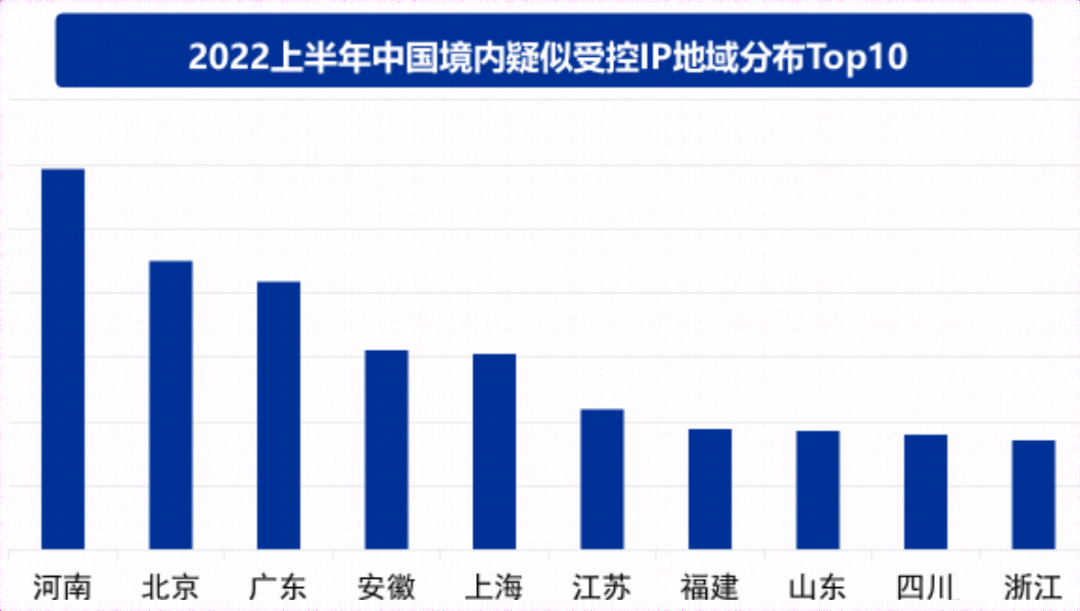

从地域分布来看,河南是上半年以来APT组织攻击的重点目标地区,经济发达的北京、广东及上海地区依然位为前列,其次是江苏、福建、山东等沿海地区。

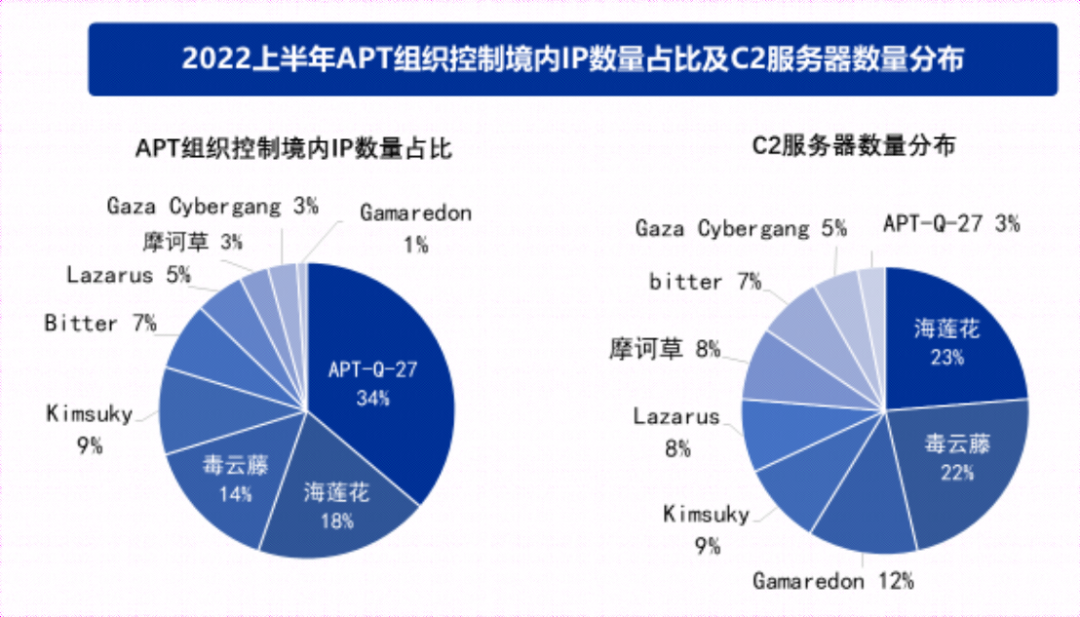

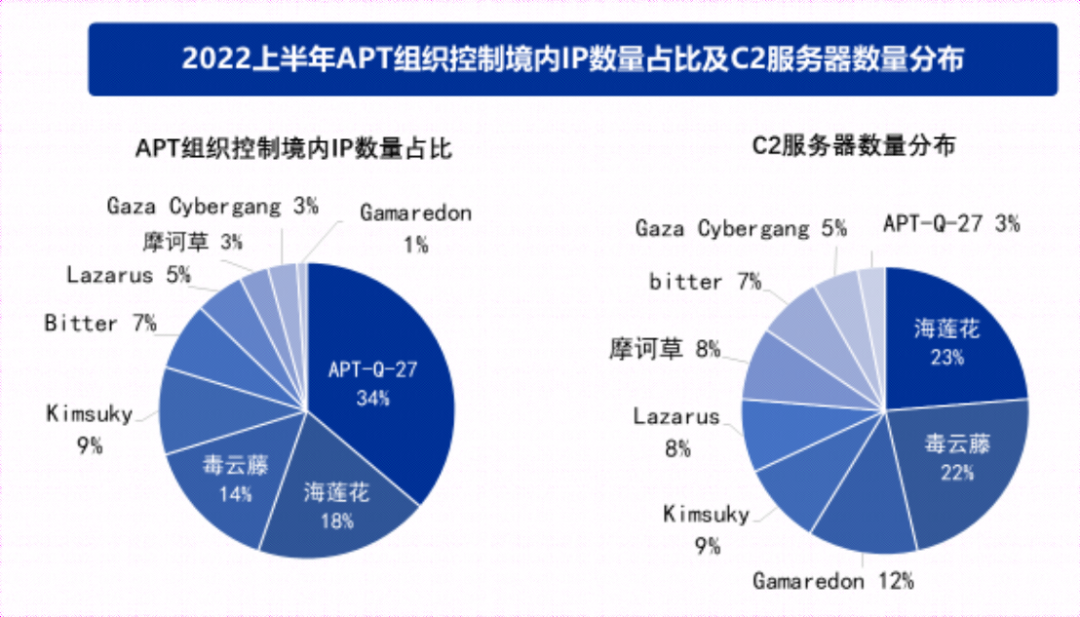

从攻击组织来看,奇安信威胁雷达监测到2022上半年内有数十个境外APT组织对我国境内IP地址发生过非法连接,位列前列的主要是海莲花、毒云藤等我国周边东亚、东南亚地区的APT组织,其次是南亚和中东地区。

东亚地区攻击我国境内目标的主要是毒云藤组织,该组织长期针对我国,擅于通过模仿正常域名来实施钓鱼攻击。在近期针对国内多个重点单位的钓鱼活动中,毒云藤组织将目标域名嵌入其钓鱼域名中以达到迷惑作用,目标涵盖了教育、科研、政府、航空等领域。

海莲花是另一个长期以我国为主要攻击对象的APT组织,其控制我国境内IP地址数量与C2服务器数量占比相对一致,说明海莲花组织会在不同攻击活动中使用不同的C2服务器。

03 备受青睐的漏洞利用

尽管2022年上半年0day漏洞的攻击使用整体趋于缓和,比之2021年有大幅下降,但同比2020年却有所上升。但除去2021年,0day漏洞的在野利用依然维持一个逐年递增的趋势。以浏览器为核心的漏洞攻击向量依然是主流趋势,Chrome,Firefox,Safari及对应平台下Windows、MacOS、IOS的沙箱逃逸漏洞占所有漏洞近7成,其中近5成漏洞源自之前漏洞补丁绕过的变种。

《报告》显示,2022年上半年,APT组织使用最多的新漏洞是Log4j漏洞(CVE-2021-44228)及Follina漏洞(CVE-2022-30190)。

Google安全团队发现,APT28组织在针对乌克兰的攻击活动中使用了Follina漏洞,该组织通过漏洞利用代码下载并执行一款新型的由.Net开发的信息窃取程序。同样,APT28也利用Log4j漏洞针对负责国家安全政策的他国高级政府官员和西亚国防工业的重要人士实施网络间谍活动。

另外,Log4j漏洞还被APT35、海莲花、Lazarus、TunnelVision等组织利用。

关于奇安信威胁情报中心

奇安信威胁情报中心是奇安信集团旗下专注于威胁情报收集、分析、生产的专业部门,以业界领先的安全大数据资源为基础,基于奇安信长期积累的威胁检测和大数据技术,依托亚太地区顶级的安全分析师团队,通过创新性的运营分析流程,开发威胁情报相关的产品和服务,输出威胁安全管理与防护所需的情报数据,协助客户发现、分析、处置高级威胁活动事件。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号