本文3733字阅读约需10分钟

在国与国之间的网络战中,所有暴露在互联网上的基础设施都有可能成为敌方攻击和破坏的重点目标。互联网基础设施保护不当或者缺乏有效运营,不仅有可能造成城市网络的大面积瘫痪,甚至还有可能成为国家战争情报的泄露点。

本文以奇安信网络空间测绘鹰图平台(HUNTER)的全球测绘数据为基础,以正处于地区冲突中的乌克兰为例,分析当前网络战环境下,互联网基础设施运维与保护的现状以及潜在的巨大安全风险。

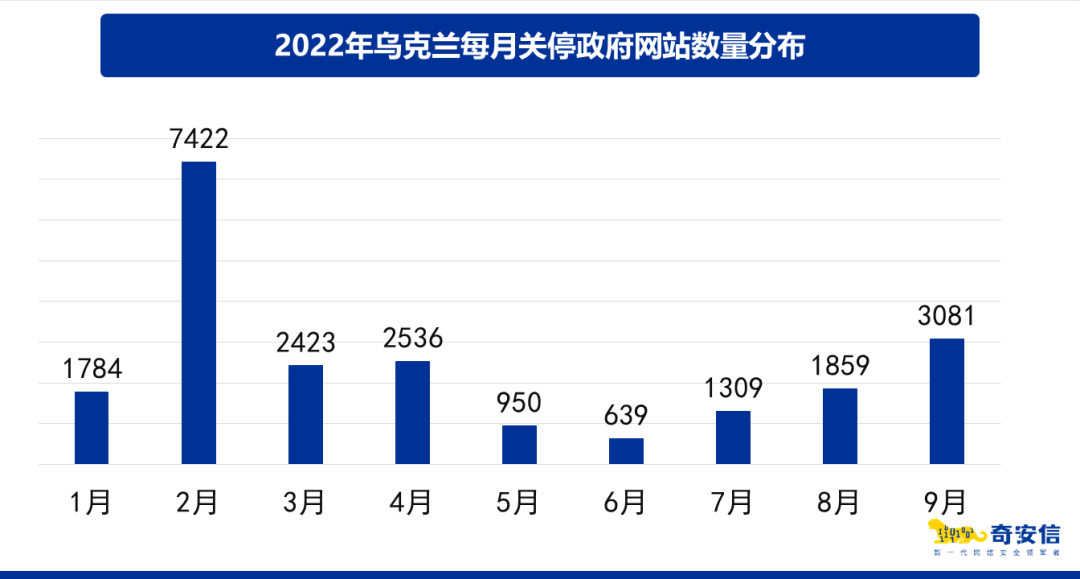

冲突9个月,乌2万多个政府网站被关停

2022年1~10月,鹰图平台(HUNTER)共监测到乌克兰境内各类网络资产1522.2万余个,涉及IP地址约255.2万个。其中,Web资产约579.5万个,占比约为38.1%。

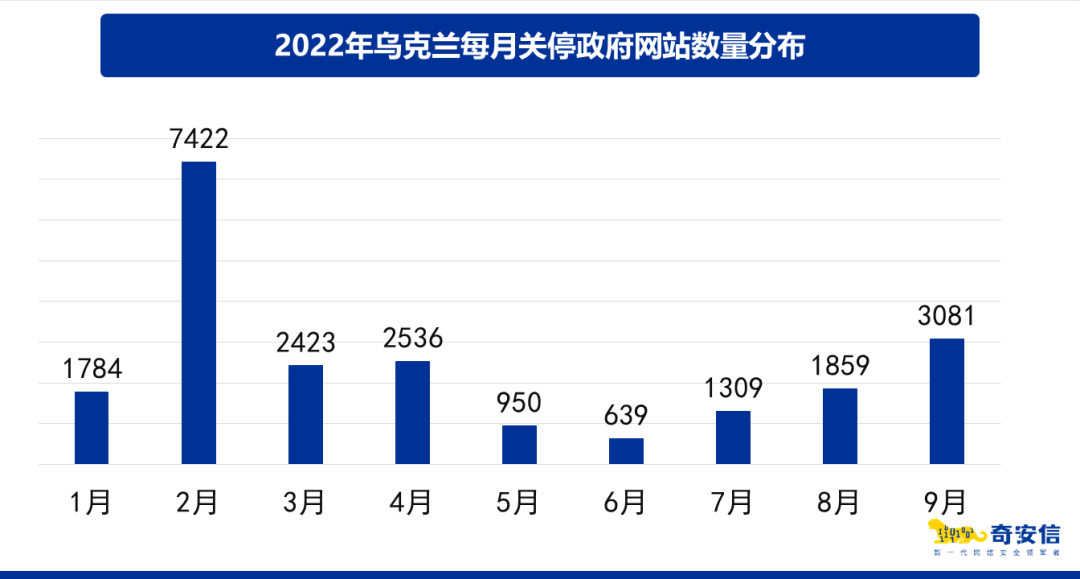

而在所有这些乌克兰境内的Web资产中,共发现36582个政府网站。而通过持续监测数据对比发现,至少有20219个乌政府网站,在俄乌冲突爆发后被关停,约占乌克兰政府网站总数的55.3%。仅冲突爆发的2月,就有7422个政府网站被关停,约占乌克兰政府网站总数的20.3%。

21万个摄像头暴露,全国多街景现场直播

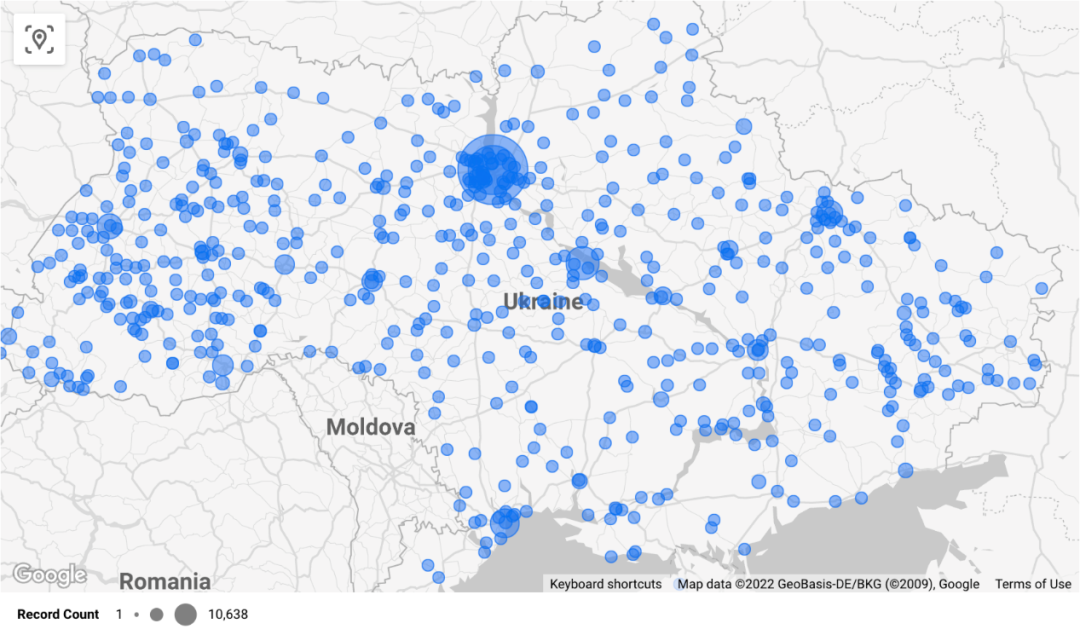

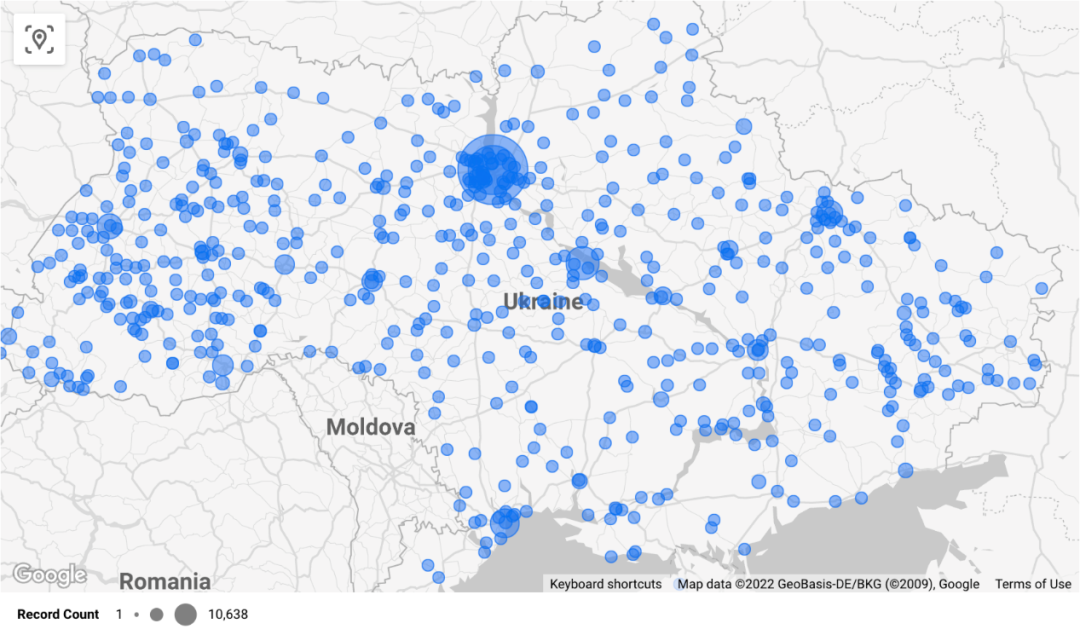

对处于战争或冲突中的国家来说,情报保密工作无疑的至关重要的。然而,根据鹰图平台(HUNTER)的监测数据显示,在乌克兰境内,至少有21.6万个商用摄像头的配置页面被暴露在互联网上,涉及6.7万多个IP地址。这些摄像头分布在乌克兰全境各地,客观上形成了一个庞大的、潜在的情报泄露网络。下图是使用Google地图系统生成的乌克兰境内被暴露在互联网上的摄像头的地理位置分布。其中,基辅地区最为集中。

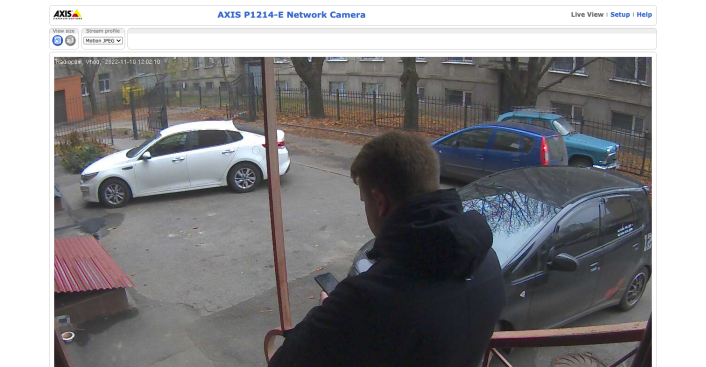

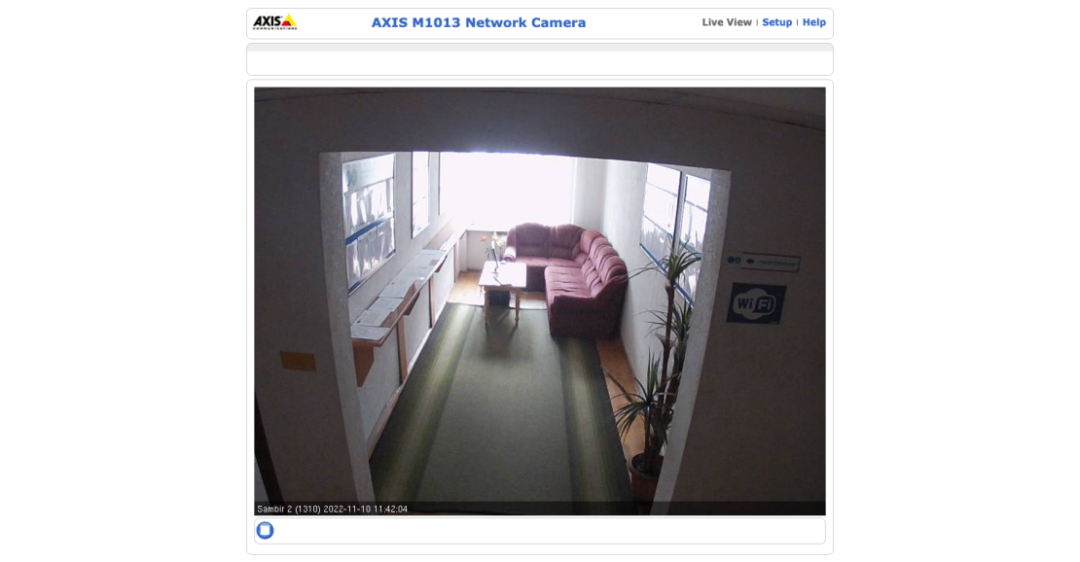

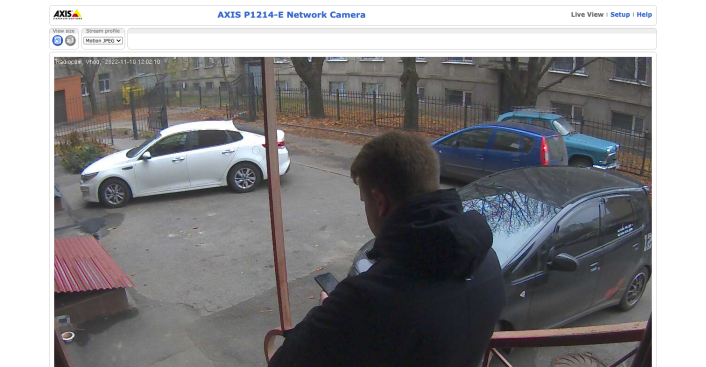

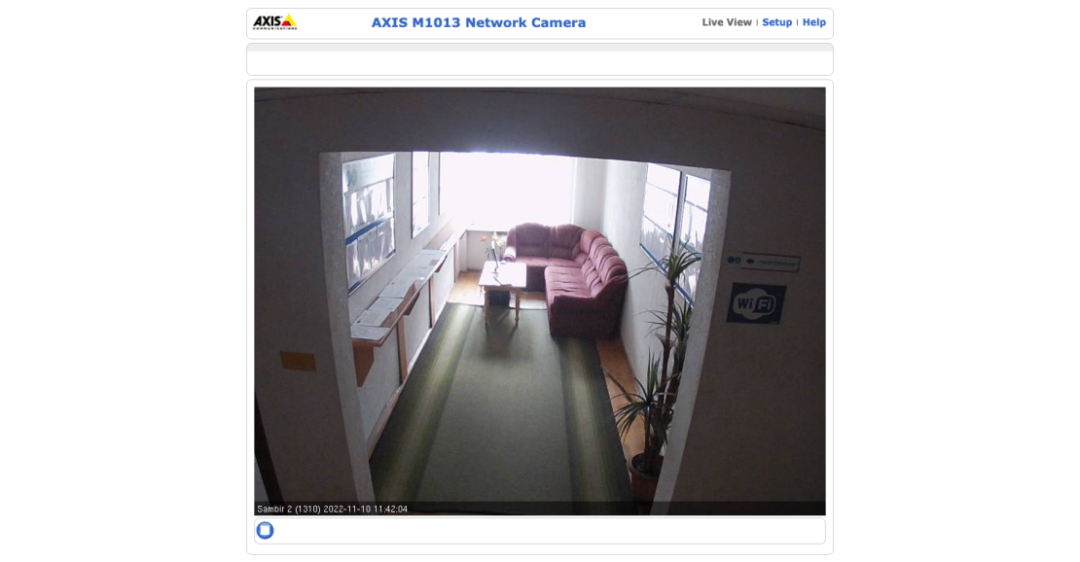

进一步的分析显示,在所有暴露在互联网上的摄像头中,有相当一部分摄像头存在一个或多个已知的安全漏洞,随时可以被入侵、控制和攻破;更有部分摄像头完全没有任何登录验证限制,通过浏览器输入IP地址,即可直接浏览摄像头的实时监控画面。从某种程度上来看,这些暴露在互联网上的摄像头几乎就是一个遍布全国的监控网络,以视频信号的形式,对外实时传输着本地的“情报信息”。

下面是我们通过部分没有任何身份验证机制的摄像头,获取的乌克兰境内多地实拍图像。

事实上,被暴露在互联网上的乌克兰境内敏感设备,远不只有摄像头。鹰图平台(HUNTER)的测绘数据显示,目前,乌克兰境内,至少已经有的21.万个路由器和9.1万个NAS(NetworkAttachedStorage,网络附属存储)设备的配置页面或访问页面被直接暴露在了互联网上。而一旦这些设备遭到网络攻击,就有可能造成大面积的断网事故和数据泄露风险。

TR-069服务大规模暴露,可致大面积断网

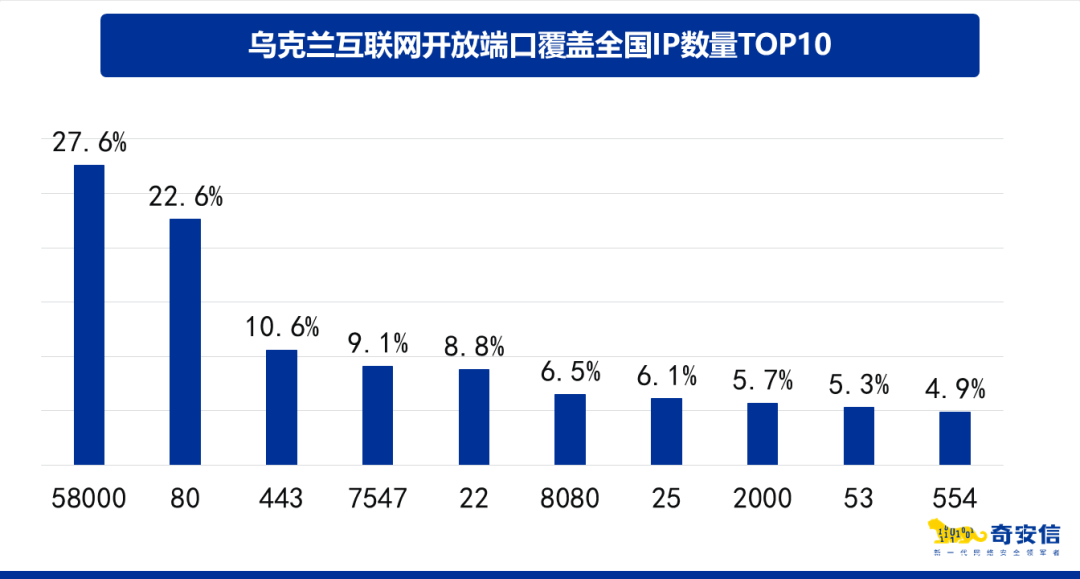

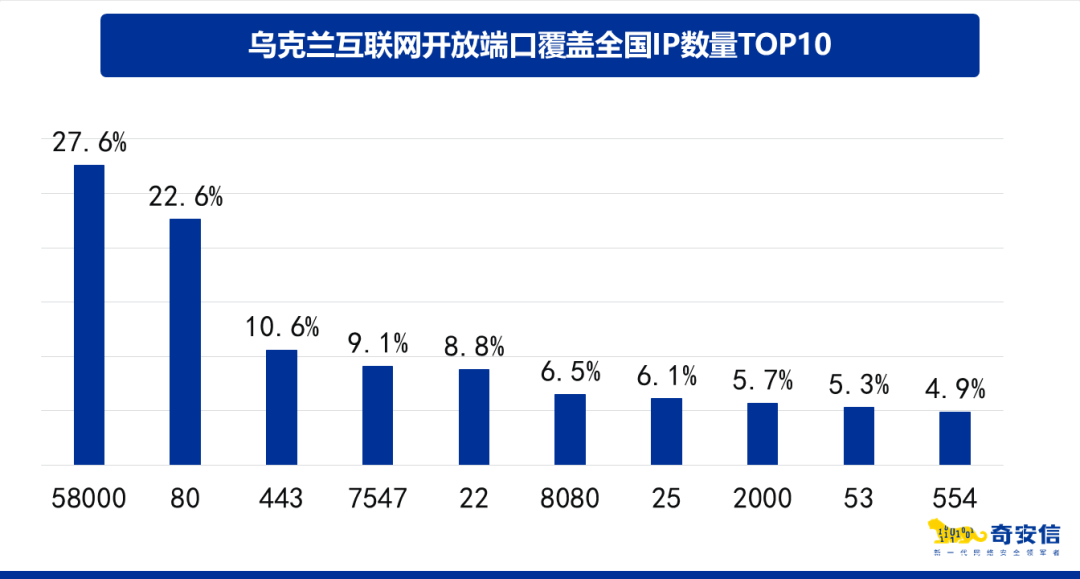

鹰图平台(HUNTER)对全球主机的网络开放服务端口进行监测发现:与全球其他地区相比,乌克兰的网络存在一点显著的特殊之处,即全网开放最多的端口,并不是全球流行的80、443、7547、22、8080等端口,而是58000端口,共计约70.4万个,覆盖了乌克兰境内27.6%的IP地址。分析认为,这应该是很多乌克兰本地运营商为用户提供服务的默认端口。特别的,乌克兰最大的电信运营商UkrtelecomJSC,归属其下的IP地址,93.5%都开放了58000端口。

对乌克兰境内开放58000端口的主机进行进一步的测绘分析发现:其中,约有15.3万个设备58000端口上,开放了TR-069服务,占比约为21.7%。而TR-069服务的开放,潜藏了巨大的安全风险。

TR-069的全名是TechnicalReport–069,是CPE(ConsumerPremiseEquipment)和ACS(Auto-ConfigurationServer,服务端)之间沟通的通讯协议。CPE可以通过这个协议完成服务开通、功能设定、档案上传下载、系统检测等初始化及营运管理的必须动作。

具体来说,TR-069主要可以完成以下四方面的工作:一是用户设备的自动配置和动态的业务配置;二是对用户设备的软件、固件的管理与更新;三是对用户设备的状态和性能进行监测;四是对通信故障进行远程的诊断。

绝大多数情况下,TR-069服务被电信运营商或网络设备服务商用来进行网络设备的大规模部署和远程集中管理。这种服务必须要对互联网一侧进行严格的隐藏或隔离,否则就有可能被攻击者利用,通过发布恶意的管理指令、劫持或篡改服务商的官方指令等方式,实现对设备或网络服务的破坏。

所以说,TR-069服务的暴露,就相当于是运营商把为了方便设备统一管控而给自己开的“后门”,直接向互联网开放。而在乌克兰境内,被敞开后门的主机设备至少有15.3万台。虽然说其中绝大多数设备可能都是民用设备,可一旦遭到大规模的集中攻击,将完全有可能造成大规模的断网事件或其他形式的恶果。

其实,即便是没有TR-069服务的暴露,58000端口本身的暴露也为当地的网络基础设施埋下了重大的安全隐患。大规模的网络基础设施敏感信息暴露,这就如同一颗定时炸弹,时刻危及着整个国家的网络空间安全。

此外,22端口默认服务为SSH,25端口默认服务为SMTP,554端口默认服务为RTSP。因此,这3个端口在互联网上的暴露,通常也被认为是严重的互联网安全风险。只不过,这些端口的暴露并不是乌克兰所独有的,而是世界范围内普遍存在的安全问题。

暴露敏感网络信息:一颗定时炸弹

敏感的网页、设备、端口与服务的暴露问题,可以统称为敏感网络信息暴露问题,是一种普遍存在但危害极大网络安全隐患。

从网络安全的角度看,如果一些页面、设备、服务或端口,仅需要对内部人员、网络管理员或特定人群开放,那么就应该对这些敏感的网络信息进行保护和隐藏,避免不必要的人员或设备访问这些敏感的网络信息,或者必须通过多重的身份验证机制才可以访问。

而敏感网络信息的暴露,也就意味着相关的页面、设备、服务或端口可以被来自互联网的任意访问者随意访问,进而可能导致相关设备被控制、相关服务被篡改、相关端口被爆破等风险,甚至可能引发攻击者通过这些暴露的敏感信息,直接渗透整个“内部网络”。

小范围的网络敏感信息“暴露”,可能是某个机构自身网络安全建设与运营的问题。但如果是大规模的网络基础设施敏感信息暴露,则很有可能与当地的电信运营商有关。

以国内三大运营商为我们提供的家用上网服务为例。不论是传统的ADSL,还是现在的“光猫”、5G等上网方式,运营商方面都已经对整个家庭的联网设备和系统进行了有效的隐藏保护,只有在家庭内网环境中,或通过特定的、有安全验证功能的软件才能进行访问。黑客在互联网一侧,通常是无法直接探测到家庭内部的网络设备与环境的,这就使得我们普通个人的家用网络变得比较安全。当然,如果某些家用网络设备存在特定类型的安全漏洞,还是有可能将自身重新暴露在互联网上。

而诸如TR-069这样的,通常被用于大规模网络设备部署、批量内容分发和管理的服务,国内运营商更是早已通过技术手段进行了严密的网络隔离,不仅互联网一侧无法访问,就连手握设备的用户通常也无法访问或无权访问。

面对网络战的挑战,我们是否能做得更好?

网络战愈演愈烈是俄乌冲突的一大特点。而一个国家、一个城市能否经受住网络战的打击,很大程度上取决于其网络基础设施的建设是否足够扎实,足够安全。其中,既包括商用网络,也包括民用网络。当网络基础设施的建设运营长期存在重大的安全隐患时,“战时”的集中动员往往无法解决根本性问题。正所谓“养兵千日用兵一时”,在和平时期全面加强网络空间安全建设,全面提升整体网络安全运营水平,是打赢网络战的先决条件。

事实上,本文所重点分析的,乌克兰境内大量网络基础设施敏感信息的暴露问题,在世界范围内都是普遍存在的。某些国家,甚至是某些发达国家的问题,比乌克兰还要严重。只不过这些国家并没有面临俄罗斯和乌克兰那样极端的安全挑战。

以国内为例,虽然我国国内的电信运营商更加“靠谱”,家用网络的暴露问题比较少见,但政企机构,包括很多大中型政企机构的网络敏感信息暴露问题,迄今为止仍然是非常普遍的。从鹰图平台(HUNTER)的测绘数据来看,已在国内的网络空间中探测到400多万商用摄像头的配置页面,1500多万商用路由器配置页面,数量是乌克兰的数十倍。还能探测到大量的工业控制系统和物联网系统;国内政企机构内部的各类管理系统、服务器信息等,被暴露在互联网上的比比皆是。甚至连在2017年引发重大网络安全灾难的WannaCry勒索病毒所攻击的SMB服务,在国内也同样存在大量的互联网暴露问题。目前国内依然有160多万SMB服务开放在公网。

存在风险并不可怕,可怕的是不知道风险的存在!对于缺乏网络安全建设于运营经验的政企机构来说,往往说不清自身网络中,到底有哪些敏感的页面、设备、服务或端口信息已经被暴露在了互联网上,也就是不知道自身网络的“暴露面”到底有多大,不知道自身存在的潜在安全风险到底有多大。政企机构,普遍需要一种快速的、低成本的、全面的网络暴露面探测方法。

事实上,对网络“暴露面”的探测与分析,也正是网络空间测绘技术的重要安全应用场景之一,也是鹰图平台(HUNTER)建设的重要意义所在。

关于作者

奇安信网络空间测绘平台

奇安信网络空间测绘鹰图平台(简称:HUNTER),可对全球暴露在互联网上的服务器和设备进行:资产探测、端口探活、协议解析、应用识别。通过网络空间测绘技术,将地理空间、社会空间、网络空间相互映射,将虚拟的网络空间绘制成一幅动态、实时、有效的网络空间地图,实现互联网资产的可查、可定位,帮助客户解决互联资产暴露面梳理的难题。

截至2022年10月,鹰图平台(HUNTER)已经累计探测全球独立IP6.3亿+,网络资产159亿+,域名资产38亿+,ICP备案资产600万+;实现全端口覆盖,覆盖全球239个国家,覆盖全球97%的ASN网络自治域;国内高频端口4-7天更新,海外高频端口10-30天更新。

平台官网:https://hunter.qianxin.com

了解更多:https://www.qianxin.com/product/detail/pid/446

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号