Clawdbot大热,目前已改名OpenClaw

近期,一款名为 Clawdbot (已改名OpenClaw)的AI工具因其能够深度操控本地电脑系统及软件而在开发者社区走红,并逐渐走向大众用户。然而,奇安信安全专家监测发现,这款被部分用户推崇为“AI个人助理”的应用,其安全底座极其脆弱。

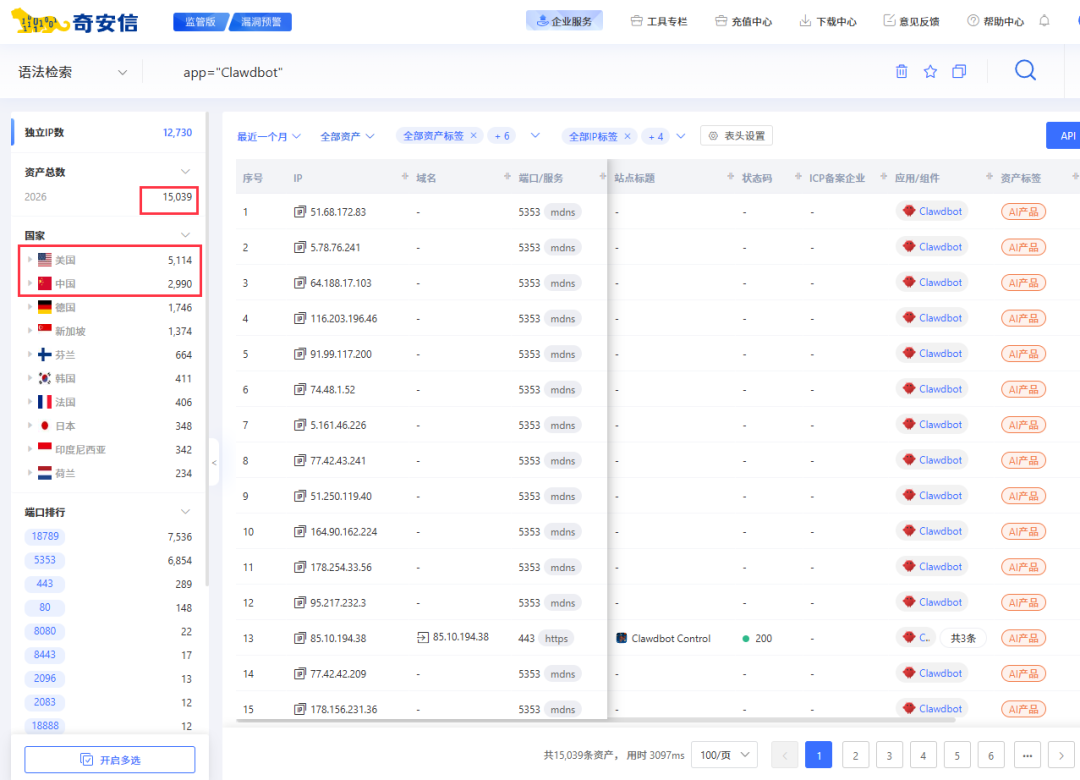

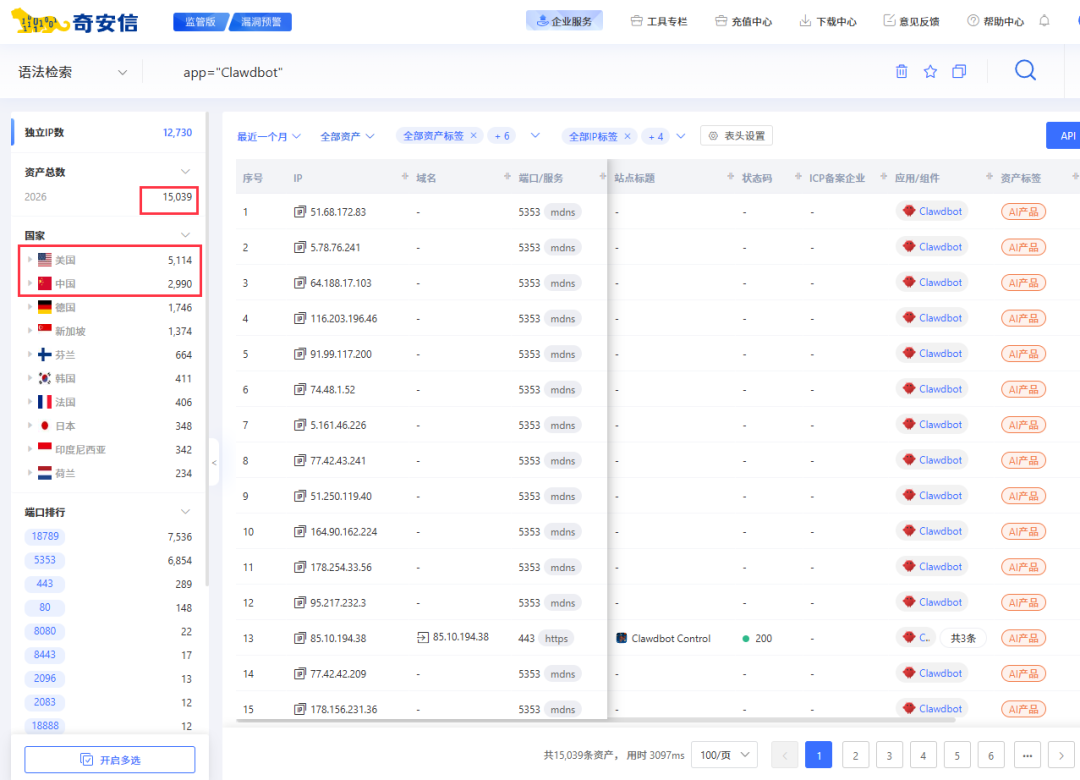

由于极致追求“上手即用”的体验,Clawdbot在设计上几乎完全牺牲了防御边界。奇安信网络空间测绘鹰图平台的最新数据显示,这款工具正演变为一个公网可见、极易被控的“隐形后门”,可将大量政企用户与个人的私密数据、系统权限推向了失控的边缘:截止发稿前,全球超1.5万台设备对外公开暴露了访问接口,中国有近3000台。

应用背景:

便捷性催生的全球性资产暴露

Clawdbot 本质上是一个将大语言模型(LLM)与本地操作系统(如 macOS、Linux)深度整合的代理系统。它的核心功能是将复杂的“聊天指令”转化为具体的本地操作,包括Shell脚本执行、文件读写、浏览器自动化控制等。为了方便部署,开发者往往将其运行在Mac Mini或服务器甚至个人电脑上,并开启远程网关以便随时随地调用AI。

然而,便捷性的另一面是巨大的安全盲区。奇安信安全专家指出,Clawdbot的架构设计在认证逻辑与网络暴露层面存在严重的缺陷。为了量化这一风险,奇安信鹰图平台进行了针对性的全球测绘。

监测结果令人心惊:截至1月29日,鹰图平台在全球范围内测绘到正在使用Clawdbot的公网资产总数高达15039个。从地理分布看,美国以2153台暴露设备居首,中国则以2990台暴露资产位列全球第二。这意味着,全球数千台服务器正处于“中门大开”的状态,随时可能成为黑客的攻击标靶:

危害一:为了“好用”拆除防御,人为开启的公网“裸奔”风险

Clawdbot 最直观的威胁并非来自出厂设置,而是源于用户“牺牲安全换取便利”的操作习惯。尽管官方默认配置仅监听本地回环地址(127.0.0.1),在不经手动修改的情况下是相对安全的。然而,作为一款主打 24 小时在线的 AI 助手,许多用户为了实现手机端或异地远程调用的顺畅体验,会按照各类网络教程,将监听地址手动改为 0.0.0.0(即允许所有外部 IP 访问)。

奇安信安全专家监测发现,一旦用户手动开启了全网监听,若没有同步设置复杂的身份验证,18789这个核心端口就成了黑客眼中的“中门”。黑客甚至不需要任何漏洞攻击技术,只要扫到这些IP,就能直接潜入系统,如同进入无人之境。

进入系统后,攻击者能造成的危害包括:

敏感资产“一锅端”:利用AI Agent的系统级权限,直接窃取主机内存储的各类AI厂商API Key、云平台访问凭证等核心资产。

全量隐私监控:实时查看用户与AI的每一句聊天记录、私密指令以及通过该代理传输的所有文件。

物理世界失控:对于连接了机械臂或自动化硬件的特殊用户,攻击者甚至能跨越数字空间,直接非法操控这些物理设备。

这种为了“好用”而人为拆除防御屏障的行为,已经让本该是效率利器的Clawdbot沦为黑客随取随用的“在线提款机”。

危害二:认证逻辑隐形盲区,反向代理下的“本地人”陷阱

除了表层的端口暴露,Clawdbot的身份验证机制存在一个更为致命的深度逻辑缺陷:本地连接自动信任。Clawdbot会默认对所有来自localhost(127.0.0.1)的连接请求予以自动授权,无需进行密码或Token校验。

这种设计在本地单机开发时确实便利,但在生产环境部署中却产生了一个名为“本地人身份误判”的逻辑陷阱。许多进阶用户为了安全或TLS加密,会习惯性地在Clawdbot前端加挂一层Nginx或Caddy等反向代理工具。然而,Clawdbot的后端逻辑往往无法正确识别经由代理转发的真实来源IP,而是将其统一识别为来自127.0.0.1的内部受信任流量。

这一逻辑偏差直接导致原有的身份验证机制被“降维打击”。攻击者可以利用反向代理作为跳板,在不掌握任何凭证的情况下完美绕过鉴权,获取原本属于管理员的操作权限。这种“防御反被防御伤”的隐蔽漏洞,使得即便部分用户意识到了风险并采取了防护措施,依然可能因为部署模式的不当而处于防御真空状态。

危害三:架构高权风险,AI 代理演变为“全权限”执行木马

从安全审计的角度看,Clawdbot的核心风险源于其“权力过度集中”的架构设计。作为一个AI代理系统,它建立了一条从“聊天窗口”到“操作系统底层”的直达管道,赋予了AI操作Shell、浏览器及本地文件的最高特权。

在缺乏严密沙箱隔离的前提下,这种设计带来了两类极端的安全威胁:

提示词注入(Prompt Injection)深度劫持:攻击者无需通过传统的网络渗透,只需向AI可能读取到的外部网页、邮件中植入恶意提示词。当AI Agent在自动化处理这些信息时,可能被指令“洗脑”,在后台悄悄执行窃取SSH密钥或外传公司核心数据的动作。

指令执行的不可预测性:AI在理解模糊指令时可能产生偏差,在未经人工确认的情况下,可能误删系统核心文件、修改核心网络路由。这种“交权”给AI的行为,本质上是向未经审核的第三方开放了远程Shell访问权限。

对于政企用户而言,员工在办公网络环境下私自部署此类工具,本质上是在原本严密的防御体系内预埋了一个随时可以从外部引爆的高权“内鬼”。

AI 的初衷应是赋能,而非成为引狼入室的引信。Clawdbot的案例再次证明,在享受技术红利的同时,唯有守住安全红线,才能确保高效的“数字管家”不会演变成失控的“内鬼”。

建议:从“自律”转向“管控”,政企用户须多管齐下

针对Clawdbot暴露出的安全危机,奇安信安全专家建议,政企用户必须认识到,AI时代的效率革命不能寄希望于员工的“安全自觉”,必须通过制度约束与技术硬手段并重,构建起组织级的防线:

建立“AI 应用准入白名单”制度

组织应明确将Clawdbot等具有本地系统执行能力的AI Agent纳入高风险软件审计目录。严禁员工私自在办公终端、开发服务器及生产环境安装此类未经审核的代理工具。对于确有业务需求的使用申请,必须由安全部门进行风险评估(包括认证配置、沙箱隔离情况)后方可入网。

目前,奇安信为广大政企机构推出了大模型安全评估服务,它融合“实战攻防经验”与“AI安全技术创新”,打造覆盖大模型运行环境、大模型自身安全、大模型数据安全、大模型内容安全、大模型组件安全、智能体安全等全维度的安全检测与防护能力,可以提前发现“AI个人助理”这样的过度代理,最大程度降低风险。目前已为金融、能源、政务等多个行业的数十家企业提供了大模型安全评估服务,有效推动了AI技术的安全合规应用。

强化终端与网络边界的硬性阻断

管理人员应通过天擎EDR(终端检测响应)或终端安全软件,强制禁止终端将18789(网关端口)及5353(mDNS)端口对外开放。同时,在单位出口防火墙上,应实施针对上述特定端口的全局封禁策略,切断从公网绕过公司鉴权体系访问内网AI代理的任何路径。

常态化开展“影子 AI”盘点与监测:

政企机构应利用奇安信鹰图平台(Hunter)等外部测绘手段,定期对单位所属IP段进行“体检”,搜索是否存在私自暴露的Clawdbot资产。这种“以外看内”的视角能帮助管理者在攻击者发现漏洞之前,先行处置由于员工追求便利而产生的安全“蚁穴”。

推行“最小权限”与“人工二次确认”架构

对于已获批部署的AI代理,应强制要求在隔离的容器(如Docker)内运行,且严禁赋予其Root或Administrator权限。管理层应要求在业务流程中植入“人工干预”节点,对于涉及文件删除、敏感凭证读取等高危操作,必须强制弹窗由人工点击确认,防止因提示词注入导致的自动化劫持。

AI时代的“万能助理”如果不加约束,极易演变为引狼入室的后门。政企管理者唯有划定安全红线,从管理制度上阻止随意安装,从技术手段上封死违规路径,才能确保高效的“数字管家”不会演变成失控的“内鬼”。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号