2022.03.03~03.10

攻击团伙情报

UNC1151利用MICROBACKDOOR攻击乌克兰

揭秘APT36组织的手机间谍软件CapraRat

Kimsuky伪装成开具医院或医疗中心证明主题邮件进行钓鱼

TA402针对中东目标持续发起攻击

攻击行动或事件情报

新的RURansomWiper瞄准俄罗斯

钓鱼邮件伪装成采购订单分发AgentTeslaRAT

俄乌战争被用作恶意软件传播的诱饵

合法站点被用作针对印度政府的COBALTSTRIKEC2

恶意代码情报

Gh0stCringeRAT针对易受攻击的数据库服务器进行分发

多个MicrosoftExcel文件用于新的Emotet活动

AvosLocker勒索软件变种分析

恶意软件使用被盗的NVIDIA代码签名证书

漏洞情报

微软补丁通告:2022年3月版

Linux漏洞"DirtyPipe”可导致容器逃逸

攻击团伙情报

01

UNC1151利用MICROBACKDOOR攻击乌克兰

披露时间:2022年03月08日

情报来源:https://cluster25.io/2022/03/08/ghostwriter-unc1151-adopts-microbackdoor-variants-in-cyber-operations-against-targets-in-ukraine/

相关信息:

近日,研究人员发现一份恶意文件,该文件旨在针对位于乌克兰的目标传播恶意软件以进行间谍活动,该文件显示乌克兰总统办公室和特勤局的徽标,内容与处理爆炸事件的建议有关。

该文档是一个名为dovidka.chm的Microsoft压缩HTML帮助(CHM)文件,包含一个名为file.htm的文件,该文件又包含混淆的vbscript(VBS)代码。VBS脚本会解码dropper于“C:\Users\Public\Libraries\”目录下,并通过脚本文件desktop.ini运行该dropper,最后释放MICROBACKDOOR执行,MICROBACKDOOR能够执行任何经典操作以支持旨在进行间谍活动的活动,例如收集与其正在运行的机器相关的数据、下载和传输文件、执行任意命令、捕获屏幕截图等。

02

揭秘APT36组织的手机间谍软件CapraRat

披露时间:2022年03月07日

情报来源:https://mp.weixin.qq.com/s/N1U96KsBSnHXNKU7hpsVRA

相关信息:

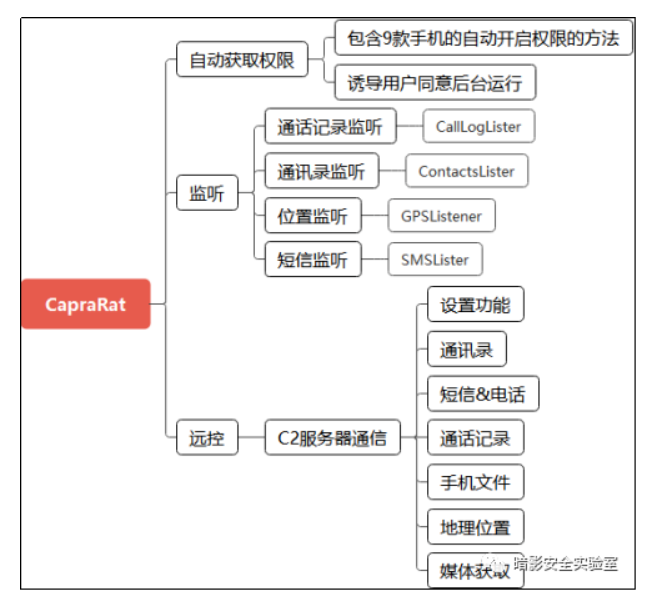

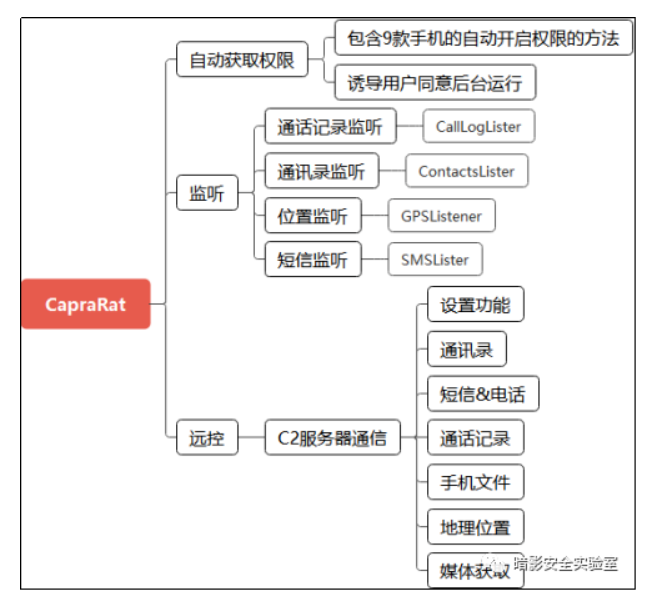

透明部落(APT36),也称为EarthKarkaddan,是一个来自巴基斯坦的APT攻击组织,历来以印度军事和外交资源为目标。该APT组织(也称为OperationC-Major、PROJECTM、MythicLeopard和TransparentTribe)以使用社会工程和网络钓鱼诱饵作为切入点而闻名,随后部署CrimsonRAT恶意软件来窃取受害者信息。

此外,透明部落还可通过恶意网络钓鱼链接部署安卓手机间谍软件。最近,透明部落使用AhMythAndroidRAT的更新版本,通过伪装的色情应用和Covid-19新闻应用来针对印度军方和政府人员。其间谍软件命名为CapraRat,这一款AndroRAT的开源RAT的修改版本,这个家族的软件最早可以追溯到2017年。

近期,研究人员发现几款最新的CapraRat手机间谍软件,该类恶意软件会在后台监听和收集手机用户的隐私信息,同时远程操控手机执行恶意操作。

03

Kimsuky伪装成开具医院或医疗中心证明主题邮件进行钓鱼

披露时间:2022年03月04日

情报来源:https://blog.alyac.co.kr/4536

相关信息:

近期,研究人员发现了Kimsuky组织伪装成开具医院或医疗中心证明的攻击事件。该攻击的特点是伪装成互联网健康检查结果查询和签发服务,伪装恶意文件,结合国内实际医院和医疗机构签发证书所需的正常插件程序,使用基于信任的欺骗手段。

经分析,恶意文件创建于2月25日,实际攻击发生在3月,基于Windows64位开发。

文件内部有两种加密形式的资源,一种是正常的医院证书颁发程序,另一种是秘密执行后门功能的恶意文件。采用这种结构,恶意模块和正常模块同时安装,但电脑屏幕上只显示正常安装画面。

04

TA402针对中东目标持续发起攻击

披露时间:2022年03月03日

情报来源:https://mp.weixin.qq.com/s/j2w_cZgprGsM0zTQ5ngEWA

相关信息:

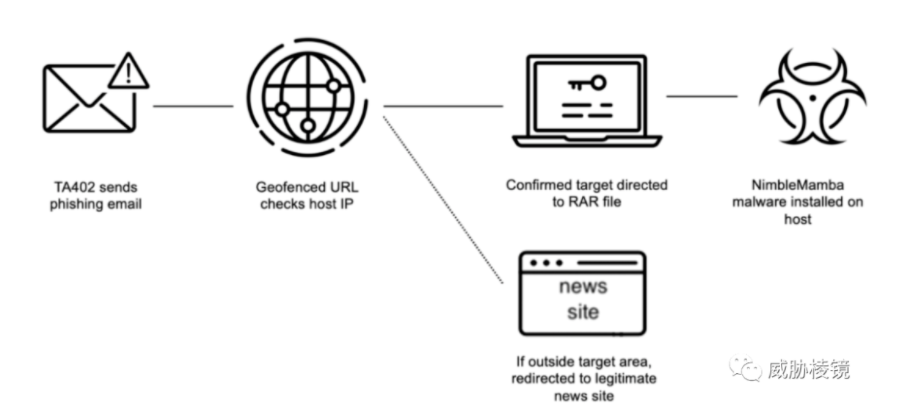

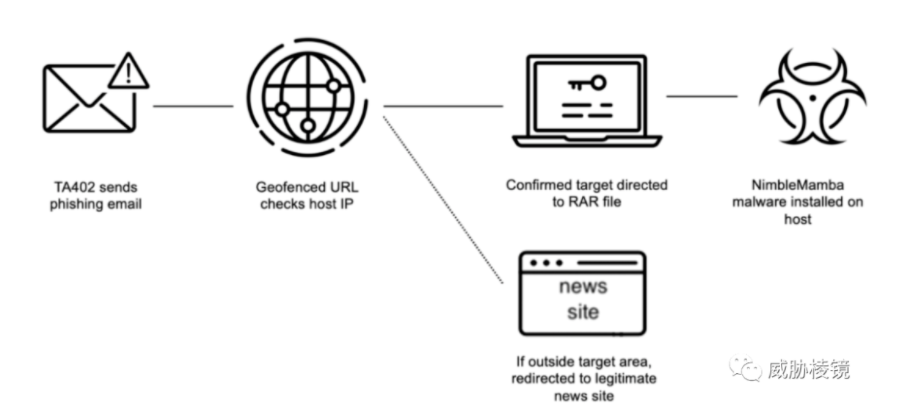

在2021年6月攻击被披露后,TA402一度销声匿迹。但根据Proofpoint的持续跟踪,TA402持续更新恶意软件和投递交付方式。TA402会使用名为NimbleMamba和BrittleBush的恶意软件,且依托地理围栏和复杂攻击链干扰分析人员。

在最近发现的攻击行动中,TA402使用包含恶意文件下载链接的鱼叉邮件针对中东目标。TA402发送了多种主题的钓鱼邮件,包括医疗主题和政治敏感信息等。

TA402的攻击链中都包含名为NimbleMamba的恶意样本,该样本要取代之前使用的LastConn木马。NimbleMamba和LastConn有一些相似之处,都是用C#编写、C&C通信使用base64编码、使用DropboxAPI作为C&C信道等,但两者之间几乎没有代码级的相似。除此之外,TA402也常常使用名为BrittleBush的木马。

攻击行动或事件情报

01

新的RURansomWiper瞄准俄罗斯

披露时间:2022年03月08日

情报来源:https://www.trendmicro.com/en_us/research/22/c/new-ruransom-wiper-targets-russia.html

相关信息:

近日,MalwareHunterTeam披露了新的勒索软件变种。趋势科技研究人员发现了这个恶意软件的几个额外样本,被其开发者称为“RURansom”。分析表明它是一个擦除器,而不是一个勒索软件变种,因为它对加密文件的破坏是不可逆转的。

该wiper只针对俄罗斯的少数条目,其使用.NET编程语言编写,通过以“Россия-Украина_Война-Обновление.doc.exe”文件名将自身复制到所有可移动磁盘和映射的网络共享中,以蠕虫病毒的形式传播。翻译成英文,文件名读作“Russia-Ukraine_War-Update.doc.exe”。

成功传播后,恶意软件开始加密文件,“.bak”文件除外,使用长度等于base64("FullScaleCyberInvasion+"+MachineName)的随机生成的密钥进行加密。加密算法是使用硬编码的AES-CBC。每个加密文件的密钥都是唯一的,并且不会存储在任何地方,这使得加密不可逆,因此将恶意软件标记为擦除器而不是勒索软件变体。

02

钓鱼邮件伪装成采购订单分发AgentTeslaRAT

披露时间:2022年03月07日

情报来源:https://www.fortinet.com/blog/threat-research/fake-purchase-order-used-to-deliver-agent-tesla

相关信息:

FortiGuard研究人员最近发现了一封有趣的网络钓鱼电子邮件,该电子邮件伪装成一份采购订单,发给了一家处理原材料和化学品的乌克兰制造组织。

该钓鱼邮件的附件是“order001.ppam”文件。这是MicrosoftPowerPoint使用的一种插件文件格式,在此次攻击中,它包含一个恶意宏,充当AgentTesla的释放器。执行宏后,它将通过Bit.ly短链接下载下一阶段的dropper。

Dropper会尝试对多个应用程序和服务执行任务终止,然后添加计划任务。然后该脚本尝试从MediaFire下载并执行另一个文件19.dll。19.dll实际上是一个PowerShell脚本,其中包含大量十六进制数据中的指令。最终解压释放AgentTesla。

03

俄乌战争被用作恶意软件传播的诱饵

披露时间:2022年03月04日

情报来源:https://www.bitdefender.com/blog/hotforsecurity/bitdefender-labs-sees-increased-malicious-and-scam-activity-exploiting-the-war-in-ukraine

相关信息:

随着乌克兰战争愈演愈烈,BitdefenderLabs研究人员发现了一波又一波利用人道主义危机和全球收件人的慈善精神的钓鱼邮件,经分析,钓鱼邮件试图用两种著名的远程访问木马AgentTesla和Remcos感染收件人。

第一个钓鱼邮件活动似乎通过.zip附件“REQ供应商调查”针对制造业中的组织,并直接从受害者机器上的Discord链接下载和部署AgentTesla。根据我分析,这些攻击似乎来自荷兰(86%)和匈牙利(3%)的IP地址。恶意电子邮件已到达全球收件人,包括韩国(23%)、德国(10%)、英国(10%)、美国(8%)、捷克共和国(14%)、爱尔兰(5%)、匈牙利(3%)、瑞典(3%)和澳大利亚(2%)。

在另一个钓鱼邮件活动中,攻击者冒充一家位于韩国的医疗保健公司,通过Excel附件(SUCT220002.xlsx)提供RemcosRAT。钓鱼邮件内容引用了乌克兰正在进行的冲突,并询问收件人是否想暂停他们的订单,直到货物和航班重新开放。据统计,89%的钓鱼邮件似乎来自德国的IP地址,19%来自美国。攻击者重点关注爱尔兰(32%)、印度(17%)、美国(7%)、英国(4%)、德国(4%)、越南(4%)、俄罗斯(2%)的收件人)、南非(2%)和澳大利亚(2%)。

04

合法站点被用作针对印度政府的COBALTSTRIKEC2

披露时间:2022年03月04日

情报来源:https://www.telsy.com/legitimate-sites-used-as-cobalt-strike-c2s-against-indian-government/

相关信息:

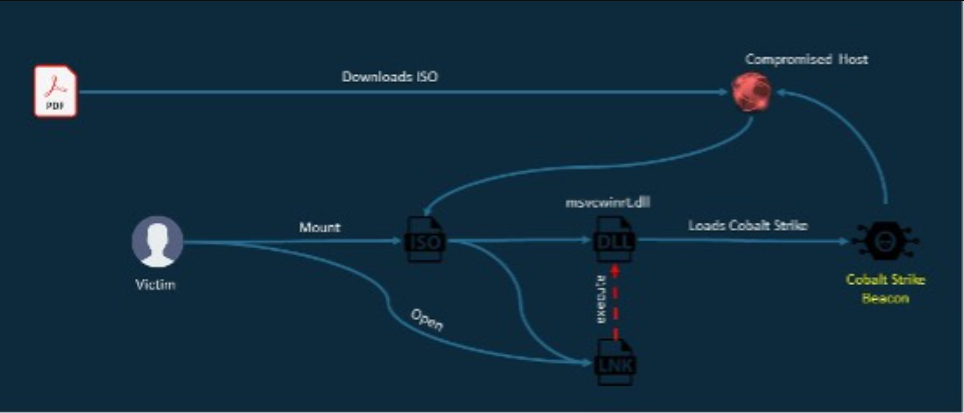

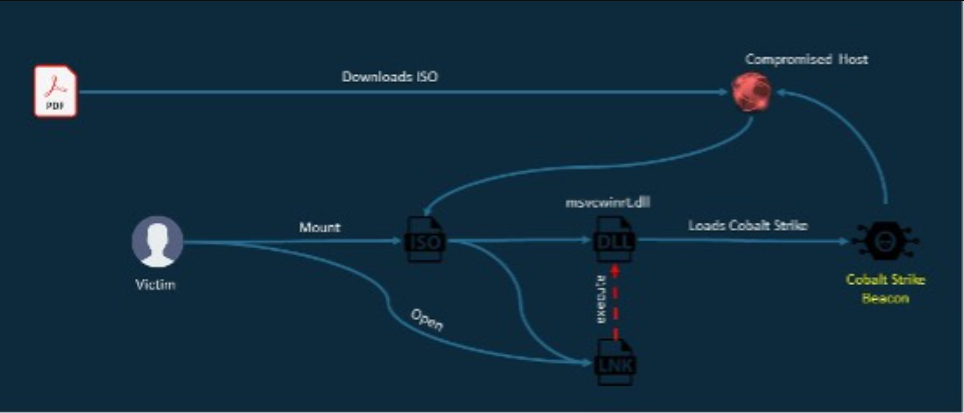

近期,Telsy研究人员观察到针对印度政府或地方机构成员的攻击,该攻击使用COVID-19作为社会工程学主题。

该活动通过鱼叉式网络钓鱼电子邮件进行,首先打开一个合法的PDF附件,该附件包含一个URL,可从中下载ISO文件。其域名似乎是合法的,被攻击者盗用为C2。其中“comesa.int”是东部和南部非洲共同市场的官方网站。

ISO文件包含LNK文件和恶意DLL。该DLL文件是一个CobaltStrike加载程序,打开其中一个LNK文件会导致通过rundll32.exe执行DLL的导出函数“InitShut()”,最终执行CobaltStrike信标感染系统。

恶意代码情报

01

Gh0stCringeRAT针对易受攻击的数据库服务器进行分发

披露时间:2022年03月08日

情报来源:https://asec.ahnlab.com/ko/32394/

相关信息:

近日,研究人员检测分发到易受攻击的数据库服务器(MS-SQL、MySQL服务器)的恶意代码Gh0stCringe。

Gh0stCringe,也称为CirenegRAT,是基于Gh0stRAT代码的变体之一。它于2018年12月左右首次被发现,已知是通过SMB漏洞(使用ZombieBoy的SMB漏洞工具)传播的。最近确认的Gh0stCringeRAT正在针对易受攻击的数据库服务器进行分发。

Gh0stCringeRAT可以通过在连接到C&C服务器后接收攻击者的命令来执行各种恶意操作。与其他RAT恶意软件一样,Gh0stCringe允许攻击者指定各种设置:

1.自我复制[开/关]:激活后,根据模式将自身复制到特定路径。

2.执行模式[Mode]:可以有0、1、2的取值,下面会处理执行模式。

3.更改文件大小[Size]:在模式#2中,它会将自身复制到“%ProgramFiles%\Cccogae.exe”路径。如果设置了该值,则垃圾数据将按照指定的数量附加到文件的后面尺寸。

4.分析干扰技巧[On/Off]:找到explorer.exe进程及其父进程的PID后,如果值为0,则终止。

5.Keylogger[On/Off]:激活时,键盘记录线程运行。

6.TerminateRundll32Process[On/Off]:如果激活,执行“taskkill/f/imrundll32.exe”命令终止正在运行的rundll32进程。

7.自复制文件属性[Attr]:将自复制文件属性设置为只读、隐藏或系统属性(FILE_ATTRIBUTE_READONLY|FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_SYSTEM)。

02

多个MicrosoftExcel文件用于新的Emotet活动

披露时间:2022年03月01日

情报来源:https://www.fortinet.com/blog/threat-research/ms-office-files-involved-in-emotet-trojan-campaign-pt-one

相关信息:

最近,Fortinet研究人员捕获了500多个MicrosoftExcel文件,这些文件参与了将新的Emotet木马传送到受害者设备上的活动

Emotet被称为模块化木马,于2014年年中首次被发现。从那时起,它变得非常活跃,不断自我更新。Emotet使用电子邮件等社交工程来引诱收件人打开附加的文档文件(包括Word、Excel、PDF等)或单击电子邮件内容中的链接,将Emotet的最新变体下载到受害者的设备上然后执行它。

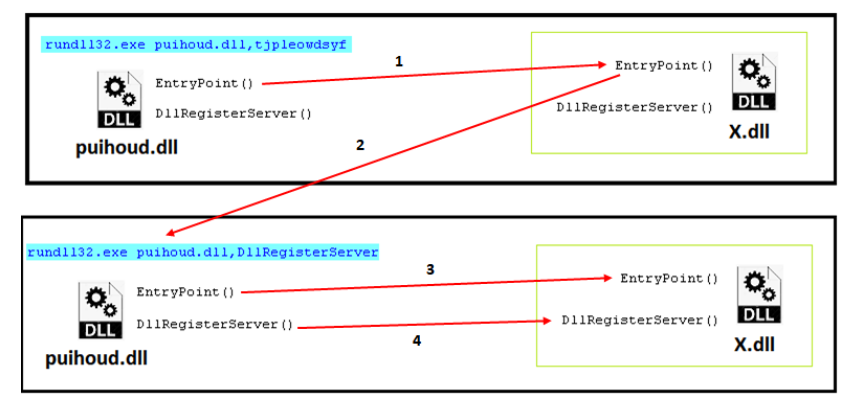

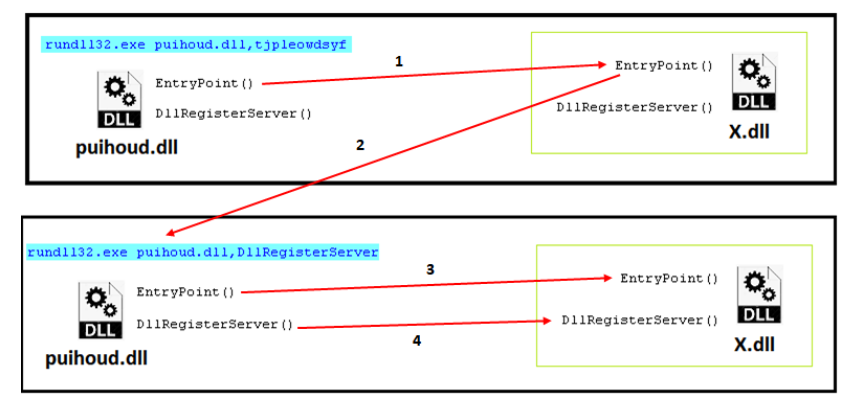

Excel中的宏代码会将其多个单元格中的数据写入“C:\ProgramData\”文件夹中的两个文件:“uidpjewl.bat”和“tjspowj.vbs”。宏代码使用“wscript.exe”执行“tjspowj.vbs”文件。这两个文件均进行了代码混淆。攻击者通过“tjspowj.vbs”执行“uidpjewl.bat”文件,从网站下载Emotet到本地文件“c:\programdata\puihoud.dll”,并利用“rundll32.exe”加载Emotet。

03

AvosLocker勒索软件变种分析

披露时间:2022年03月06日

情报来源:https://blog.qualys.com/vulnerabilities-threat-research/2022/03/06/avoslocker-ransomware-behavior-examined-on-windows-linux

相关信息:

近日qualys研究人员发现了AvosLocker勒索软件的新变体,经分析AvosLocker团伙正在使用Proxyshell来利用MicrosoftExchangeServer漏洞,从而破坏受害者的网络。这些漏洞利用涉及的CVE是CVE-2021-34473、CVE-2021-31206、CVE-2021-34523和CVE-2021-31207。

AvosLocker是一种相对较新的勒索软件即服务,于2021年6月下旬首次被发现。攻击者使用垃圾邮件活动作为初始感染媒介来传递勒索软件有效负载。在加密过程中,流程文件会附加“.avos”扩展名。更新的变体附加了扩展名“.avos2”。同样,Linux版本附加了扩展名“.avoslinux”。

最近,AvosLocker团伙增加了对加密Linux系统的支持,特别是针对VMwareESXi虚拟机。这使该团伙能够瞄准更广泛的组织。它还具有杀死ESXi虚拟机的能力,这使得它特别讨厌。

04

恶意软件使用被盗的NVIDIA代码签名证书

披露时间:2022年03月05日

情报来源:https://blog.alyac.co.kr/4539

相关信息:

近期,名为Lapsus$的攻击组织表示,他们这次攻击窃取了NVIDIA1TB的数据,并在NVIDIA拒绝谈判后开始在线发布数据。

在此次事件中,NVIDIA开发人员用来签署驱动程序和可执行文件的两个代码签名证书被泄露。此后不久,安全研究人员发现该证书被用于签署恶意软件和攻击者使用的其他工具。

根据上传到VirusTotal恶意软件扫描服务的样本,被盗证书被用于签署各种恶意软件和黑客工具,例如CobaltStrike信标、Mimikatz、后门和远程访问木马。安全研究人员发现被盗证书使用以下序列号:

43BB437D609866286DD839E1D00309F5

14781bc862e8dc503a559346f5dcc518

在这两个被盗的NVIDIA证书到期之前,Windows将允许使用这些证书签名的驱动程序加载到操作系统中。因此,被盗的证书允许攻击者将他们的程序伪装成合法的NVIDIA程序并在Windows中加载恶意驱动程序。

漏洞相关情报

01

微软补丁通告:2022年3月版

披露时间:2022年03月08日

情报来源:https://blog.qualys.com/vulnerabilities-threat-research/2022/03/08/march-2022-patch-Tuesday

相关信息:

Microsoft在2022年3月的更新中修复了92个漏洞,其中包括21个MicrosoftEdge漏洞,其中三(3)个被归类为严重,因为它们允许远程代码执行(RCE)。微软已经修复了他们软件中的几个问题,包括拒绝服务、Edge–Chromium、特权提升、信息泄露、远程代码执行、安全功能绕过和欺骗漏洞。

其中,微软已修复的重要漏洞如下:

CVE-2022-21990和CVE-2022-23285-远程桌面客户端远程代码执行(RCE)漏洞

CVE-2022-23277–MicrosoftExchangeServer远程代码执行(RCE)漏洞

CVE-2022-24469–AzureSiteRecovery特权提升漏洞

CVE-2022-24508–WindowsSMBv3客户端/服务器远程代码执行(RCE)漏洞

02

Linux漏洞"DirtyPipe”可导致容器逃逸

披露时间:2022年03月07日

情报来源:https://unit42.paloaltonetworks.com/cve-2022-0492-cgroups/

相关信息:

研究人员最近在Linux内核中发现了一个严重的安全漏洞,攻击者可以通过将任意数据覆盖到任何只读文件中来接管易受攻击的系统。换句话说,该漏洞可以让威胁参与者在受感染的系统上执行各种操作。

该漏洞被称为“DirtyPipe”,编号为CVE-2022-0847,CVSS评分为7.8,可导致权限提升,因为非特权进程可以将代码注入根进程。CVE-2022-0492是近几个月来第三个允许恶意容器逃逸的内核漏洞。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号