2022.04.21~04.28

攻击团伙情报

Lazarus武器库更新:Andariel近期攻击样本分析

盲眼鹰组织针对哥伦比亚国家攻击简报

UAC-0056使用的Elephant攻击框架分析

疑似蔓灵花组织针对攻击孟加拉国的攻击活动分析

Group123使用新型恶意软件瞄准记者

APT35利用关键的VMwareRCE漏洞安装后门

朝鲜Stonefly组织间谍活动针对高价值目标

攻击行动或事件情报

死灰复燃!新型REvil勒索软件在野攻击活动分析

TeamTNT瞄准AWS、阿里巴巴

野外发现的PryntStealer执行Clipper和Keylogger活动

社交平台网络钓鱼活动急剧升温,LinkedIn成为主要目标

BazarLoader对抗分析技术详解

恶意代码情报

恶意软件Ceritshell利用盗版游戏、电影、歌曲传播

SocGholish和Zloader威胁分析报

恶意应用针对土耳其司法部

漏洞情报

微软发现新的提权Linux漏洞Nimbuspwn

攻击团伙情报

01

Lazarus武器库更新:Andariel近期攻击样本分析

披露时间:2022年04月28日

情报来源:https://mp.weixin.qq.com/s/QfbzuIKUPTXE4GdpBMsGbQ

相关信息:

Andariel团伙被韩国金融安全研究所(KoreanFinancialSecurityInstitute)归属为LazarusAPT组织的下属团体。该团体主要攻击韩国的组织机构,尤其是金融机构,以获取经济利益和开展网络间谍活动。

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获到一批与Andariel相关的攻击样本,均为PE可执行文件。根据这批样本上传VT的时间可知相关攻击活动至少从今年2月份开始发起。

攻击样本可以分为两类:一类是内存中解密并加载后续载荷的加载器,加载的内容包括后门和浏览器窃密程序;另一类是用Go语言编写的下载器,向C2服务器回传收集的主机信息然后下载PE文件并执行。

02

盲眼鹰组织针对哥伦比亚国家攻击简报

披露时间:2022年04月26日

情报来源:https://mp.weixin.qq.com/s/kXumeksCENIOS6HB_Un7Lg

相关信息:

近期,研究人员监测到了多次该组织针对哥伦比亚国家发起的钓鱼邮件定向攻击,通过样本内部解密算法关联,判断两次行动都归属于盲眼鹰组织,在这两次攻击行动中,样本都经过层层解密释放,加大了传统查杀的难度。

APT-C-36经常使用鱼叉攻击,通过伪装成政府部门对受害者发送钓鱼邮件,报告中涉及的两次行动都采用了邮件投递第一阶段的载荷。第一次行动伪装DHL包裹投递,主题使用出货通知单来迷惑中招目标;第二次投递伪装成政府邮件,发送伪装成pdf文件的恶意文档。盲眼鹰一直对哥伦比亚的政府部门保持高度的关注,自身也会伪装成相关部门进行邮件投递,同时仿冒政府网站进行钓鱼攻击。

03

UAC-0056使用的Elephant攻击框架分析

披露时间:2022年04月25日

情报来源:https://businessinsights.bitdefender.com/deep-dive-into-the-elephant-framework-a-new-cyber-threat-in-ukraine

相关信息:

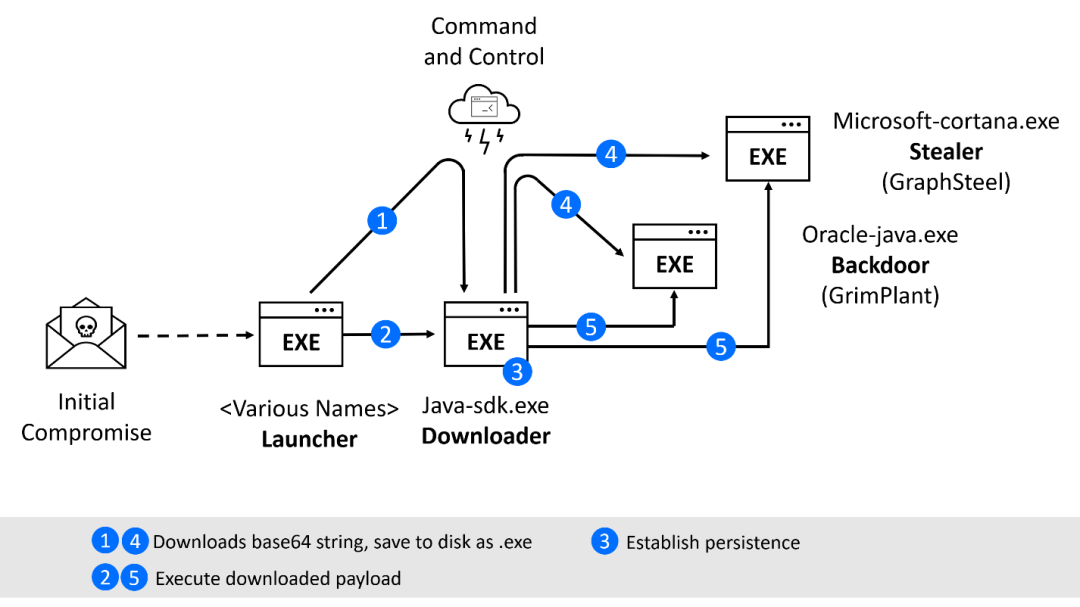

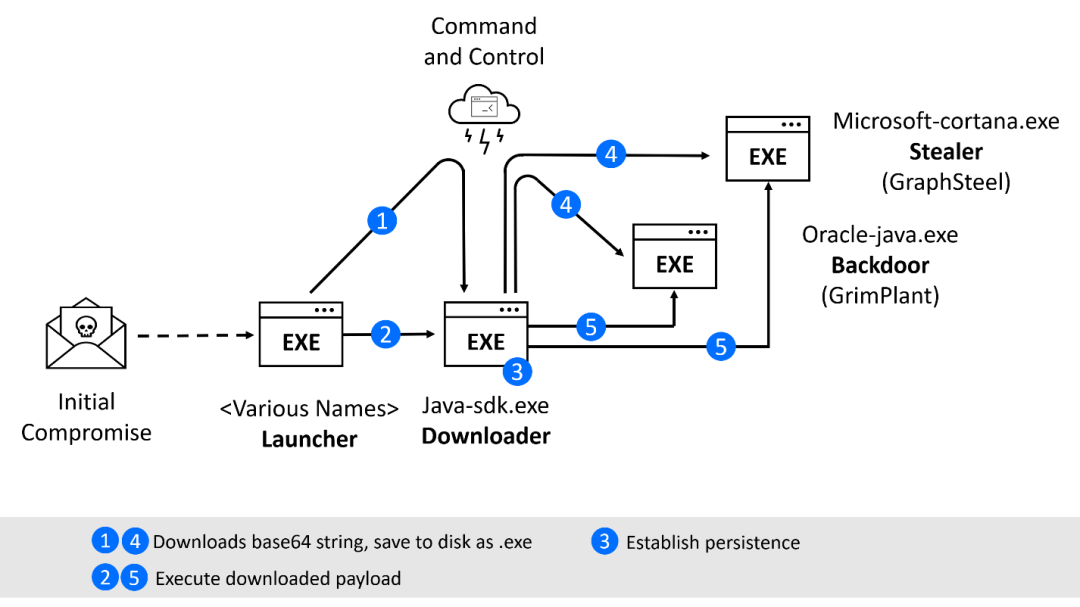

近日,研究人员发现UAC-0056组织与使用OutSteel和GraphSteel窃取程序(旨在窃取数据的恶意软件)的攻击有关。GraphSteel是ElephantFramework的一部分,使用Go语言编写,并部署在最近一波针对乌克兰目标的网络钓鱼攻击中。最近,观察到了三种不同的攻击,都依赖于Elephant框架:

1.2022年2月11日–SentinelOne检测到使用假字典软件的攻击

2.2022年3月11日–CERT-UA报告了使用假防病毒软件的攻击

3.2022年3月28日——CERT-UA报告了一次带有“未付工资”电子邮件主题的攻击

在所有已知的ElephantFramework攻击中,都使用鱼叉式网络钓鱼策略进行初始攻击。该组织利用高水平的的社会工程技术知识,将电子邮件伪装为虚假的乌克兰电子邮件地址。电子邮件主题和正文通常会使用趋势主题(COVID)或使用官方外观的文本,并且会使用多种不同的技术来执行恶意启动器。

04

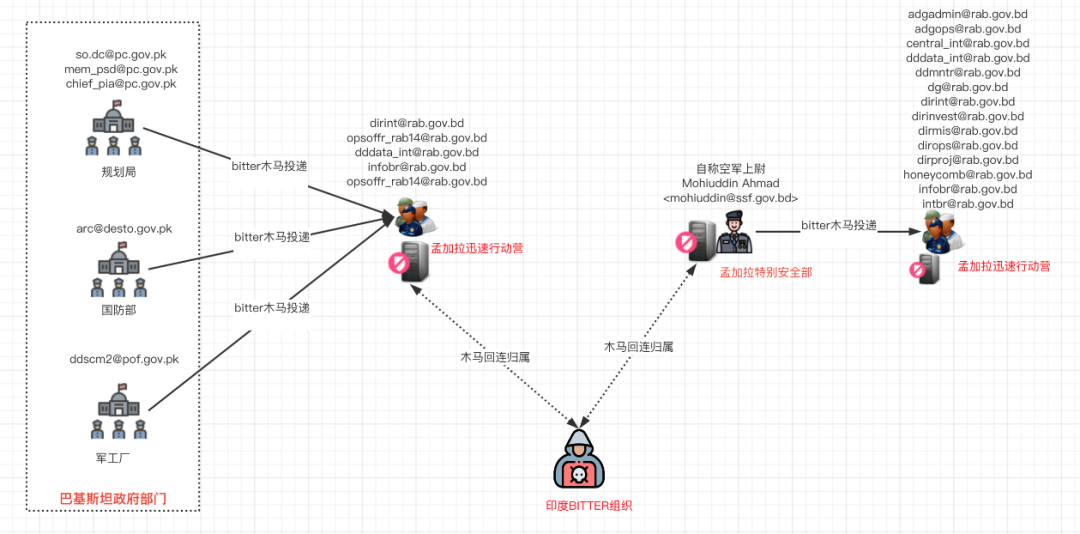

疑似蔓灵花组织针对攻击孟加拉国的攻击活动分析

披露时间:2022年04月24日

情报来源:https://ti.dbappsecurity.com.cn/blog/articles/2022/04/24/bitter-attack-bd/

相关信息:

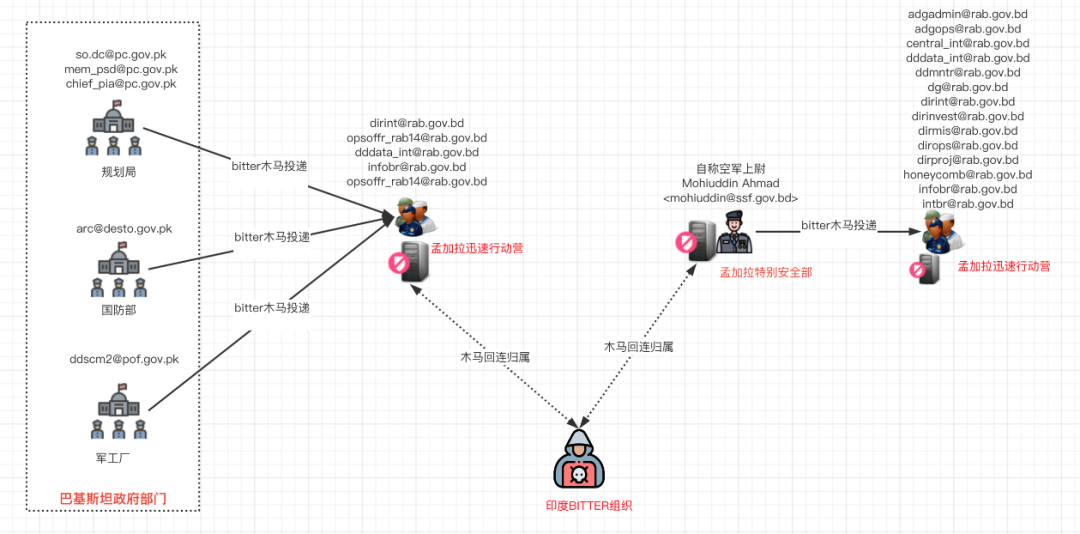

近期,研究人员捕获到多个疑似蔓灵花组织利用得到权限的巴基斯坦、孟加拉国政府邮箱发起的网络攻击活动样本。该批样本无论在攻击手法或者武器代码等方面都与该组织此前的攻击活动极为相似,延续了其一贯的攻击特征。

在此次攻击活动中,蔓灵花组织将发件人名和邮箱伪装成RAB-3提卡图利部队),或使用不同来自巴基斯坦的官方邮箱账号,伪装成快速反应部队(RAB)的邮箱账号,进行钓鱼活动。

这些邮件的共同点在于使用同样的伪装名称,都是伪装成来自RAB部队在孟加拉其他营地的正常申请。钓鱼邮件包含的附件主要分为两类,一类是CHM格式的文件,另一类则是XLSX、DOCX类型的文档文件。

05

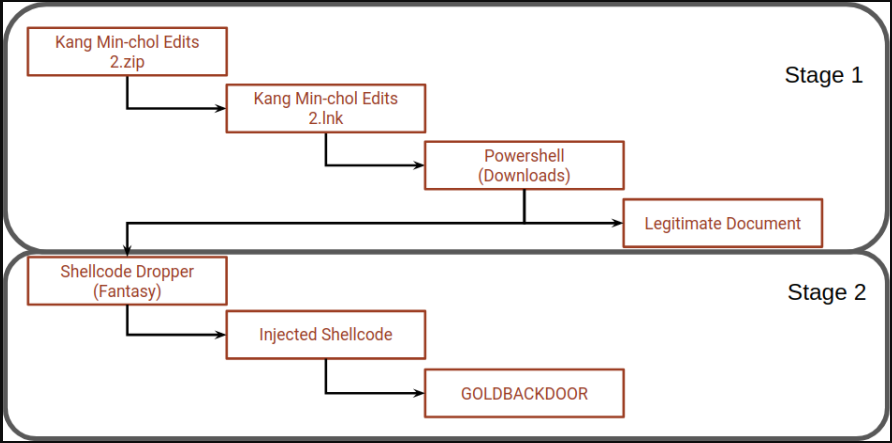

Group123使用新型恶意软件瞄准记者

披露时间:2022年04月21日

情报来源:https://www.bleepingcomputer.com/news/security/north-korean-hackers-targeting-journalists-with-novel-malware/

相关信息:

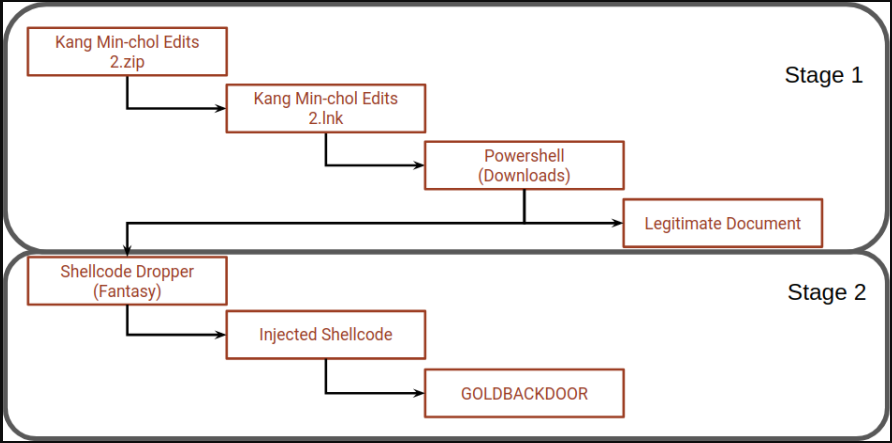

近期,研究人员发现Group123使用了一种被名为“Goldbackdoor”新型恶意软件针对专门研究朝鲜的记者,该样本被评估为“Bluelight”的继任者。

该恶意软件是通过NKNews首次发现的网络钓鱼攻击传播的,网络钓鱼电子邮件来自韩国国家情报局(NIS)前局长的账户,该账户曾被Group123入侵。

此次具有高度针对性的活动中采用了两阶段感染过程,为威胁参与者提供了更多的部署多功能性,并使分析人员难以对有效载荷进行采样。

06

APT组织Lorec53(洛瑞熊)发动多轮针对乌克兰的网络攻击活动

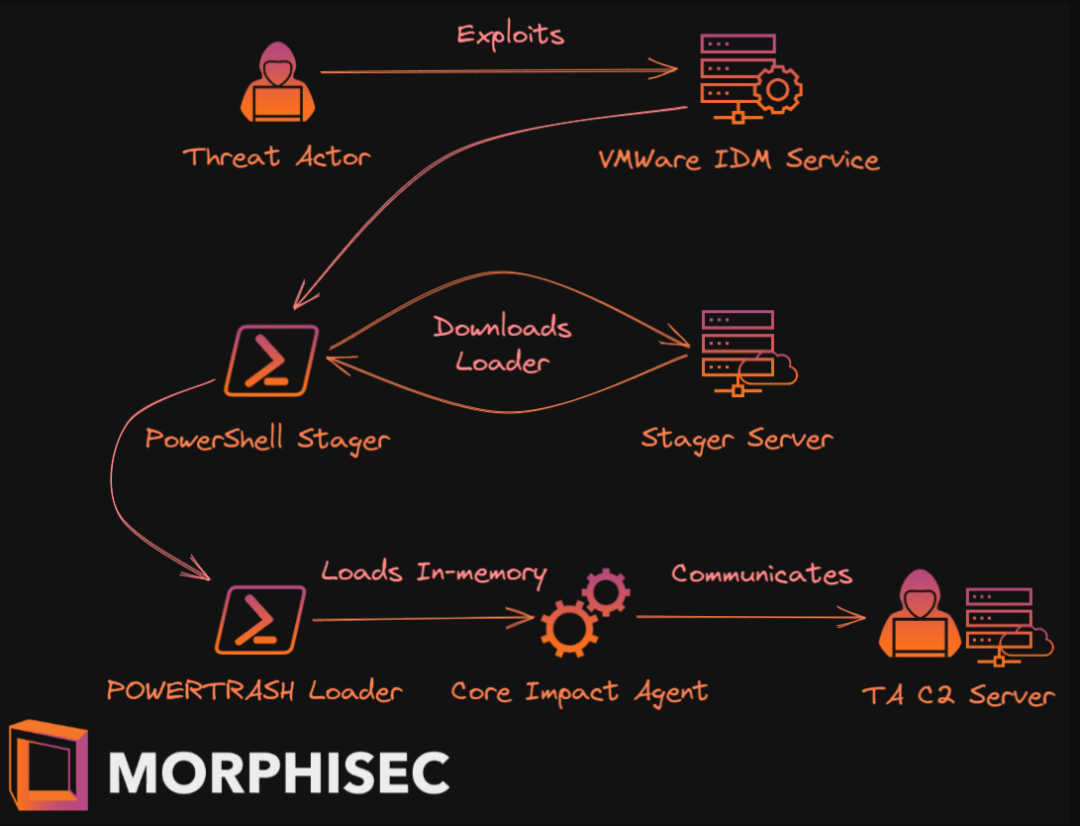

APT35利用关键的VMwareRCE漏洞安装后门

披露时间:2022年04月25日

情报来源:https://blog.morphisec.com/vmware-identity-manager-attack-backdoor

相关信息:

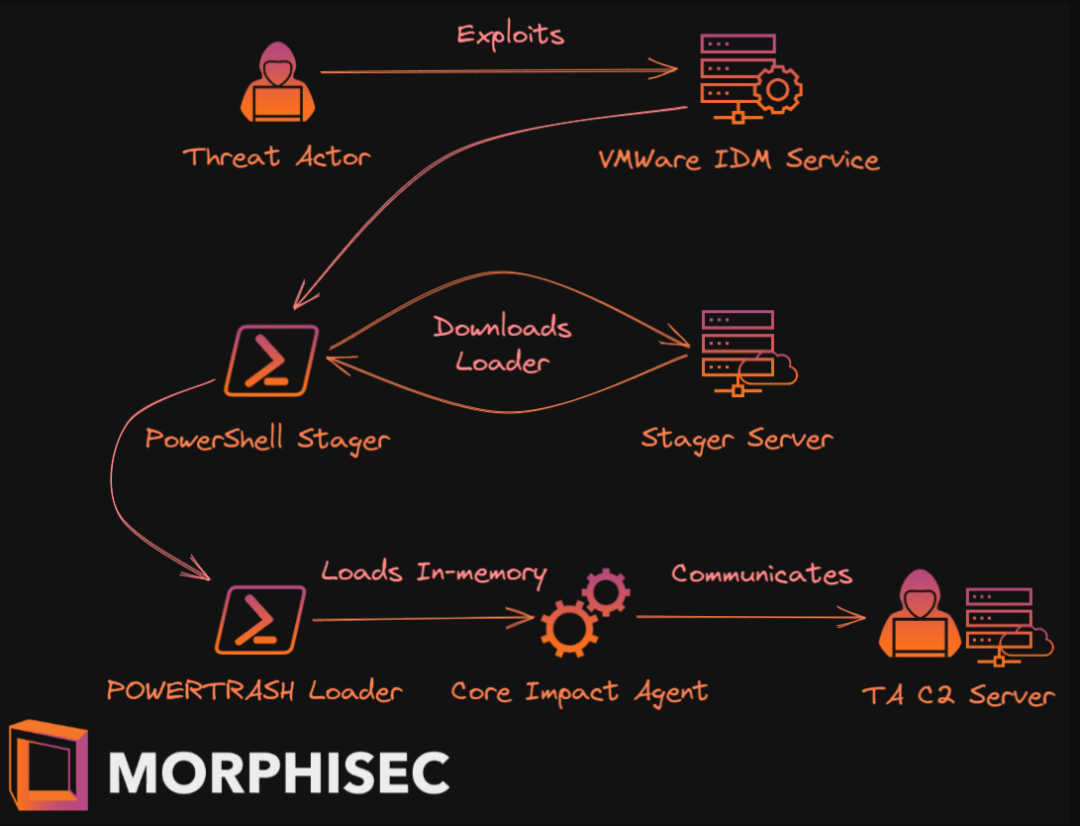

4月14日至15日,Morphisec发现了针对一周前的VMwareWorkspaceONEAccess(以前称为VMwareIdentityManager)远程代码执行(RCE)漏洞的利用尝试。Morphisec认为APT35(RocketKitten)是这些VMWare身份管理器攻击事件的幕后黑手。

攻击者通过利用VMWareIdentityManagerService漏洞获得对环境的初始访问权限。然后,攻击者可以部署一个PowerShellstager来下载下一阶段,MorphisecLabs将其识别为PowerTrashLoader。最后,高级渗透测试框架CoreImpact被注入到内存中。

07

朝鲜Stonefly组织间谍活动针对高价值目标

披露时间:2022年04月27日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/stonefly-north-korea-espionage

相关信息:

Stonefly(又名DarkSeoul、BlackMine、OperationTroy和SilentChollima)于2009年7月首次发现,当时它对一些韩国、美国政府和金融网站发起了分布式拒绝服务(DDoS)攻击。它在2011年再次出现,发起了更多DDoS攻击,并使用复杂的后门木马Backdoor.Prioxer。2013年3月,该组织利用磁盘擦除软件对多家韩国银行和广播公司进行攻击。三个月后,该组织发起了针对韩国政府网站的一系列DDoS攻击。

近年来,该组织的攻击能力显着增强,至少自2019年以来,Symantec发现该组织已将其重点转移到针对特定高价值目标的间谍活动上,尤其是专门针对拥有机密或高度敏感信息或知识产权的组织。Symantec最近发现的攻击是针对一家在能源和军事领域的公司。攻击者于2022年2月入侵了该组织,利用VMwareView服务器上的Log4j漏洞(CVE-2021-44228)进行攻击,随后通过内网移动破坏了其他18台计算机。攻击者使用了Stonefly自定义的Preft后门的更新版本,该恶意软件可以支持四种不同类型的插件:可执行文件、VBS、BAT和shellcode。它支持三种不同的持久化模式:Startup_LNK、Service、Registry和TaskScheduler。除了Preft后门,Stonefly还部署了一个定制开发的信息窃取程序。该软件主二进制文件使用修改后的RC4算法提取和解密加密的shellcode。

攻击行动或事件情报

01

死灰复燃!新型REvil勒索软件在野攻击活动分析

披露时间:2022年04月22日

情报来源:https://mp.weixin.qq.com/s/A9c4Le-DL8fBEw8hfe1EcQ

相关信息:

奇安信威胁情报中心观察到一股未知团伙正在利用受Log4j影响的Vmware漏洞在内网中进行漫游,使用GOSimpleTunnel工具建立隧道,使用Psexec尝试投递SystemBC轻量级后门。

SystemBC最早被发现于2019年,被用于各类犯罪团伙,目前与Ryuk、Egregor、DarkSide等勒索软件的投递有关,SystemBC除了正常的TCP连接外,还能通过Tor网络进行连接。在此次活动中,我们首次发现SystemBC参与投递Revil勒索家族。

02

TeamTNT瞄准AWS、阿里巴巴

披露时间:2022年04月21日

情报来源:https://blog.talosintelligence.com/2022/04/teamtnt-targeting-aws-alibaba.html

相关信息:

近日,研究人员发现TeamTNT在其脚本被安全研究人员公开后正在积极修改。这些脚本主要针对AmazonWebServices(AWS),但也可以在本地、容器或其他形式的Linux实例中运行。

除了主要的凭证窃取脚本之外,还有几个TeamTNT有效负载专注于加密货币挖掘、持久性和横向移动,使用诸如发现和部署到本地网络中的所有Kubernetespod等技术。还有一个脚本带有主分发服务器的登录凭据,另一个带有API密钥,可以提供对tmate共享终端会话的远程访问。一些TeamTNT脚本甚至包含防御规避功能,专注于禁用阿里云安全工具。对破坏现代云环境的关注使TeamTNT与此前遇到的许多其他网络犯罪分子不同。

03

野外发现的PryntStealer执行Clipper和Keylogger活动

披露时间:2022年04月21日

情报来源:https://blog.cyble.com/2022/04/21/prynt-stealer-a-new-info-stealer-performing-clipper-and-keylogger-activities/

相关信息:

Cyble研究实验室发现了一种名为PryntStealer的新信息窃取者。窃取者是网络犯罪论坛上的新成员,具有各种功能。除了窃取受害者的数据外,该窃取者还可以使用剪辑器和键盘记录操作进行财务盗窃。此外,它可以针对30多种基于Chromium的浏览器、5多种基于Firefox的浏览器以及一系列VPN、FTP、消息传递和游戏应用程序。此外,构建者可以自定义此窃取程序的功能。

窃取程序的开发者最近声称该窃取程序的最新版本是FUD(完全不可检测),嵌入的二进制文件包含使用AES256和Rijndael加密算法加密的硬编码字符串。PryntStealer是一种基于.Net的恶意软件。

04

社交平台网络钓鱼活动急剧升温,LinkedIn成为主要目标

披露时间:2022年04月19日

情报来源:https://blog.checkpoint.com/2022/04/19/social-networks-most-likely-to-be-imitated-by-criminal-groups-with-linkedin-now-accounting-for-half-of-all-phishing-attempts-worldwide/

相关信息:

近来,针对社交平台的网络钓鱼正在快速上升,攻击者可能会使用窃取到的帐户来执行高效的鱼叉式网络钓鱼攻击,发布指向恶意软件站点的链接,或将间谍软件直接发送给目标用户。网络安全公司CheckPoint发布报告称,职场类社交软件LinkedIn在今年第一季度的网络钓鱼活动急剧升温,目前已占全球网络钓鱼数量的52%,位居排行榜首位。

在CheckPoint发现的样本中,攻击者通过发送带有官方标识和样式、以及虚假联系方式的钓鱼报价单邮件,诱导用户点击“接受”,这时会导向一个仿冒的LinkedIn登录页面,如果用户输入自身账户信息,便会被攻击者“盗号”。对于带有职场属性的LinkedIn,攻击者可能旨在对高价值目标、特定公司和组织的员工进行鱼叉式网络钓鱼攻击。

05

BazarLoader对抗分析技术详解

披露时间:2022年04月25日

情报来源:https://unit42.paloaltonetworks.com/bazarloader-anti-analysis-techniques/

相关信息:

BazarLoader是一个被各种勒索软件组织使用的Windows后门程序。BazarLoader恶意软件作者在其代码中嵌入了多种对抗分析技术,以延缓分析师和沙箱的分析过程。但是,防守者可以通过多种方式依次击败这些技术。第一种技术是APIfunctionhashing,这是一种用于混淆调用了哪些函数的技巧。第二种是不透明谓词,opaquepredicate,一种用于控制流混淆的技术。

文中介绍了两种快速分析法,重用恶意软件代码以应对混淆的API调用,在调试恶意软件进程时调用FN_API_Decoder(一个已标记的BazarLoader专有散列算法)来解析WindowsAPI函数地址,达到对API函数调用的去混淆处理;以及自动化不透明谓词删除,利用IDAPro中的二进制搜索机制来查找OP的所有字节序列,然后修补OP中的指令,以强制代码跳出未执行代码块,避免进入无限循环。

恶意代码情报

01

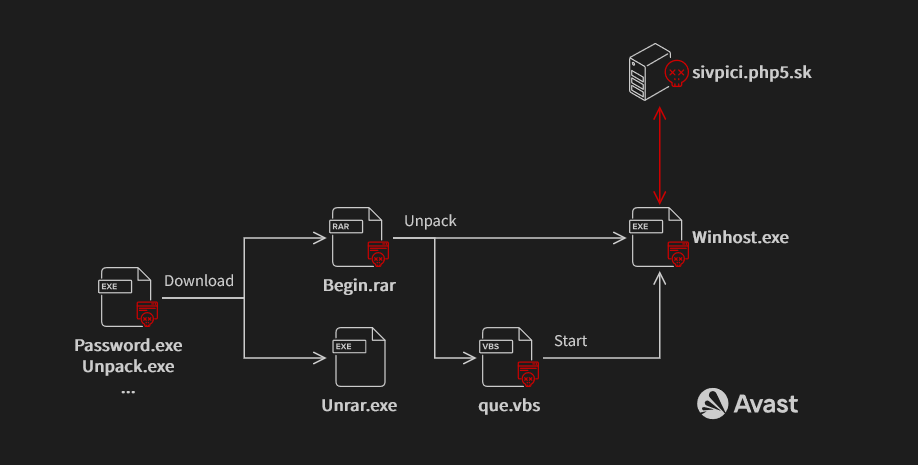

恶意软件Ceritshell利用盗版游戏、电影、歌曲传播

披露时间:2022年04月21日

情报来源:https://decoded.avast.io/danielbenes/warez-users-fell-for-certishell/

相关信息:

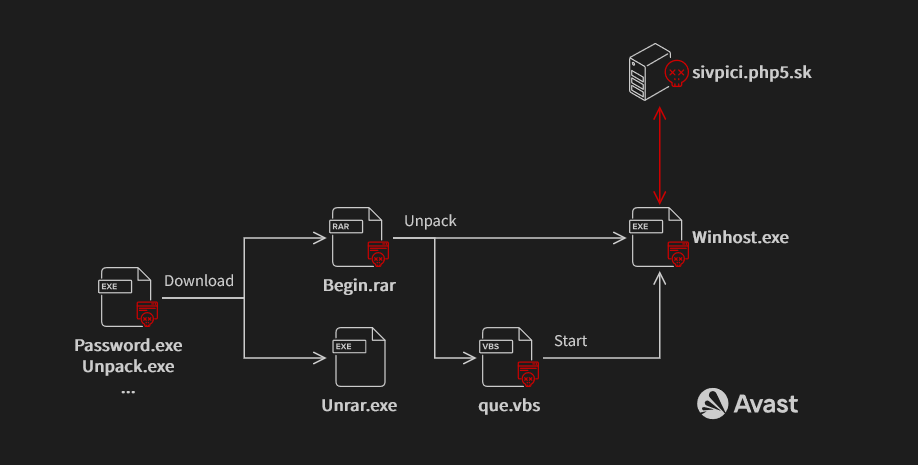

研究人员发现攻击者正在使用一种恶意程序Certishell在捷克和斯洛伐克的机器上部署挖矿程序、远程访问工具(RATs)和勒索软件,该恶意程序是通过歌曲和电影的盗版文件以及所谓的游戏和普通工具(GTASA、Mafia、Avast、MicrosoftOffice)的破解版和密码生成器来传播的。这些游戏和工具是在捷克斯洛伐克流行的文件共享服务网站uloz.to上托管的。

恶意软件的安装程序会伪装成被破解的软件,如FixmyPC;假冒应用程序,如分享Steam密钥的SteamCDKeys;假冒Extractor.exe或Heslo.exe(Heslo在捷克斯洛伐克语中意为密码),这是音乐CD解压程序,它带有一个受密码保护的音乐文件。Ceritshell主要完成分成三个功能:投递带有C2服务器sivpici.php5[.]sk(捷克斯洛伐克俚语"你完蛋了")的RAT,有AutoIT、C++和Go版本;从黑客网站下载矿工,用任务中的脚本que.vbs启动;从黑客网站下载挖矿程序或勒索软件,利用隐藏在注册表键中的powerhell命令启动。

02

SocGholish和Zloader威胁分析报

披露时间:2022年04月25日

情报来源:https://www.cybereason.com/blog/threat-analysis-report-socgholish-and-zloader-from-fake-updates-and-installers-to-owning-your-systems

相关信息:

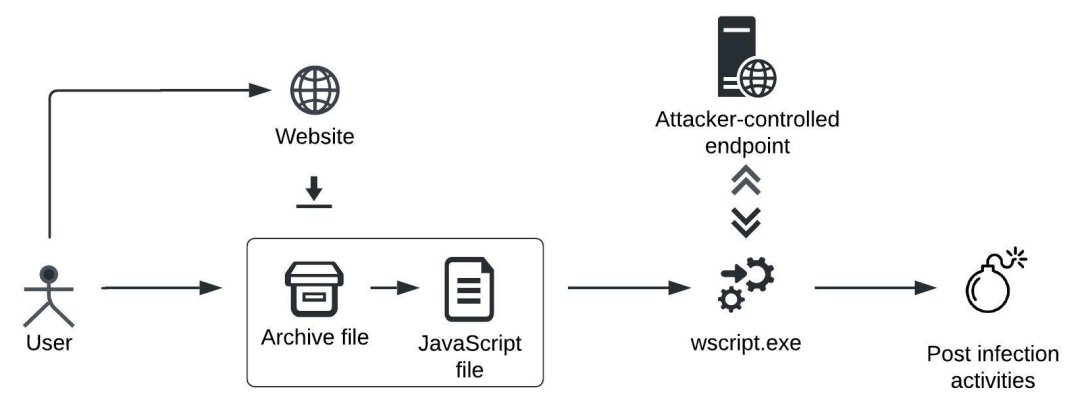

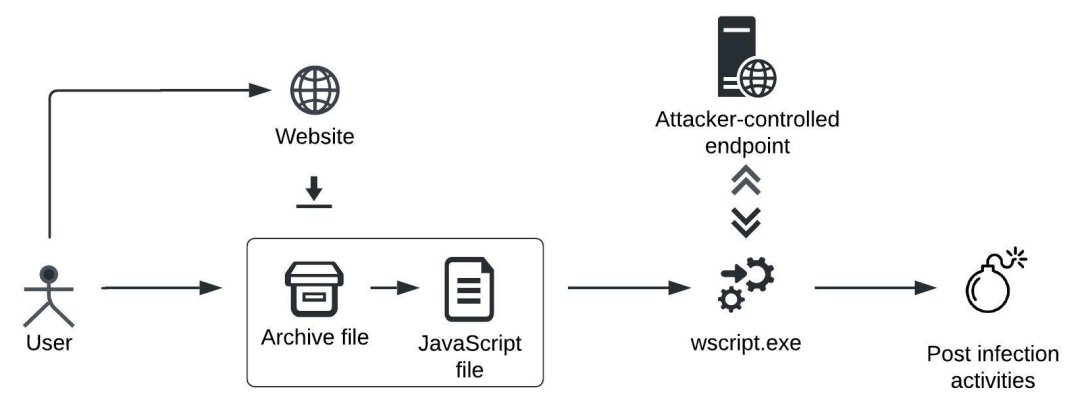

SocGholish是攻击者至少从2020年开始使用的攻击框架。SocGholish攻击者托管了一个恶意网站,在该网站注入了JavaScript代码或使用统一资源定位器(URL)重定向,以触发下载恶意软件的链接。该恶意网站通常会显示吸引最终用户的内容,例如关键的浏览器更新等。要成功感染系统,最终用户必须首先手动解压缩存档文件,然后双击执行,执行的过程中会加载相应的JS脚本文件(如Chrome.Update.fd1967.js)。感染SocGholish的系统最终可能会部署CobaltStrike及勒索软件。

Zloader是一种主要用于窃取凭据和敏感数据的恶意软件,但它也具有后门功能,可以充当恶意软件加载程序,在受感染的系统上加载更多恶意软件。过去曾观察到Zloader分发了破坏性的Egregor和Ryuk勒索软件。Zloader于2016年首次被发现,目前正在持续开发中,其最新版本具有检测规避功能,例如禁用WindowsDefender和使用实时可执行文件进行恶意活动。

研究人员观察到攻击者通过恶意网站将Zloader分发到目标系统,这些网站将恶意软件伪装成TeamViewer等流行应用程序的安装程序。当最终用户下载并执行此文件时,安装程序会在硬盘上写入名为internal.exe的Windows可执行文件并运行它。Internal.exe与攻击者控制的端点建立连接以后,会下载更多恶意软件,如一个名为launch.bat的脚本,并最终下载安装Zloader恶意软件。

03

恶意应用针对土耳其司法部

披露时间:2022年04月22日

情报来源:https://blog.cyble.com/2022/04/22/malicious-app-targets-turkish-ministry-of-justice/

相关信息:

近日,研究人员发现了一篇Twitter帖子,其中研究人员提到了一个名为“Adalet”的恶意软件,其图标/徽标类似于土耳其司法部。

在分析这个恶意软件的过程中,研究人员观察到恶意应用程序的包名是com.language.task。进一步研究表明,该恶意软件伪装成土耳其司法部的官方应用程序,主要针对土耳其公民。

恶意应用程序通过GooglePlay商店以外的来源分发,其包含了几个复杂的功能,例如键盘记录、从GoogleAuthenticator、Gmail和TeamViewer窃取数据,以及录制麦克风音频、发送SMS等

漏洞相关

01

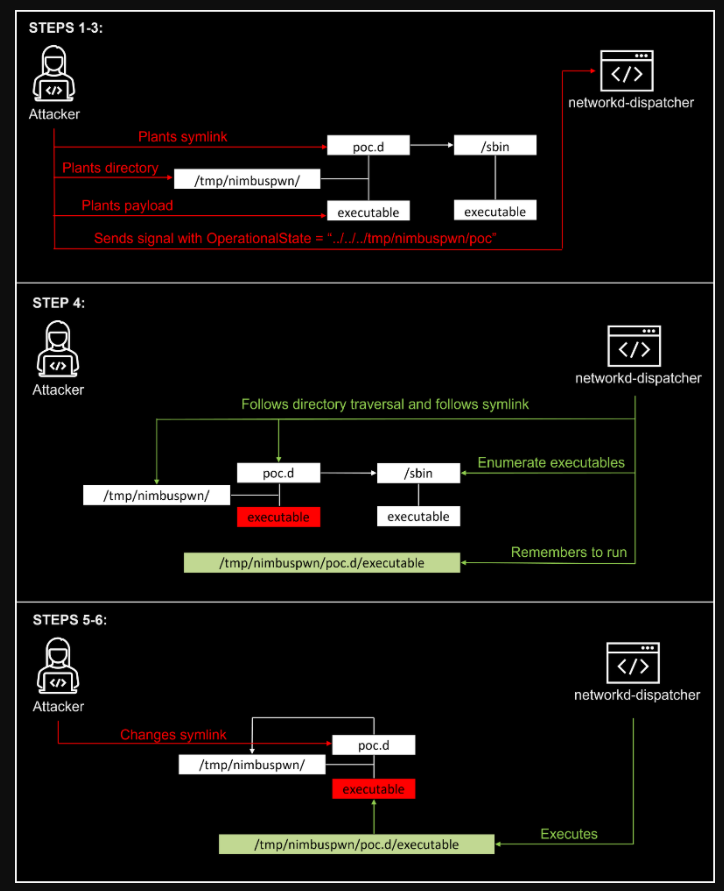

微软发现新的提权Linux漏洞Nimbuspwn

披露时间:2022年04月26日

情报来源:https://www.microsoft.com/security/blog/2022/04/26/microsoft-finds-new-elevation-of-privilege-linux-vulnerability-nimbuspwn/

相关信息:

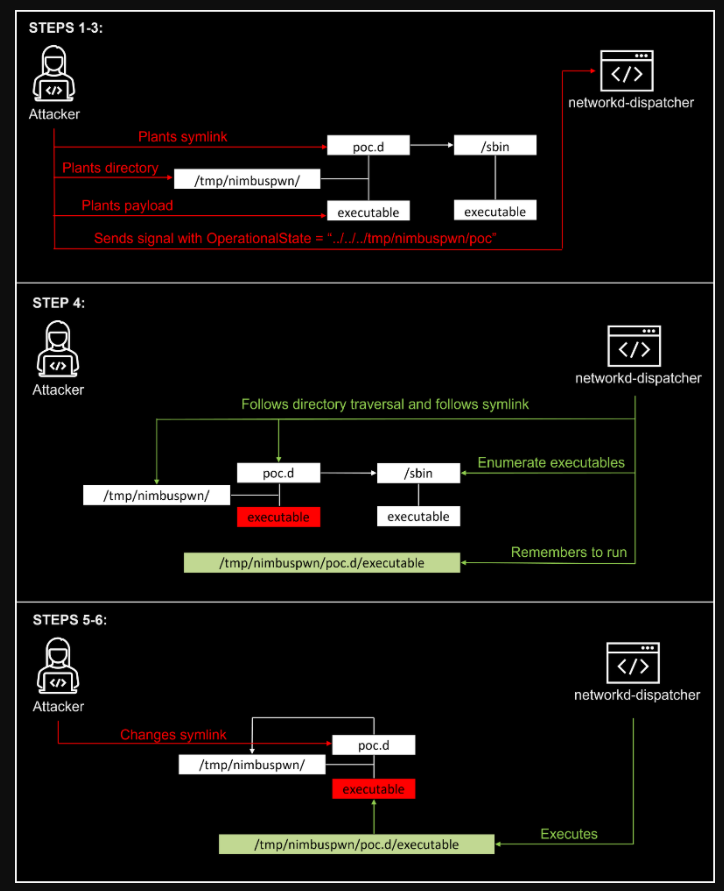

Microsoft发现了几个漏洞,统称为Nimbuspwn,可能允许攻击者在许多Linux桌面端点上将权限提升为root。这些漏洞可以链接在一起以在Linux系统上获得root权限,从而允许攻击者部署有效负载,如root后门,并通过执行任意root代码执行其他恶意操作。此外,更复杂的威胁(如恶意软件或勒索软件)可能会利用Nimbuspwn漏洞作为root访问的载体,从而对易受攻击的设备产生更大的影响。

点击页面右侧“客服”按钮

立即了解【ALPHA5.0】,即刻助力威胁研判

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号