2022.05.05~05.12

攻击团伙情报

Operation(龙)EviLoong:“无国界”黑客的电子派对

蔓灵花组织新升级攻击模块分析

APT34使用新的Saitama后门针对约旦政府

Lyceum组织针对高科技芯片行业攻击活动的简要分析

BITTER以新的恶意软件瞄准孟加拉国

攻击行动或事件情报

匿影团伙攻击活动新变化

针对德国汽车经销商和制造商的信息窃取活动

僵尸网络团伙Rippr对北京健康宝发起DDOS攻击

CNCERT发布2021年恶意挖矿威胁趋势分析报告

恶意代码情报

JesterStealer窃密木马及其背后的黑客团伙分析

新的NerbianRAT针对意大利、西班牙和英国的实体

新的恶意NPM包针对德国公司

漏洞情报

微软2022年5月补丁日多产品安全漏洞通告

F5BIG-IPiControlREST命令执行漏洞通告

攻击团伙情报

01

Operation(龙)EviLoong:“无国界”黑客的电子派对

披露时间:2022年05月09日

情报来源:https://mp.weixin.qq.com/s/K1uBLGqD8kgsIp1yTyYBfw

相关信息:

奇安信威胁情报中心在日常威胁发现过程中发现一个专门针对游戏公司、制药行业、区块链、互联网金融、企业财务、运维人员等目标的团伙,盗用了多个公司的白证书,样本大部分使用了VMP壳进行了保护,执行过程中会将带有签名的驱动样本加载入内核对三环的样本提供保护,攻击手法极为高超,具备0day/Nday攻击能力,样本由于带有白签名,全程免杀,较难发现。我们将该团伙对应的编号命名为APT-Q-29。

经过溯源我们发现该团伙的攻击活动最早可以追溯到2013年,受害者遍布全球,主要集中在东亚,东南亚、欧洲、北美,国外友商多次对其进行了曝光,但不清楚友商是为了提高知名度还是处于某些势力的指示,刻意在报告中基于意识形态和政治因素将其描绘成具有国家背景的民族黑客。根据我们掌握的数据,该团伙攻击目标不分敌我,下手不分轻重。我们更愿意将其称为“无国界黑客”,攻击维度之广、行为之猖狂出乎我们的预料。

02

蔓灵花组织新升级攻击模块分析

披露时间:2022年05月05日

情报来源:https://mp.weixin.qq.com/s/_KQJH2_VIjoBp2Msh71odg

相关信息:

近期,研究人员在线捕获一起蔓灵花组织的攻击活动,并发现一批蔓灵花组织所使用的攻击模块,经过快速分析,得到如下结论:

获取到的多个攻击模块大部分拥有两个版本,一个版本为已知的蔓灵花攻击活动所曝光的模块,一个版本为未知的新版本;

攻击载荷中包含“信息窃取”、“远控”、“键盘记录”多种功能模块;

攻击者在部分攻击模块中的HTTP请求中,在Host字段中使用国内的地址,绕过部分流量检测的规则;

我们对当前样本提取了C2,并进行了拓线分析,发现了攻击者背后的当前的其他资产,建议利用内部安全设备直接进行阻断。

03

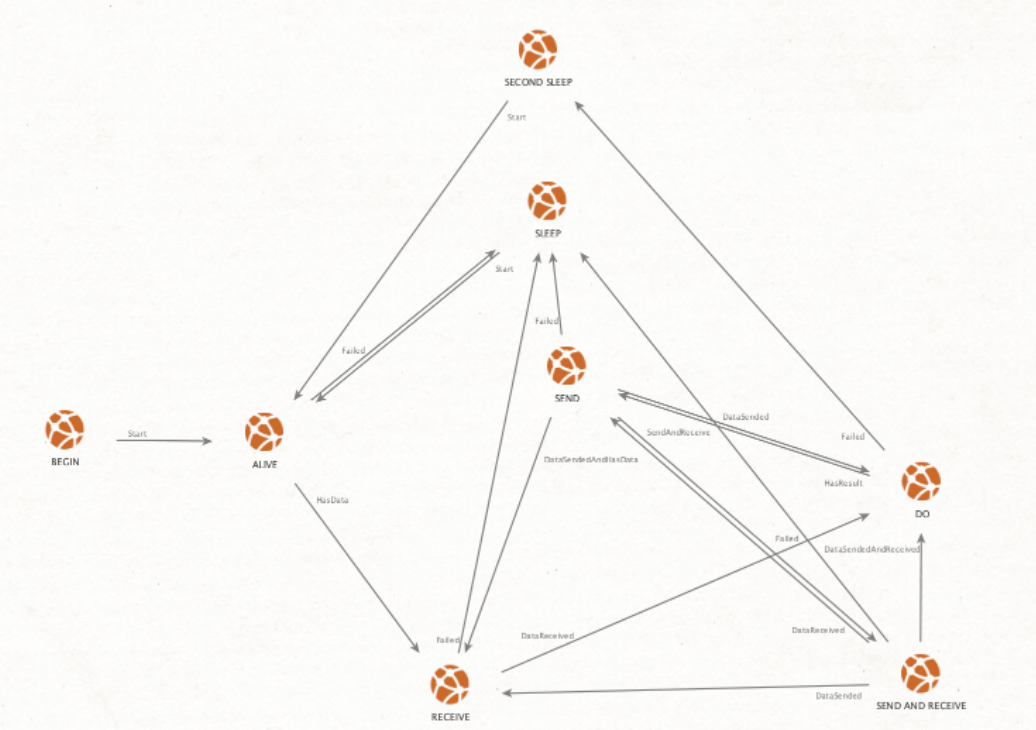

APT34使用新的Saitama后门针对约旦政府

披露时间:2022年05月10日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2022/05/apt34-targets-jordan-government-using-new-saitama-backdoor/

相关信息:

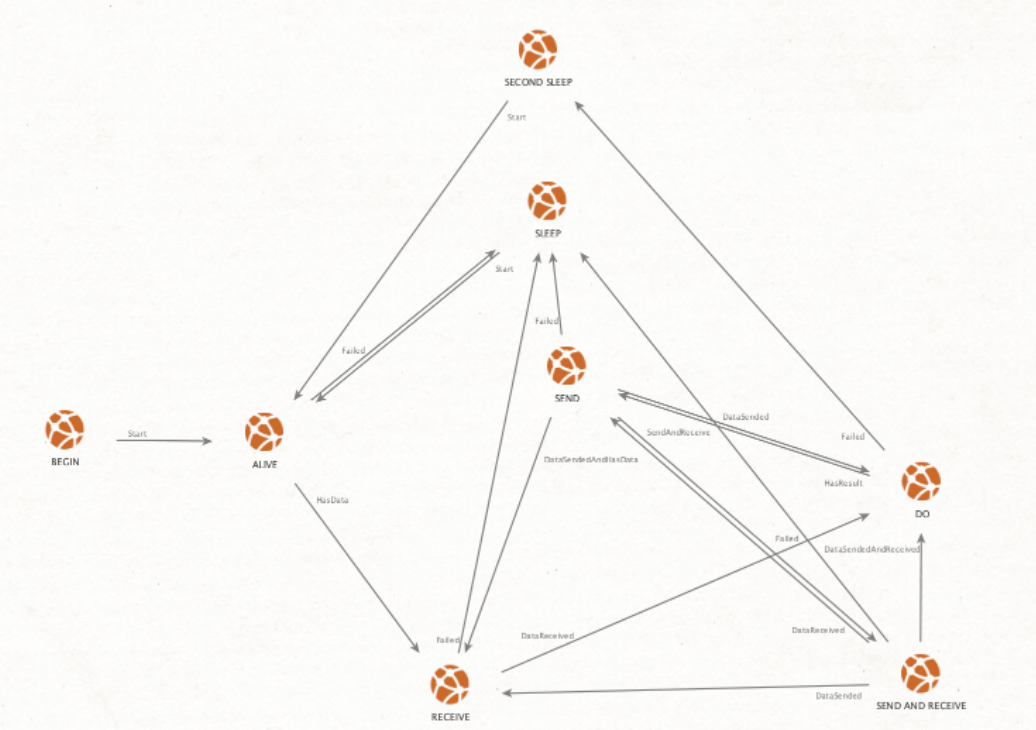

近日,研究人员发现了一封针对约旦外交部政府官员的可疑电子邮件。该电子邮件主题为“ConfirmationReceiveDocument”,包含一个恶意Excel文档,名为“ConfirmationReceiveDocument.xls”。发件人通过使用其徽章作为签名假装是约旦政府的人。经过分析,将这次攻击归因于已知的伊朗团伙APT34。

恶意文档内嵌宏代码,执行后释放一个名为Saitama的新后门。Saitama后门滥用DNS协议进行命令和控制通信。这比HTTP等其他通信方法更隐蔽。此外,演员巧妙地使用了压缩和长时间随机睡眠时间等技术。他们利用这些技巧在合法流量之间伪装恶意流量。

04

Lyceum组织针对高科技芯片行业攻击活动的简要分析

披露时间:2022年05月10日

情报来源:https://mp.weixin.qq.com/s/yjcCYJNUQq6smc3YsBmYhA

相关信息:

Lyceum是一个很少被曝光的威胁组织,在仅有的几次攻击披露中,主要以中东和非洲为主要目标。该组织的活动最早可追溯到2018年4月,因为攻击中东石油和天然气、电信公司而逐渐被发现。

在针对其最近的活动分析后发现,Lyceum主要针对突尼斯进行了集中的信息窃取。同时也发现Lyceum与APT34等伊朗威胁组织具有高度相似性。

研究人员在之前的威胁情报分析中发现并捕获到了Lyceum的Milan后门,此次我们又发现了新的IOC并在本文中加以补充说明。

05

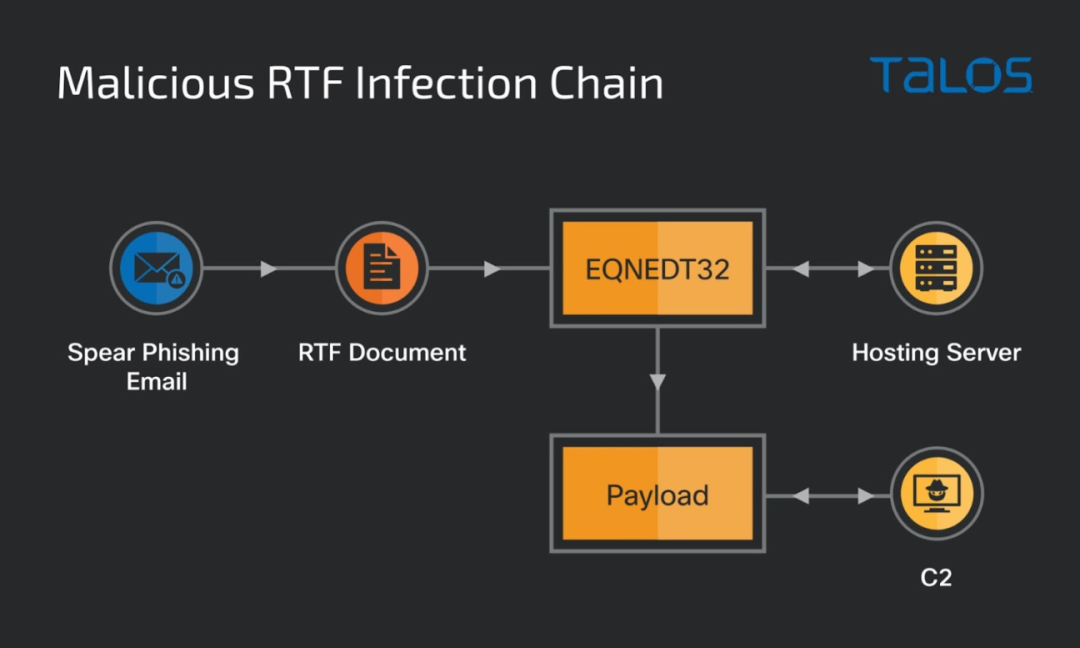

BITTER以新的恶意软件瞄准孟加拉国

披露时间:2022年05月11日

情报来源:https://blog.talosintelligence.com/2022/05/bitter-apt-adds-bangladesh-to-their.html

相关信息:

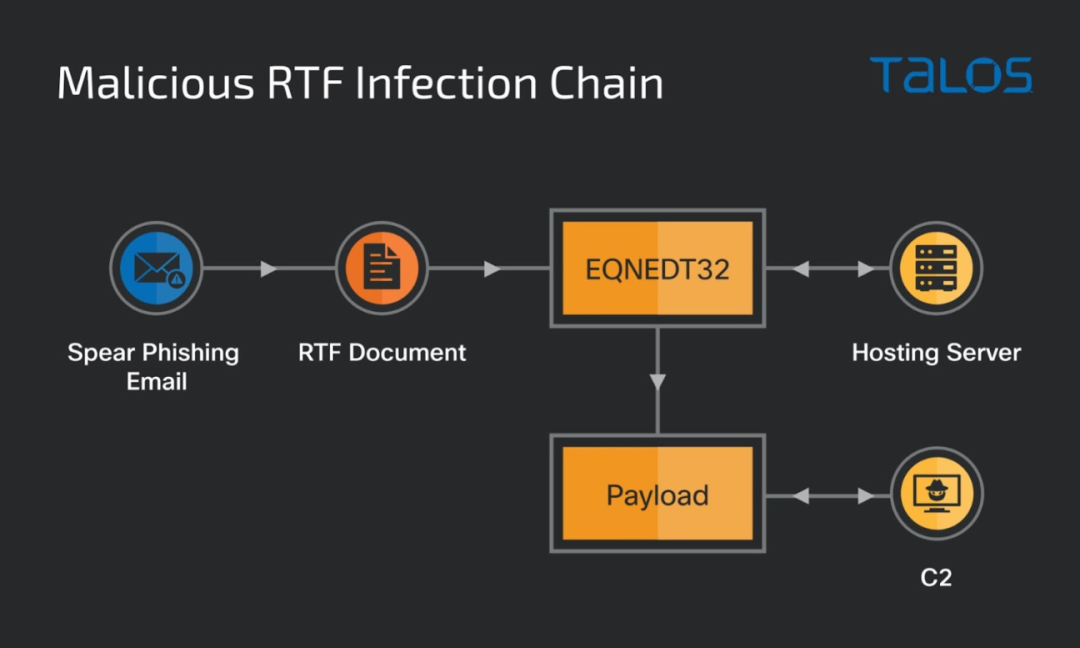

近日,研究人员发现了自2021年8月以来BitterAPT组织开展的持续活动。该活动是攻击者针对南亚政府实体的典型示例。

该活动针对孟加拉国政府的一个精英单位,其主题诱饵文件声称与受害者组织的常规运营任务有关。诱饵文件是一封发送给孟加拉国警察快速行动营(RAB)高级官员的鱼叉式网络钓鱼电子邮件。这些电子邮件包含恶意RTF文档或被武器化以利用已知漏洞的MicrosoftExcel电子表格。一旦受害者打开恶意文档,方程式编辑器应用程序就会自动启动以运行包含shellcode的嵌入式对象,以利用CVE-2017-11882、CVE-2018-0798和CVE-2018-0802漏洞从托管服务器下载木马并在受害者的机器上运行它。

该木马伪装成Windows安全更新服务,允许恶意行为者执行远程代码执行,通过安装其他工具为其他活动打开大门。在此活动中,特洛伊木马自行运行,但攻击者的武器库中还有其他RAT和下载器。

攻击行动或事件情报

01

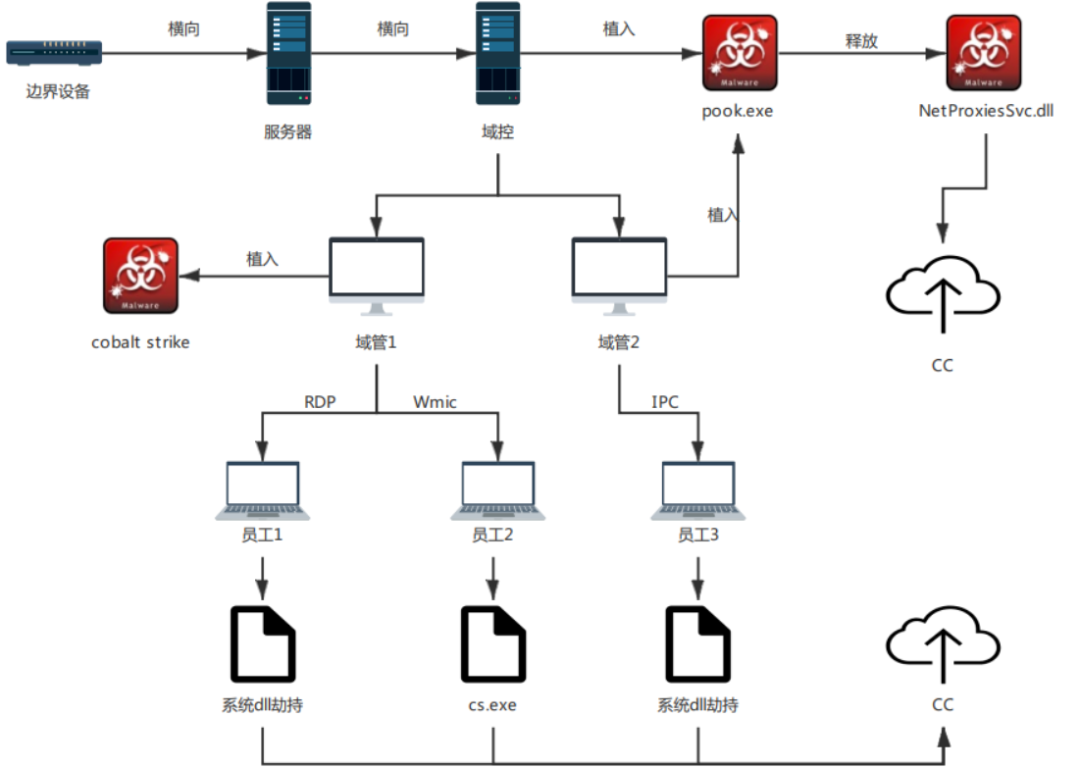

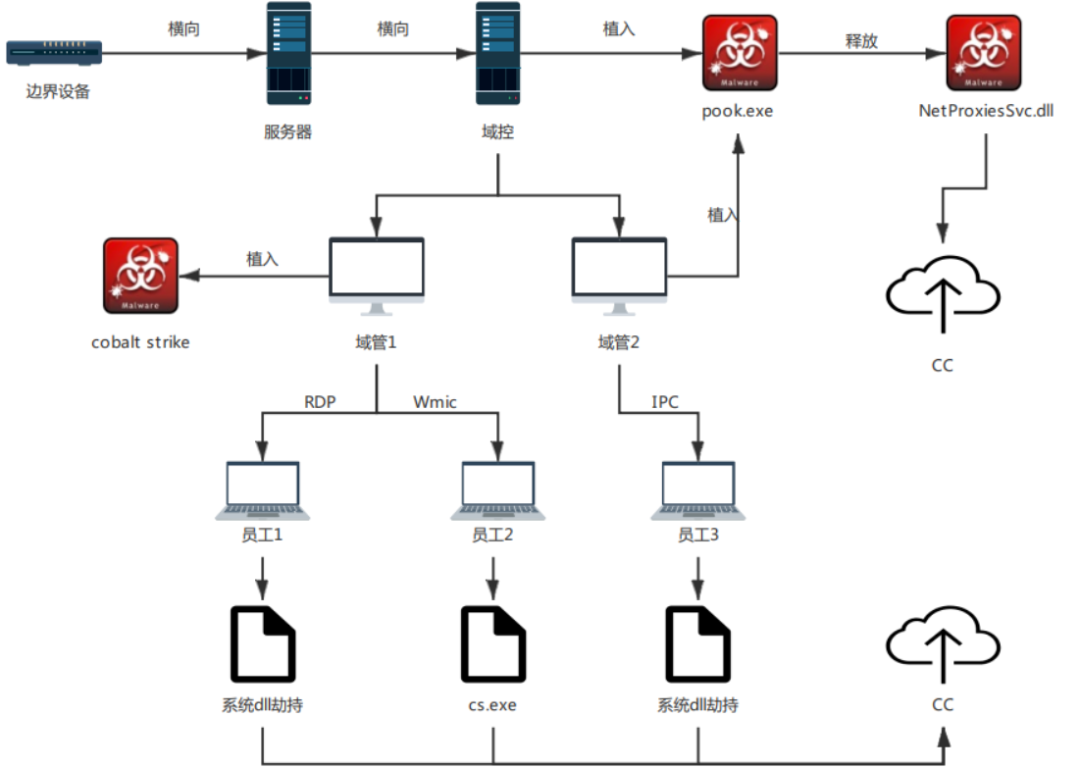

匿影团伙攻击活动新变化

披露时间:2022年05月09日

情报来源:https://mp.weixin.qq.com/s/47Fz-EFiz8YsW54IJp_mhA

相关信息:

匿影为2019年3月披露的一个攻击团伙,该团伙擅长使用公共资源(图床、网盘等)存放其攻击载荷以降低被防火墙拦截的概率。近期奇安信病毒响应中心监测到该家族活跃趋势显著增加并发现其攻击链路再一次有了新的变化。

相关家族持久项下载执行的载荷动态变化实现动态下发不同攻击的能力,我们分析发现该家族有如下特点:

1.擅长利用破解程序、下载器、激活工具等进行传播

2.利用永恒之蓝漏洞+弱口令爆破进行横向扩散

3.每个失陷主机都被创建无文件持久项(计划任务/WMI)定时下载执行恶意载荷

02

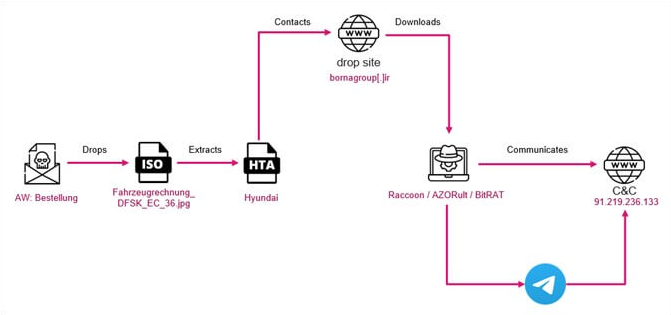

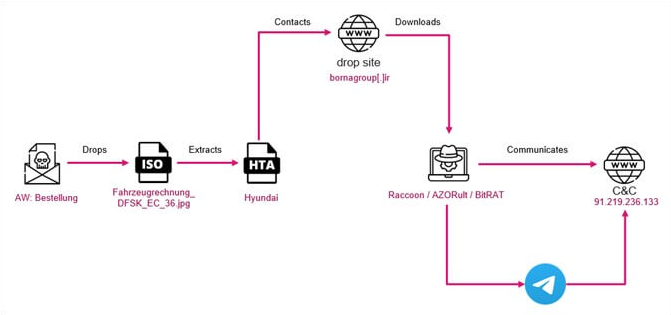

针对德国汽车经销商和制造商的信息窃取活动

披露时间:2020年05月11日

情报来源:https://blog.checkpoint.com/2022/05/10/a-german-car-attack-on-german-vehicle-businesses/

相关信息:

近日,研究人员发现一起有针对性的攻击针对德国企业,主要目标是汽车经销商。攻击者正在使用旨在模仿现有德国公司的庞大基础设施。攻击者在网络钓鱼电子邮件中使用了ISO磁盘映像存档作为附件,用于绕过NTFSMark-of-the-Web信任控制(MOTW),其中包含HTA文件,如果打开这些HTA文件,就会下载并执行各种信息窃取恶意软件以感染受害者。

有证据表明,这是一项持续的活动,至少从2021年7月(甚至可能更早,自3月以来)开始进行。它可能与工业间谍或商业欺诈有关,但需要更多信息来确定攻击者的确切动机。

03

僵尸网络团伙Rippr对北京健康宝发起DDOS攻击

披露时间:2022年05月10日

情报来源:https://mp.weixin.qq.com/s/ZAxQ3MMPwxGm5sfBONK8oQ

相关信息:

4月28日,北京健康宝遭遇DDoS攻击,研究人员对此次攻击背后的数据进行了详细分析,发现如下:

1.这次DDoS攻击通过僵尸网络发起,该僵尸网络源自于一个名为Fbot的家族。该家族存活已久,最早在2018年首先发现并公开。

2.此次涉事的僵尸网络使用3个C2参与了对北京健康宝的攻击,研究人员截获了具体的攻击指令。

3.该僵尸网络最早于2月10日被发现,最开始有另外3个C2活跃,后来变为现在的3个新的C2。

4.该僵尸网络由一个360Netlab命名为Rippr的团伙运营,该团伙长期进行DDoS攻击,360也曾跟踪到其对外发起的多次大型DDoS攻击事件。

此次攻击活动的背后黑手Rippr团伙,研究人员已经跟踪了长达18个月,团伙的名称源于其长期运营的僵尸网络ripprbot,2022年2月10日,该团伙使用泄露的Fbot源码,开始运营Fbot家族,作为一个经验丰富的团伙,它修改了Fbot的上线特征和加密算法。同时Rippr团伙旗下的ripprbot,fbot僵尸网络对全球知名的重大互联网站的云服务商发起过数次大型DDoS攻击活动。

04

CNCERT发布2021年恶意挖矿威胁趋势分析报告

披露时间:2022年05月08日

情报来源:https://mp.weixin.qq.com/s/s1zDxjFstCgujljITJ-HdA

相关信息:

CNCERT通过对流行的挖矿木马及挖矿行为的监测,发布了2021年第四季度我国主机挖矿态势分析报告。报告指出,2021年第四季度,CNCERT监测到涉及挖矿的通信行为1309亿次,共涉及约1072万个挖矿主机IP。在这些活跃的挖矿主机IP中,78.26%为境内IP,其中归属于广东、江苏、浙江等省份的挖矿主机IP较多,21.56%为境外挖矿主机IP,来自伊朗、俄罗斯、印度等国家的IP较多。同时,CNCERT监测发现约585万个矿池服务IP。其中26.10%为境内IP,在71%的境外矿池服务IP中,美国的矿池IP数量最多,其次为法国和日本。

该报告还介绍一些常见的黑产挖矿团伙和流行挖矿木马家族。挖矿团伙包括TeamTNT组织、H2Miner组织、8220挖矿团伙、匿影挖矿团伙及LemonDuck黑产组织。挖矿木马家族主要包括Crackonosh挖矿软件、Sysrv-hello僵尸网络、GuardMiner挖矿木马。这些挖矿木马的常见感染传播方式多种多样,如钓鱼邮件传播、非法网页传播、软件捆绑下载传播、僵尸网络下发、漏洞传播、利用软件供应链感染传播、浏览器插件传播、容器镜像污染、利用移动存储介质传播等。

恶意代码情报

01

JesterStealer窃密木马及其背后的黑客团伙分析

披露时间:2022年05月10日

情报来源:https://mp.weixin.qq.com/s/4uJmyvfdtNY9V865RGw5ew

相关信息:

近日,研究人员捕获到一个同时释放JesterStealer窃密木马和MerlynnCliper剪贴板劫持器的恶意样本。其中,JesterStealer窃密木马能够窃取受害者系统凭据、Wi-Fi密码、屏幕截图、浏览器保存的密码、Cookies、软件数据等重要数据,将其打包为zip格式压缩包后通过HTTP或Tor匿名网络回传,也支持上传到AnonFiles匿名网盘的备用回传方式;MerlynnCliper剪贴板劫持器会将剪贴板中的数字钱包地址替换为攻击者预设的钱包地址,以此劫持受害者的挖矿地址配置和数字货币转账等操作,造成受害者虚拟财产的损失。

对本次样本进行关联分析发现,该样本释放的窃密木马及剪贴板劫持器均由JesterStealer黑客团伙开发售卖。该黑客团伙自2021年7月20日起售卖窃密木马,同年10月2日后也开始通过售卖剪贴板劫持器、挖矿木马和僵尸网络等多种不同类型的恶意软件获利,是典型的商业化运营的黑客团伙。

02

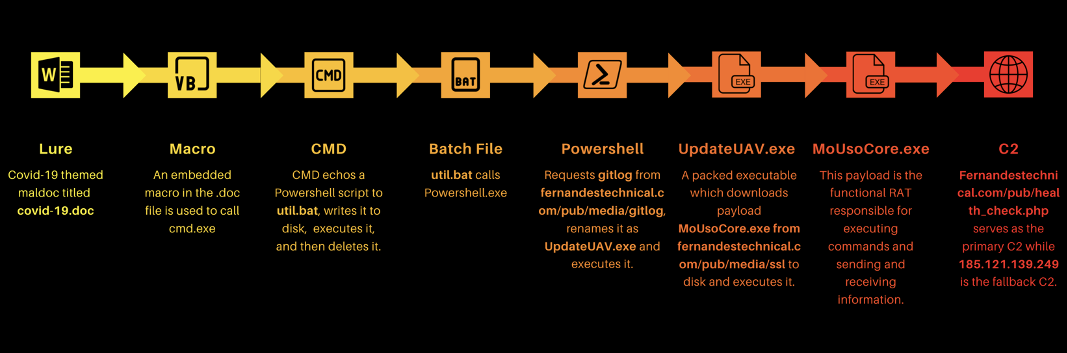

新的NerbianRAT针对意大利、西班牙和英国的实体

披露时间:2022年05月11日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/nerbian-rat-using-covid-19-themes-features-sophisticated-evasion-techniques

相关信息:

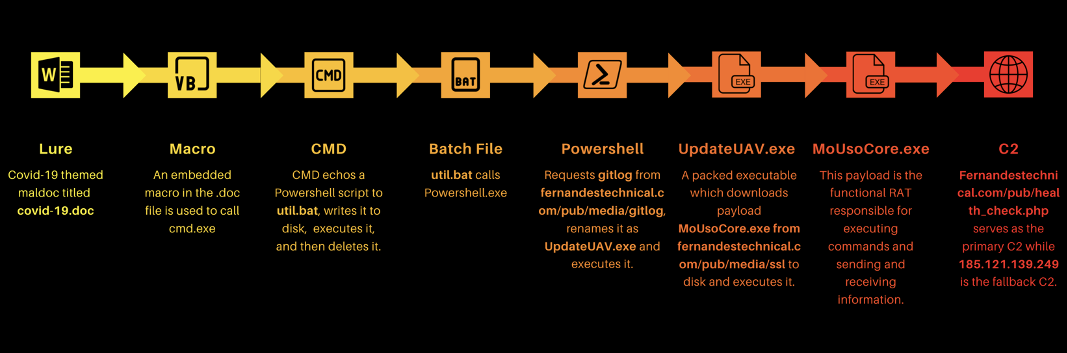

从2022年4月26日开始,研究人员观察到少量(少于100条消息)电子邮件传播的恶意软件活动被发送到多个行业。这一威胁对意大利、西班牙和英国的实体造成了不成比例的影响。这些电子邮件声称代表世界卫生组织(WHO),提供有关COVID-19的重要信息。

传播的恶意软件为一种新型恶意软件变体NerbianRAT,该恶意软件以Go编程语言编写,使用多个开源Go库进行恶意活动,且利用了重要的反分析和反逆向功能。

03

新的恶意NPM包针对德国公司

披露时间:2022年05月10日

情报来源:https://jfrog.com/blog/npm-supply-chain-attack-targets-german-based-companies/

相关信息:

近日,研究人员在npm注册表中检测到了几个恶意包,它们都使用相同的有效负载高度针对德国的一些知名公司,。与npm存储库中发现的大多数恶意软件相比,此有效负载似乎特别危险:一种高度复杂、经过混淆的恶意软件,充当后门并允许攻击者完全控制受感染的机器。此外,这种恶意软件似乎是内部开发的,而不是基于公开可用的工具。

攻击者使用的恶意软件由两部分组成——一个dropper和一个payload。Dropper通过HTTPS和DNS将有关受感染机器的信息泄露到恶意软件的“遥测”服务器。随后解密并执行恶意负载,有效负载是一个后门,一个HTTPS客户端,它在启动时将自己注册到硬编码的C2服务器并从它接收命令。

漏洞相关

01

微软2022年5月补丁日多产品安全漏洞通告

披露时间:2022年05月11日

情报来源:https://mp.weixin.qq.com/s/ZsnxSgxad8JfEGTwau32mQ

相关信息:

本月,微软共发布了74个漏洞的补丁程序,修复了ActiveDirectoryDomainServices、WindowsPrintSpooler、WindowsLDAP、MicrosoftSharePointServer、WindowsNetworkFileSystem等产品中的漏洞。经研判,以下14个重要漏洞值得关注(包括7个紧急漏洞和7个重要漏洞)。

其中,CVE-2022-29972MagnitudeSimbaAmazonRedshiftODBC驱动程序远程代码执行漏洞和CVE-2022-26925WindowsLSA欺骗漏洞PoC已公开披露,CVE-2022-26923ActiveDirectoryDomainServices权限提升漏洞技术细节已公开,其中CVE-2022-26925WindowsLSA欺骗漏洞已检测到在野利用。

02

F5BIG-IPiControlREST命令执行漏洞通告

披露时间:2022年05月09日

情报来源:https://mp.weixin.qq.com/s/Fli66aSqHUl80QXb4p_8UQ

相关信息:

近日,奇安信CERT监测到F5官方发布BIG-IPiControlREST命令执行漏洞(CVE-2022-1388)。漏洞允许远程未经身份验证的攻击者绕过iControlREST服务身份验证访问内部敏感服务进而执行任意命令。

奇安信CERT已复现此漏洞,同时监测到已有PoC流出。经研判,此漏洞利用难度极低,影响较大。建议客户尽快做好自查,及时更新至最新版本。

点击页面右侧“客服”按钮

立即了解【ALPHA5.0】,即刻助力威胁研判

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号