2022.06.02~06.09

攻击团伙情报

Operation(काराकोरम)Tejas:蜷居在昆仑山脉的残喘枯象

Kimsuky组织近期BabyShark组件披露

SideWinder组织模仿巴基斯坦政府合法域发起攻击

Lazarus近期“dreamjob”行动针对加密货币行业

SideWinder组织新活动针对巴基斯坦

攻击行动或事件情报

针对NFT艺术家的窃密活动分析

针对缅甸特定人群的定向攻击

Polonium组织滥用OneDrive平台攻击以色列实体

恶意代码情报

SFile勒索软件更名为Mindware继续活动

SVCReady恶意软件通过网络钓鱼传播

Bumblebee加载器正在兴起

漏洞情报

CVE-2022-30190:MicrosoftWindows支持诊断工具(MSDT)远程代码执行漏洞利用分析

攻击团伙情报

01

Operation(काराकोरम)Tejas:蜷居在昆仑山脉的残喘枯象

披露时间:2022年06月08日

情报来源:https://mp.weixin.qq.com/s/8j_rHA7gdMxY1_X8alj8Zg

相关信息:

奇安信威胁情报中心发现蔓灵花团伙(APT-Q-37)在四月份最新的攻击活动中使用了新的攻击手法和样本,除此之外文末还会对摩耶象(APT-Q-41)近期的钓鱼活动和响尾蛇(APT-Q-39)今年以来的基础设施进行分享。

从南亚方向近两年的攻击活动来看,各个组织仍然处于“吃老本”的状态,没有推陈出新的倾向,存在针对11882和8570等古董漏洞的路径依赖,在木马免杀方向也非常不理想,往往被天擎查杀四五次后还未到达免杀状态。这令我们感到失望。我们推测产生这种现象的原因可能与南亚地区的安全环境有关。

与之前的文章类似,本文内容也仅仅是对在过去一段时间内攻击手法做一个分享。文末会分享相关组织历史或未启用的基础设施。

02

Kimsuky组织近期BabyShark组件披露

披露时间:2022年06月07日

情报来源:https://mp.weixin.qq.com/s/ZV8AOTd7YGUgCTTTZtTktQ

相关信息:

2019年2月,一个名为BabyShark的组件被发现针对美国的国家安全智库和学术机构。该活动中,BabyShark组件主要用于收集目标的机密和敏感信息,后续该组件被用于从事核安全和朝鲜半岛国家安全问题的间谍活动、通过渗透加密行业获取经济收益等目的。2022年上半年,研究人员发现了来自Kimsuky组织该组件的多起攻击活动,该组件会针对特定用户进行定向攻击活动,隐蔽性强,并通过对多个地址访问请求增强其溯源难度。

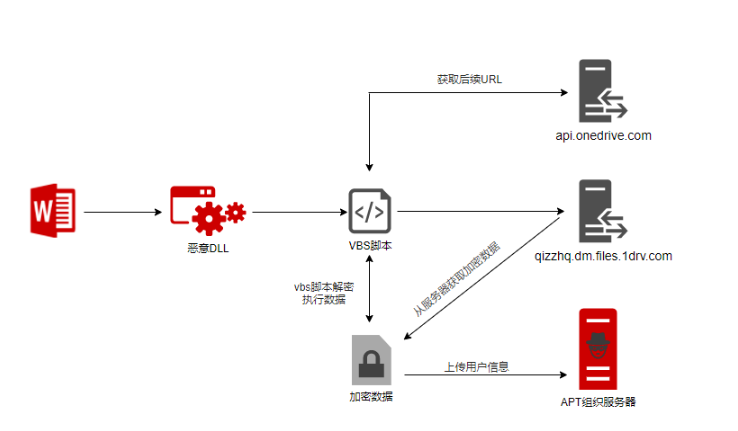

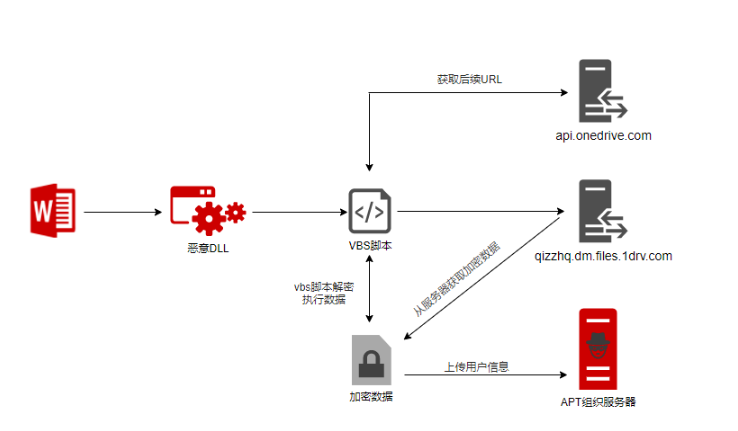

通过BabyShark组件历史攻击可以知道前期通过诱饵文档来释放或下载后续恶意DLL,本次诱饵文档暂未捕获。攻击者利用恶意DLL释放VBS脚本文件,请求服务器上的加密数据,利用VBS脚本解密后执行,最后收集用户相关信息上传至APT组织服务器ielsems[.]com。

03

SideWinder组织模仿巴基斯坦政府合法域发起攻击

披露时间:2022年06月01日

情报来源:https://blog.group-ib.com/sidewinder-antibot

相关信息:

SideWinder又名Rattlesnake、HardcoreNationalist、RAZORTIGER、T-APT-04和APT-C-17,疑似来自印度。主要针对政府、军事和经济部门进行攻击,目标国家包括阿富汗、尼泊尔、斯里兰卡、不丹、缅甸、菲律宾、孟加拉国、新加坡和中国。

SideWinder在最近的网络钓鱼活动中建立了多个模仿巴基斯坦政府合法域的网络钓鱼域,在发现的网络钓鱼链接中,研究人员还发现了一个下载虚假“SecureVPN”应用的网络钓鱼链接,但研究人员目前无法确认虚假VPN应用程序的用途是否是恶意的。此外,SideWinder使用了一个自定义工具,研究人员将其追踪为SideWinder.AntiBot.Script。

04

Lazarus近期“dreamjob”行动针对加密货币行业

披露时间:2022年06月02日

情报来源:https://mp.weixin.qq.com/s/6R6ZCugBSiRsgVdNUIfB5g

相关信息:

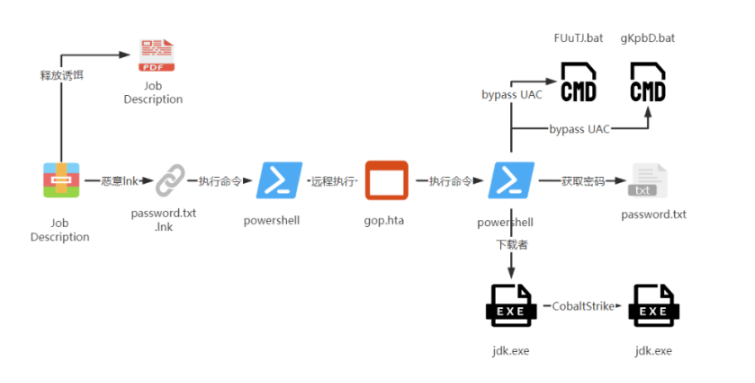

近日,研究人员捕获一批以币安(Binance)开发工程师岗位招聘为诱饵的攻击事件。经过研判,推测本次攻击活动由LazarusAPT组织发起,攻击目标群体是币安(Binance)求职者,最终目的或是窃取加密货币。

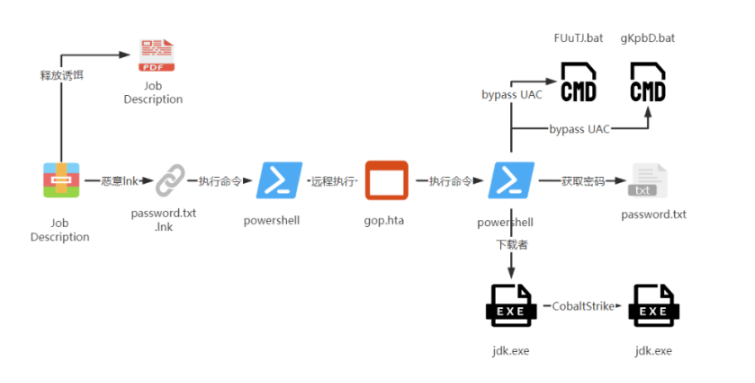

攻击活动主要使用压缩包方式投放诱饵文件,在解压后得到两个文件,Description-protected.pdf和password.txt.lnk。pdf文件受密码保护,当打开password.txt.lnk时会通过PowerShell执行远程代码,分发byPassUAC脚本、添加Defender扫描排除目录及下载者jdk.exe。最终会下载执行CobaltStrike木马。

05

SideWinder组织新活动针对巴基斯坦

披露时间:2022年06月02日

情报来源:https://mp.weixin.qq.com/s/MVuQ-vE_J9PhTuZbpG8vNg

相关信息:

近日,研究人员捕获到SideWinder组织常用的鱼叉式钓鱼攻击文件,以及相关远控程序。分析发现,该组织利用惯用手法对巴基斯坦外交部和财务司进行攻击。

针对财务司,以PayandPensionIncreaseCircular_FinanceDivision.zip(工资和养老金增加通知_财务司.zip)为诱饵,解压后得到SideWinder常用lnk攻击文件,使用mshta去下载远程hta文件。

针对巴基斯坦外交部的鱼叉式钓鱼文件Belarus&CSTO.docx采用远程模板下载带CVE-2017-11882漏洞的文档执行释放在%temp%下名为1.a的js脚本文件,由1.a去内存加载SideWinder的downloader,下载最终的远控木马。

攻击行动或事件情报

01

针对NFT艺术家的窃密活动分析

披露时间:2022年06月02日

情报来源:https://mp.weixin.qq.com/s/JEWE5WV_M0kbkYsRjBzLjg

相关信息:

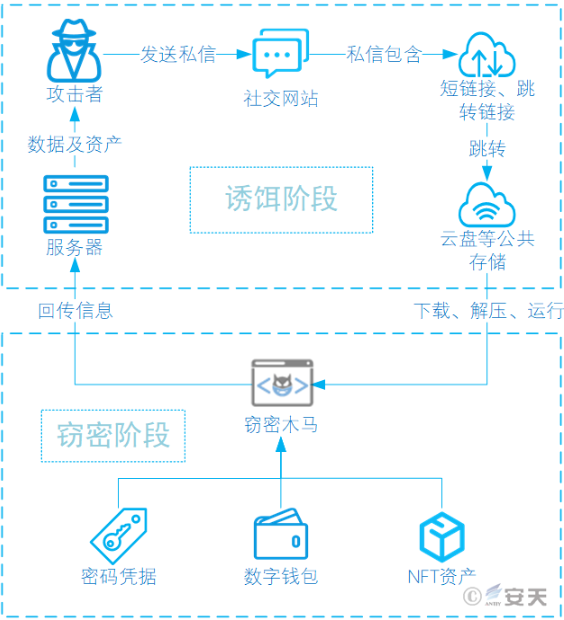

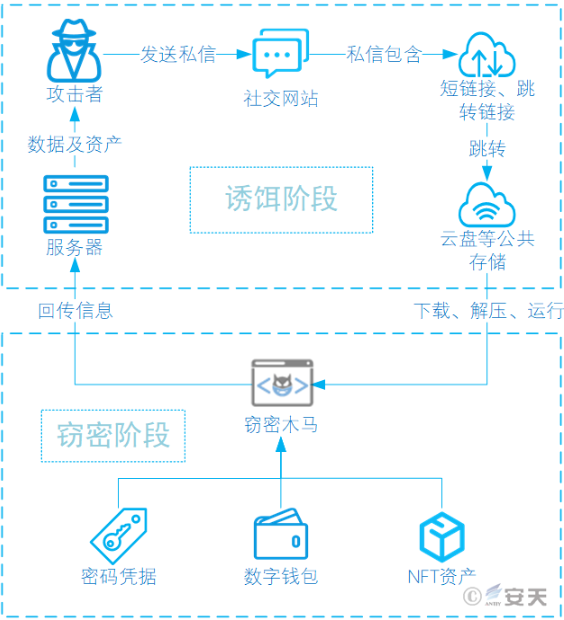

自今年4月以来,研究人员监测到多起针对非同质化代币(Non-FungibleToken,以下简称NFT艺术家的窃密活动,目前已出现多个受害者。根据攻击手法、C2地址等特征将其关联为同一攻击组织发起的规模化窃密行动,由于攻击者的主要目标为NFT艺术品,将该活动命名为“猎图行动”。

攻击者伪装成移动游戏开发公司PlayMeStudio、NFT项目“赛博朋克猿高管”等企业的工作人员,通过ArtStation、Pixiv、DeviantArt等艺术创作社交平台发送招聘信息。攻击信息中均包含一个指向下载页面的链接,受害者可从该页面下载一个压缩包。压缩包中的内容除了多张作为示例的图片,还包括伪装为图片的窃密木马。在隐藏后缀名的情况下,极易被当成图片点击执行。

02

针对缅甸特定人群的定向攻击

披露时间:2022年06月07日

情报来源:https://mp.weixin.qq.com/s/oWF1BZgDGspdb-cMw7OtDQ

相关信息:

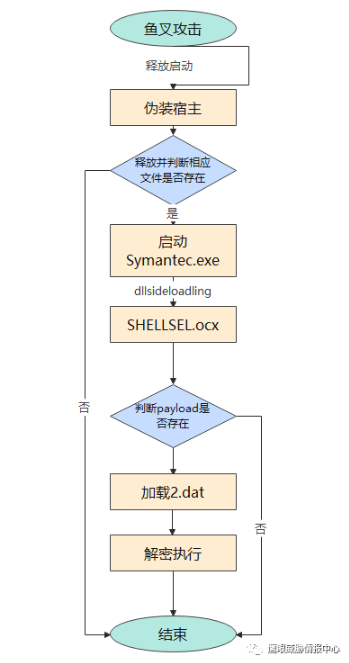

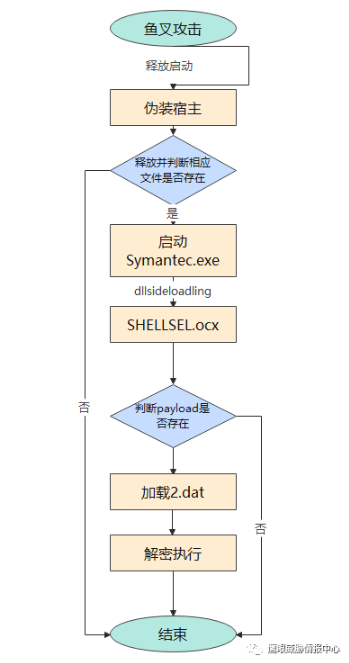

近期,研究人员监测到针对缅甸地区特定人群的窃密样本。通过关联溯源,发现其2021年就已经有相关活动轨迹。样本发起攻击后,通过伪装为硬盘盘符图标的Loader释放启动含有赛门铁克数字签名的宿主程序,通过DllSideloading技术加载恶意模块SHELLSEL.ocx,随后恶意模块对payload解密进行内存加载,对目标实施监控。

样本伪装的缅甸政府通知或相关活动通知文件以鱼叉攻击形式向相关政务人员投递。主要以新冠疫情以及相关政府活动通知等文件形式。诱导目标打开指向网盘或附件形式的病毒程序。诱导启动后,样本会以蠕虫病毒形式感染可移动设备,企图依靠可移动设备进行二次传播。

03

Polonium组织滥用OneDrive平台攻击以色列实体

披露时间:2022年06月02日

情报来源:https://www.microsoft.com/security/blog/2022/06/02/exposing-polonium-activity-and-infrastructure-targeting-israeli-organizations/

相关信息:

近日,研究人员发现了Polonium黑客组织滥用OneDrive云存储平台的攻击活动。POLONIUM是一个黎巴嫩黑客团伙,该团伙在攻击中部署一系列自定义植入程序,这些植入程序利用云服务进行命令和控制以及数据泄露。在过去的三个月里,POLONIUM已经攻击了20多个以色列组织,主要目标为以色列的关键制造业、IT和国防工业组织。

在至少一个案例中,POLONIUM对一家IT公司的攻击被用于针对下游航空公司和律师事务所的供应链攻击,该攻击依赖服务提供商凭据来访问目标网络。他们针对的多家制造公司也为以色列的国防工业服务,这表明POLONIUM通过瞄准服务提供商访问以获得下游访问权限

恶意代码情报

01

SFile勒索软件更名为Mindware继续活动

披露时间:2022年06月06日

情报来源:https://www.sentinelone.com/blog/from-the-front-lines-another-rebrand-mindware-and-sfile-ransomware-technical-breakdown/

相关信息:

研究人员最近注意到出现了一种新的勒索软件运营商,称自己为“Mindware”。该团伙被认为对从2022年3月至2022年4月左右开始的多起攻击负责,并暗示该恶意软件被用于攻击一家非营利性心理健康提供者。除了针对医疗保健行业的组织外,Mindware还在其泄露网站上发布了属于金融、工程和制造等行业组织的数据。Mindware与称为SFile(又名SFile2,Escal)的早期勒索软件有许多重叠之处。迹象表明Mindware可能是SFile的更名,或者至少Mindware操作员可以使用相同的SFile源代码或构建器。

02

SVCReady恶意软件通过网络钓鱼传播

披露时间:2022年06月06日

情报来源:https://threatresearch.ext.hp.com/svcready-a-new-loader-reveals-itself/

相关信息:

自2022年4月底以来,研究人员观察到新的恶意垃圾邮件活动传播了一个名为SVCReady的以前未知的恶意软件系列。该恶意软件使用隐藏在MicrosoftOffice文档属性中的shellcode,并且因为它可能处于开发的早期阶段,因为它的作者在5月多次更新了恶意软件。本报告中,详细介绍了新SVCReady活动的感染链、恶意软件的功能、随时间的变化以及与TA551的可能联系。

03

Bumblebee加载器正在兴起

披露时间:2022年06月07日

情报来源:https://blog.cyble.com/2022/06/07/bumblebee-loader-on-the-rise/

相关信息:

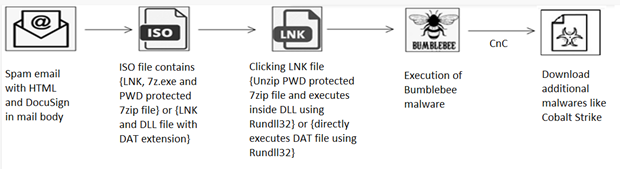

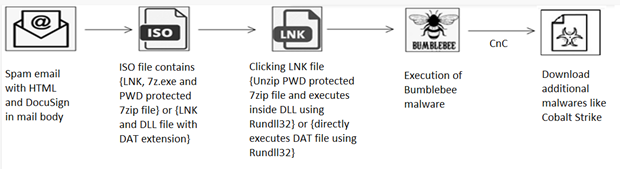

2022年3月,研究人员发现一种名为“Bumblebee”的新恶意软件正通过垃圾邮件活动传播,该软件是BazarLoader恶意软件的替代品。Bumblebee充当下载器,提供已知的攻击框架和开源工具,如CobaltStrike、Shellcode、Sliver、Meterpreter等,还会下载其他类型的恶意软件,如勒索软件、木马等。数据显示,Bumblebee感染事件正在上升。

Bumblebee感染始于垃圾邮件,此电子邮件包含进一步下载ISO文件的链接,最终会释放恶意动态链接库(DLL)文件。DLL文件进一步将Bumblebee的最终负载加载到受害者的机器上。

漏洞相关

01

CVE-2022-30190:MicrosoftWindows支持诊断工具(MSDT)远程代码执行漏洞利用分析

披露时间:2022年06月06日

情报来源:https://mp.weixin.qq.com/s/Ip2mL9uDKESL-KzGyWACcQ

相关信息:

近期,安全社区通过VirusTotal发现一个通过Office远程加载特性访问HTML页面进而利用ms-msdt协议在Word文档中执行恶意PowerShell的0day漏洞利用文档。其实该漏洞早在4月12日就已经被相关安全人员通过VT发现并提交给微软,其利用上和去年的CVE-2021-40444有很多相似之处,通过OLE的方式远程拉取一个恶意HTML,该HTML中通过msdt协议绕过了Office自带的保护视图。后续通过分析发现微软实际上之前已经尝试修复该问题,但是依旧存在rtf文件格式的绕过,最后通过msdt协议中的一处powershell注入导致最终的代码执行。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号