2022.09.01~09.08

攻击团伙情报

APT组织Evilnum发起新一轮针对在线交易的网络攻击

Lazarus近期攻击活动简报

分析DEV-0270:PHOSPHORUS的勒索软件活动

MagicRAT:Lazarus最新远程访问木马分析

攻击行动或事件情报

TA505使用TeslaGun面板管理进行攻击

DangerousSavanna:长达两年的活动针对非洲法语区的金融机构

黑客攻击者瞄准亚洲政府组织

恶意代码情报

PryntStealer利用Telegram后门收集信息

Shikitega:针对Linux的新型恶意软件

MiraiVariantMooBot针对D-Link设备

漏洞情报

GoogleChrome沙箱逃逸漏洞安全风险通告

攻击团伙情报

01

APT组织Evilnum发起新一轮针对在线交易的网络攻击

披露时间:2022年09月01日

情报来源:https://mp.weixin.qq.com/s/1KIFSc3R5WrMklidXWSBaw

相关信息:

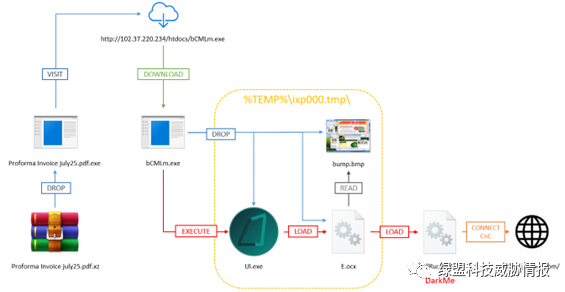

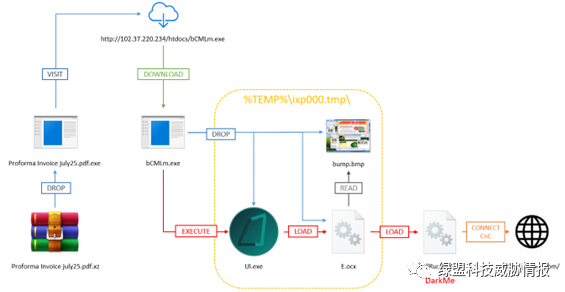

近期,研究人员捕获到一系列互相关联的钓鱼攻击活动。经过分析,确认这些活动来自APT组织Evilnum,是该组织近期网络攻击行动DarkCasino的延续。该行动主要针对地中海沿岸的西欧诸国,以线上交易现金流为目标。

本轮网络攻击活动发生在7月下旬至8月上旬。Evilnum攻击者在活动中继续使用其常用的攻击思路,包括pif类型和压缩包类型的诱饵文件、围绕自研木马程序DarkMe构建的攻击链、以及各式第三方工具等。

Evilnum将诱饵伪装成账单、清单、发票等常见的交易类文件,以此攻击负责相关事务的人员。部分关键词显示,Evilnum的攻击目标具备使用加密货币收款的能力。Evilnum通常使用此类诱饵攻击各种线上服务中的交易系统,期望窃取交易双方账户中的现金。Evilnum此类攻击的目标行业涵盖线上银行、互联网金融、加密货币平台、线上娱乐等行业。

02

Lazarus近期攻击活动简报

披露时间:2022年09月02日

情报来源:https://mp.weixin.qq.com/s/QkKrxXbz3rHveokjwEoW-w

相关信息:

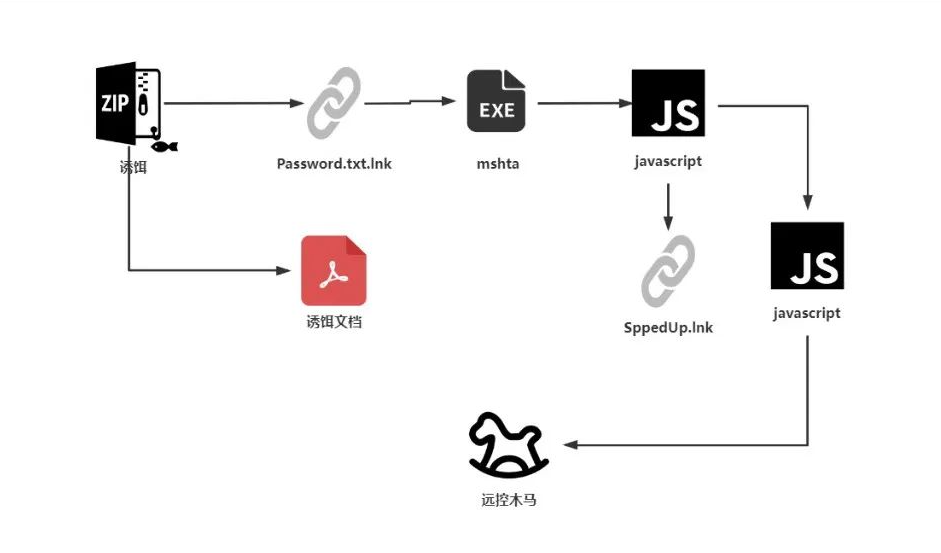

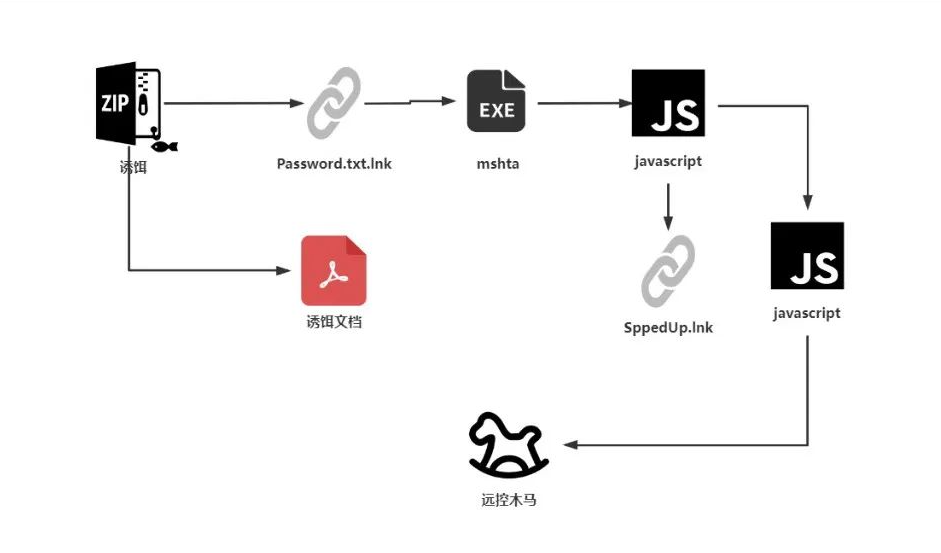

近日,研究人员捕获一批lnk钓鱼攻击事件。经过研判,推测本次攻击活动由LazarusAPT组织发起,攻击目标群体或是金融相关,诱饵文档名与利润相关。Lazarus组织攻击目标遍布全球,最早的活动时间可以追溯至2007年,近期主要攻击目标包括金融、虚拟货币交易所等。

攻击活动主要使用压缩包方式投放诱饵文件,在解压后得到两个文件,一个经过密码保护的pdf文件和名为password.txt.lnk的诱饵文件。当打开password.txt.lnk时通过mshta执行远程代码,获取后续恶意模块。

03

分析DEV-0270:PHOSPHORUS的勒索软件活动

披露时间:2022年09月07日

情报来源:https://www.microsoft.com/security/blog/2022/09/07/profiling-dev-0270-phosphorus-ransomware-operations/

相关信息:

DEV-0270(也称为NemesisKitten)是伊朗APT组织PHOSPHORUS的一个子组织。研究人员详细介绍了该组织在其端到端攻击链中的策略和技术。

该组织通过利用高严重性漏洞来访问设备,DEV-0270还在整个攻击链中广泛使用远程二进制文件(LOLBIN)来进行发现和凭据访问,此外,该组织滥用其内置的BitLocker工具来加密受感染设备上的文件。

在某些加密成功的情况下,从初始访问到赎金记录之间的赎金时间(TTR)大约是两天。据观察,该组织要求8,000美元用于解密密钥。如果受害组织拒绝支付赎金,攻击者会将从该组织窃取的数据,打包在SQL数据库转储中出售。

04

MagicRAT:Lazarus最新远程访问木马分析

披露时间:2022年09月07日

情报来源:https://blog.talosintelligence.com/2022/09/lazarus-magicrat.html

相关信息:

研究人员发现了一种新的远程访问木马(RAT),并将其称之为“MagicRAT”。研究人员将其归因于Lazarus组织。这种新的RAT是在最初通过利用公开暴露的VMwareHorizon平台而受到攻击的受害者身上发现的。虽然它是一个相对简单的RAT能,但它是借助Qt框架构建的,其唯一目的是使分析更加困难,并且不太可能通过机器学习和启发式进行自动检测。

证据表明,一旦MagicRAT部署在受感染的系统上,它就会启动额外的有效负载,例如定制的端口扫描器。此外,研究人员还发现MagicRAT的C2基础设施还用于托管已知Lazarus攻击载荷的新变体,例如TigerRAT。这表明Lazarus快速构建新的定制恶意软件的动机,以便与他们以前已知的恶意软件(例如TigerRAT)一起使用,以针对全球组织。另外在一些案例中,攻击者部署MagicRAT一段时间后会将其移除,随后下载并执行了Lazarus组织的另一种名为“VSingle”的定制开发恶意软件。

攻击行动或事件情报

01

TA505使用TeslaGun面板管理进行攻击

披露时间:2022年09月06日

情报来源:https://thehackernews.com/2022/09/ta505-hackers-using-teslagun-panel-to.html

相关信息:

TA505是一个出于经济动机的威胁组织,自2014年以来一直活跃。该组织经常改变其恶意软件攻击策略以应对全球网络犯罪趋势。近日,网络安全研究人员分析了该组织使用“TeslaGun”控制面板进行的攻击活动。

在相关活动中,攻击者使用TeslaGun控制面板来管理ServHelper植入物,作为命令和控制(C2)框架来控制受感染的机器。TeslaGun主仪表板仅包含受感染的受害者数据、每个受害者的通用评论部分以及过滤受害者记录的几个选项。除了使用面板外,威胁参与者还使用远程桌面协议(RDP)工具通过RDP隧道手动连接到目标系统。

对TeslaGun受害者数据的分析显示,自2020年7月以来,该组织的网络钓鱼和有针对性的活动已经攻击了至少8,160个目标。其中大多数受害者位于美国(3,667),其次是俄罗斯(647)、巴西(483)、罗马尼亚(444)和英国(359)。

02

DangerousSavanna:长达两年的活动针对非洲法语区的金融机构

披露时间:2022年09月06日

情报来源:https://research.checkpoint.com/2022/dangeroussavanna-two-year-long-campaign-targets-financial-institutions-in-french-speaking-africa/

相关信息:

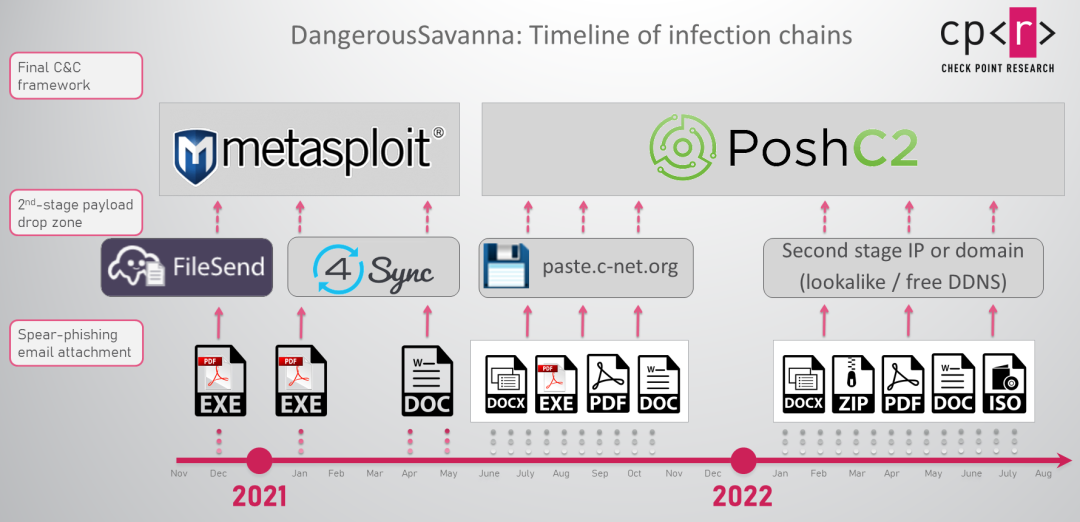

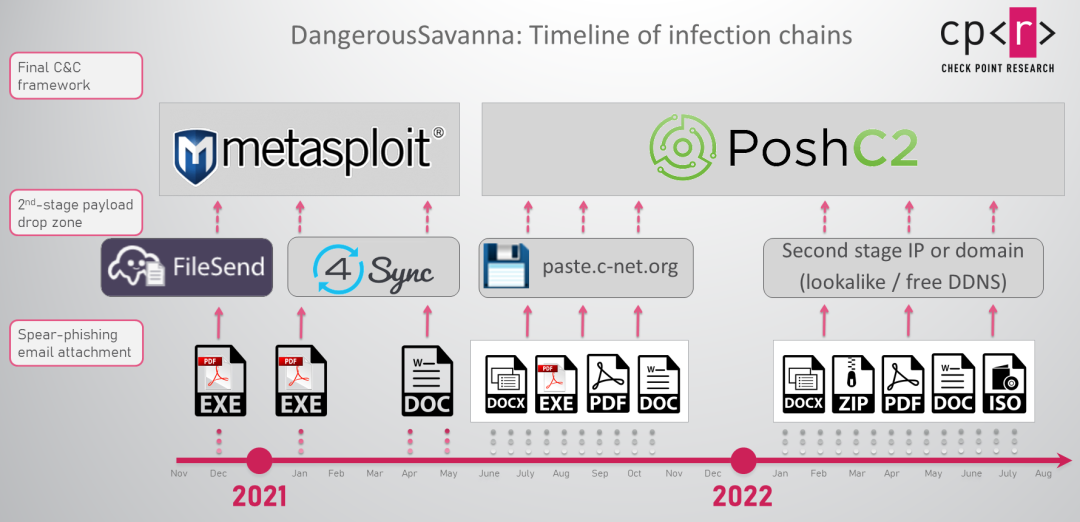

研究人员分析了一个名为DangerousSavanna的恶意活动,该活动在过去两年中一直针对非洲法语区的多个主要金融服务集团。该活动背后的威胁行为者使用鱼叉式网络钓鱼作为初始感染手段,向至少五个不同法语国家的金融机构员工发送带有恶意附件的电子邮件:科特迪瓦、摩洛哥、喀麦隆、塞内加尔和多哥。在过去的几个月里,该活动主要集中在科特迪瓦。经分析,DangerousSavanna背后的动机可能是出于经济目的。

DangerousSavanna倾向于在受感染的环境中安装相对简单的软件工具。这些工具都是自行编写的,并且基于Metasploit、PoshC2、DWservice和AsyncRAT等开源项目。攻击者的创造力在初始感染阶段就展现出来,他们不断地追捕目标公司的员工,不断改变利用各种恶意文件类型的感染链,从自写的可执行加载程序和恶意文档,到各种组合的ISO、LNK、JAR和VBE文件,感染媒介变得越来越复杂和多样化。

03

黑客攻击者瞄准亚洲政府组织

披露时间:2022年09月06日

情报来源:https://www.welivesecurity.com/2022/09/06/worok-big-picture/

相关信息:

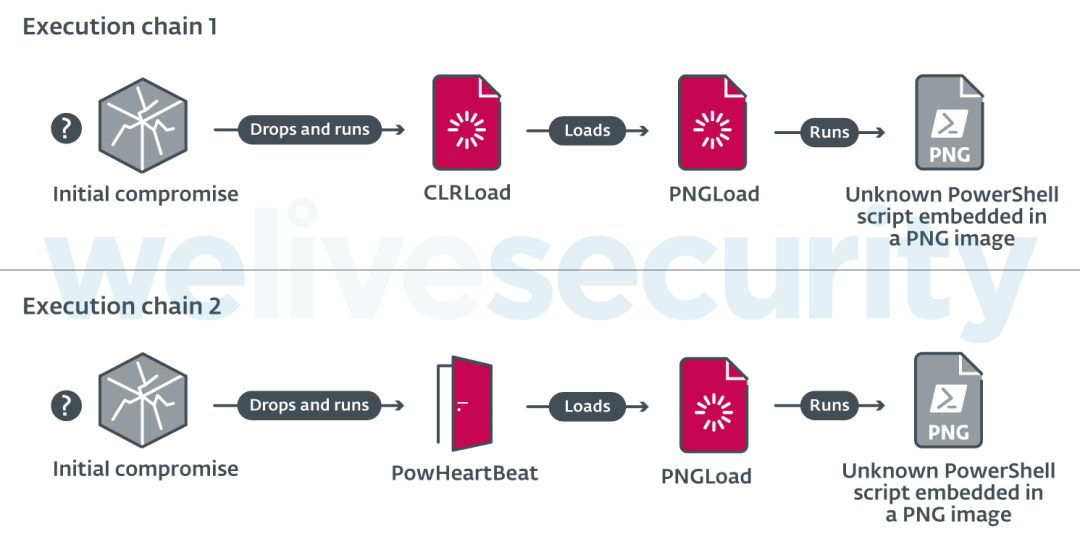

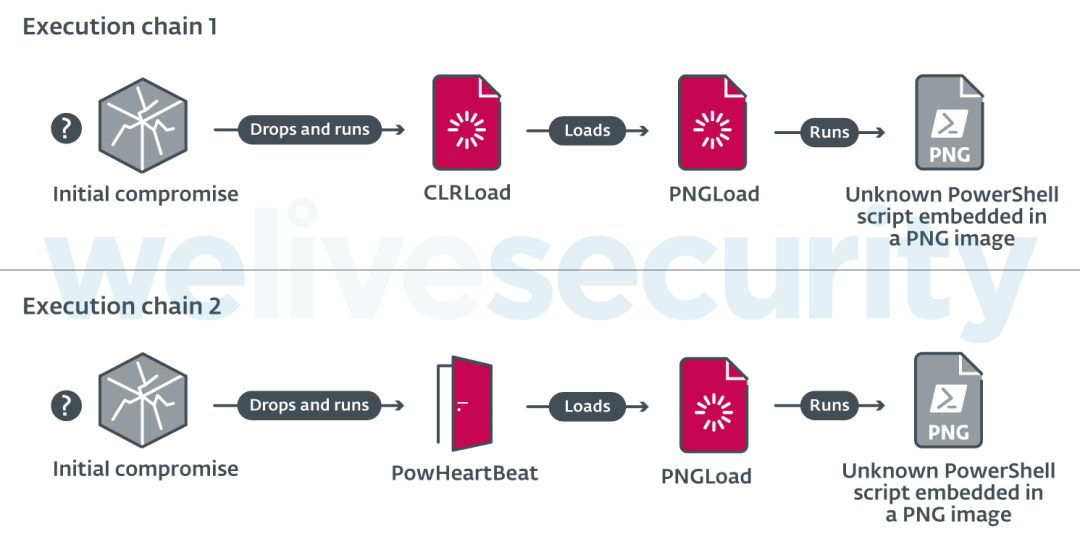

一个名为Worok的不知名间谍组织自2020年底以来一直活跃,其目标是总部位于亚洲的知名企业和市政府。该网络团伙还袭击了中东和非洲的目标。Worok的工具包包括C++加载程序CLRLoad、PowerShell后门、PowHeartBeat和C#加载程序PNGLoad,它使用隐写术从PNG文件中提取隐藏的恶意负载。

在某些情况下,ProxyShell漏洞被用来在目标网络上获得最初的立足点,直到2021年和2022年。然后引入了额外的自定义后门来进行后续的访问。其他最初的入侵方法尚不清楚。

2022年的感染链中现已放弃CLRLoad,转而使用PowHeartBeat,这是一种功能齐全的PowerShell植入程序,可启动PNGLoad并通过HTTP或ICMP与远程服务器通信,以执行相关文件操作、传输和接收文件以及执行任意命令。

恶意代码情报

01

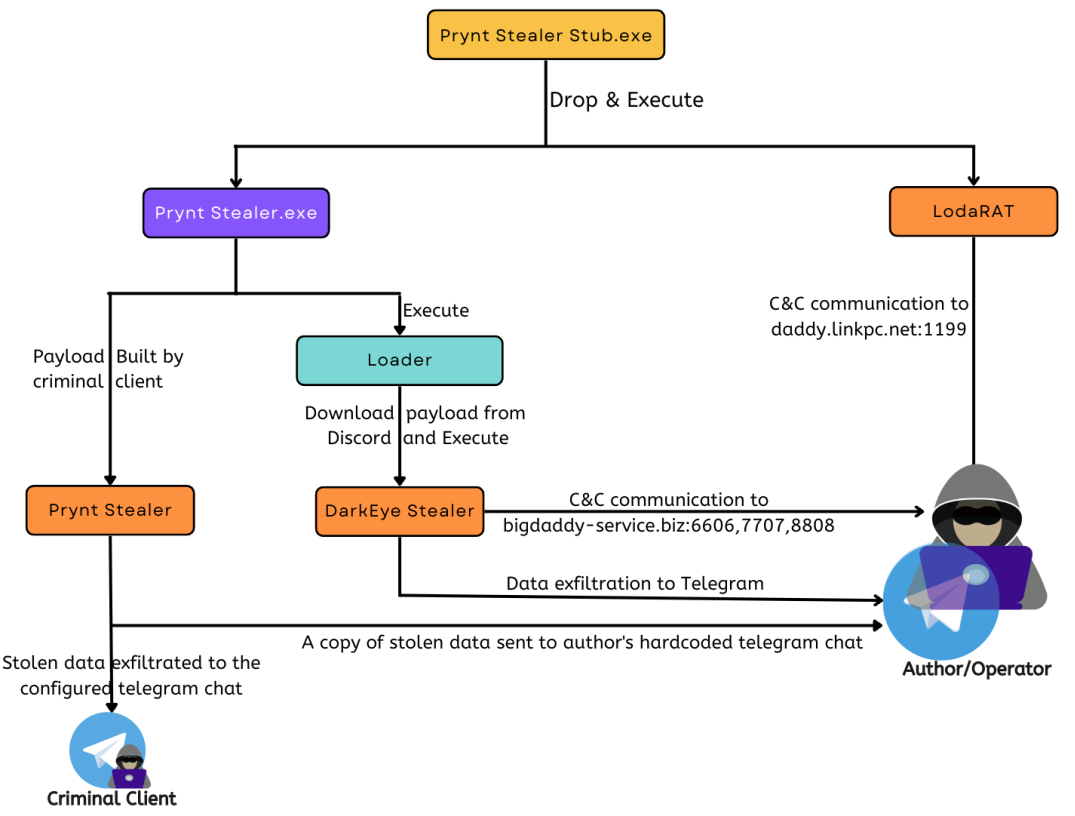

PryntStealer利用Telegram后门收集信息

披露时间:2022年09月01日

情报来源:https://www.zscaler.com/blogs/security-research/no-honor-among-thieves-prynt-stealers-backdoor-exposed

相关信息:

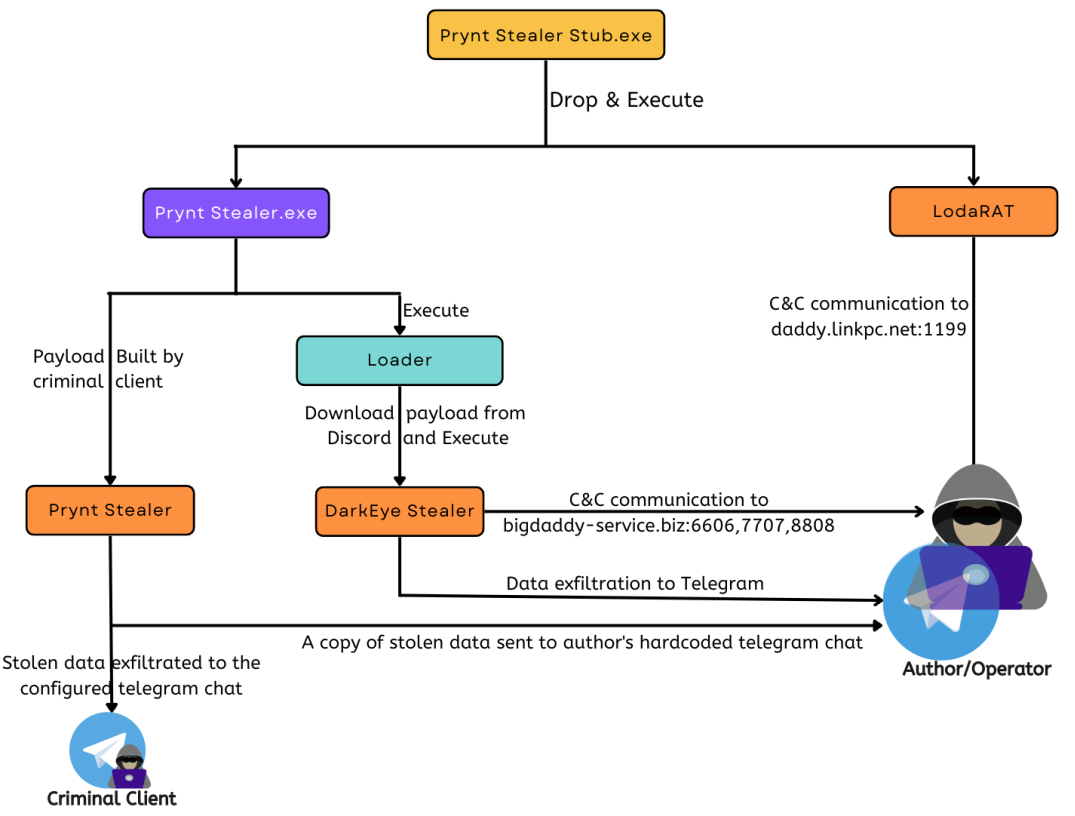

近期,研究人员发现PryntStealer构建器的代码中有一个秘密后门,该后门可将其他威胁组织收集到的受害者所泄露数据的副本发送到由构建器开发人员监控的私人Telegramchannel,这因此增加了随后发生大规模攻击的风险。

PryntStealer是一个相对较新的信息窃取恶意软件家族,由.NET编写。其代码基于AsyncRAT和StormKitty信息窃取器等恶意软件的开源代码,其中AsyncRAT代码用作主模块,入口点调用StormKitty窃取器方法。PryntStealer开发者在AsyncRAT配置代码库中添加了两个新字段以用于通过Telegram进行数据收集,其中负责向Telegram发送信息的主要代码由StormKitty复制。PryntStealer恶意软件创建了一个processChecker线程,该线程持续监控受害者的进程列表,然后从广泛的应用程序中窃取数据,并将信息发送到Telegram通道。它能够捕获存储在受感染系统上的凭据,包括Web浏览器、VPN/FTP客户端以及社交媒体和游戏应用程序。

02

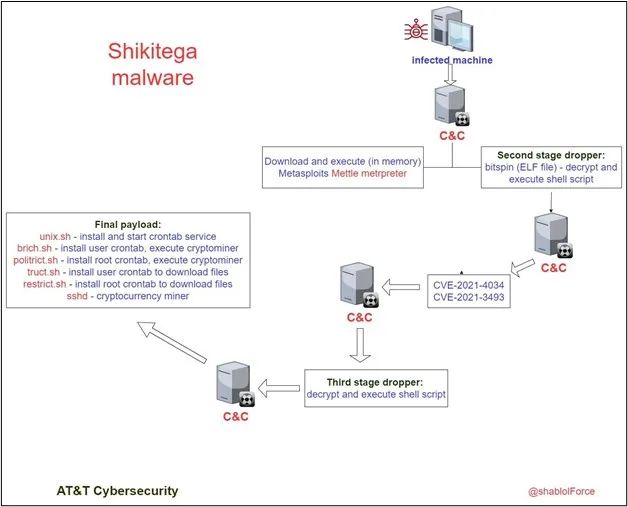

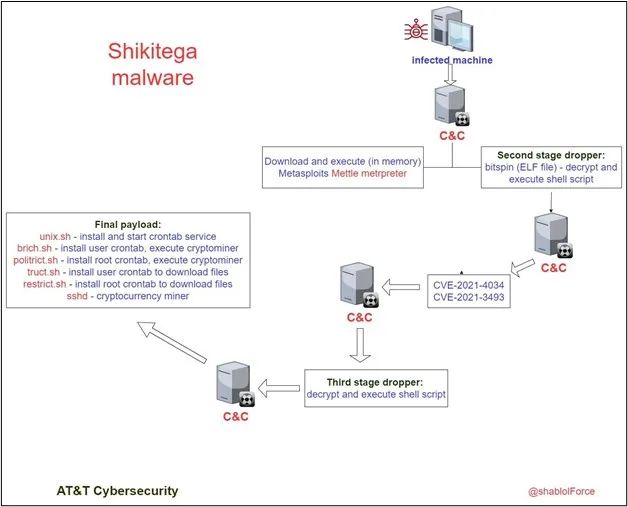

Shikitega:针对Linux的新型恶意软件

披露时间:2022年09月06日

情报来源:https://cybersecurity.att.com/blogs/labs-research/shikitega-new-stealthy-malware-targeting-linux

相关信息:

近日,研究人员发现了一种针对运行Linux操作系统的端点和物联网设备的新恶意软件。Shikitega在多阶段感染链中交付,其中每个模块响应一部分有效负载并下载并执行下一个。除了将被执行并设置为持续存在的加密货币矿工之外,攻击者还可以获得系统的完全控制权。此外,该恶意软件具有一下特点:

1.恶意软件下载并执行Metasploit的“Mettle”meterpreter,以最大限度地控制受感染的机器。

2.Shikitega利用系统漏洞获取高权限、持久化和执行加密矿工。

3.该恶意软件使用多态编码器使其更难被反病毒引擎检测到。

4.Shikitega滥用合法的云服务来存储其一些命令和控制服务器(C&C)。

03

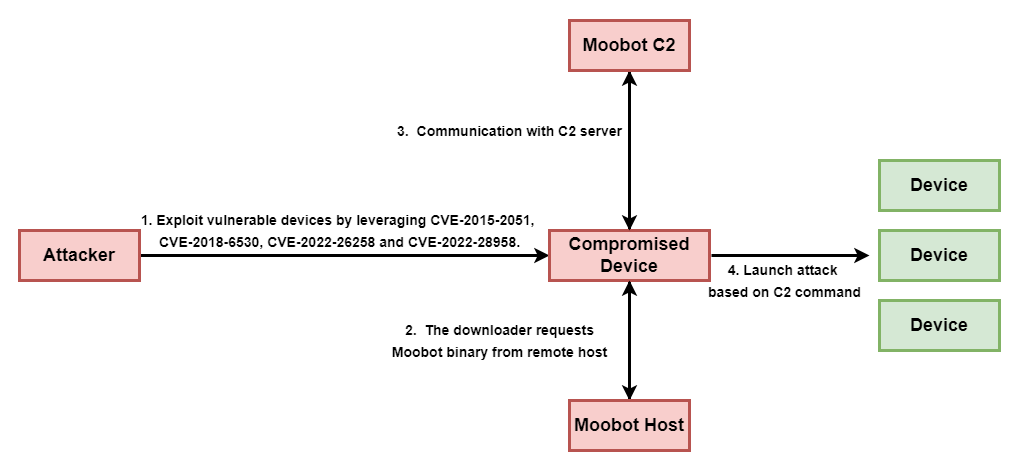

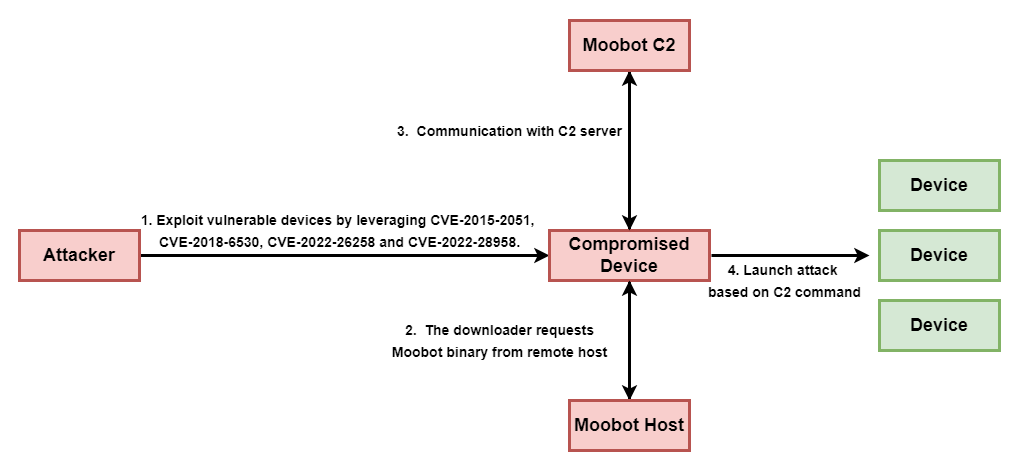

MiraiVariantMooBot针对D-Link设备

披露时间:2022年09月06日

情报来源:https://unit42.paloaltonetworks.com/moobot-d-link-devices/

相关信息:

研究人员发现攻击利用了D-Link制造的设备中的多个漏洞,D-Link是一家专门从事网络和连接产品的公司。利用的漏洞包括:

1.CVE-2015-2051:D-LinkHNAPSOAPAction标头命令执行漏洞

2.CVE-2018-6530:D-LinkSOAP接口远程代码执行漏洞

3.CVE-2022-26258:D-Link远程命令执行漏洞

4.CVE-2022-28958:D-Link远程命令执行漏洞

如果设备遭到入侵,它们将完全由攻击者控制,攻击者可以利用这些设备进行进一步的攻击,例如分布式拒绝服务(DDoS)攻击。研究人员观察到攻击者利用上述漏洞传播MooBot,这是一种Mirai变体,目标是运行Linux的暴露网络设备。

漏洞情报

01

GoogleChrome沙箱逃逸漏洞安全风险通告

披露时间:2022年09月04日

情报来源:https://mp.weixin.qq.com/s/CjS7oOKyA9w6xTEo0a85SQ

相关信息:

近日,奇安信CERT监测到GoogleChrome官方紧急发布安全更新,修复了GoogleChrome沙箱逃逸漏洞(CVE-2022-3075),由于Mojo中不恰当的数据验证,GoogleChrome存在沙箱逃逸漏洞。攻击者可通过多种方式诱导用户访问恶意的链接来利用此漏洞。这种漏洞通常需要配合其他远程代码执行漏洞使用,可突破浏览器沙箱限制在目标系统上执行任意代码。目前,官方已监测到在野利用,鉴于此漏洞影响范围较大,建议尽快做好自查及防护。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号